原创4ct10n合天智汇

跟进近几年weblogic漏洞分析与利用技术,进一步填补自己在Java分析技术方面的空白,本文分析近几年weblogic爆出的经典漏洞,以及调试环境。

0x01 Weblogic 介绍

Weblogic是一种web服务器,在很多中小型项目中广泛使用,和tomcat一样是一种web容器,是一个基于j2ee架构的中间件。BEA WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。近年来weblogic不断爆出了各种反序列化漏洞及补丁绕过漏洞,我也对最近的Weblogic漏洞进行分析和利用。

0x1 漏洞概述

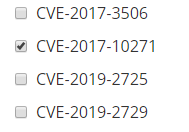

CVE-2017-3506/ CVE-2017-10271/CVE-2019-2725/CVE-2019-2729是同一个漏洞的一系列绕过(这几个漏洞的触发过程完全一样,以为本文主要介绍触发链所以任选其一),本篇主要介绍CVE-2017-10271的漏洞触发过程,反序列化部分及漏洞补丁绕过方法在其他文章中单独分析。

0x2 分析内容

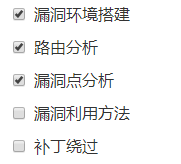

重点分析解决在漏洞调试过中的难点

一般分析WebLogic的博客没有介绍WebLogic Servlet/Webservices机制,本篇通过路由分析Servlet调用机制,寻找漏洞点,完成漏洞利用链。

0x02 漏洞环境搭建

为了方便各种漏洞调试工作,分两种情况搭建调试环境,本地和远程。分别描述这两种的搭建细节及注意点。Weblogic利用docker容器搭建https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2017-10271

Docker你应该会玩:

标签: 合天智汇

还木有评论哦,快来抢沙发吧~