疫情当前,为了最大限度减少面对面交流、降低新冠肺炎传染风险,实行远程移动办公已经成为全行业复工复产的重要方式。根据艾媒咨询数据显示,2020年新春复工期间,中国有超过1800万家企业采用了线上远程办公模式,共计超过3亿用户使用远程办公应用。

爱加密咨询分析师认为,远程办公当前爆发式的增长,有望成为行业进一步发展的良好契机。但突然大规模远程办公应用,会带来一系列数据和信息安全问题。

2020年3月13日,全国信息安全标准化技术委员会秘书处发布《网络安全标准实践指南—远程办公安全防护》(以下简称“《实践指南》”)。《实践指南》给出了远程办公的典型应用场景,分析了远程办公可能面临的办公系统自身安全、数据安全、设备安全和个人信息保护等风险。

针对远程办公系统的使用方和用户,分别给出了安全控制措施建议。使用方包括政府部门、科研机构、企事业单位等;用户则指使用远程办公系统的使用方工作人员,或与使用方存在工作关系的人员。其中,使用方应在管理和技术两方面开展安全防护,健全远程办公管理制度,加强运维管理,强化安全措施。用户应提高自身安全意识,重点针对设备、数据、环境等方面的安全风险进行防护。

爱加密解读

1

远程办公适用场景:

在线会议、即时通信、文档协作,以及基于功能扩展模块实现的协同办公,例如,在线签到、健康情况汇总、活动轨迹填报等。

2

远程办公安全风险类别:

《实践指南》不仅列出使用方所面临的安全风险,同时也列出终端用户所面临的安全风险。其中包括供应方安全风险、远程办公系统自身安全风险、数据安全风险、设备风险、个人信息保护风险、网络通信风险、环境风险、业务连续性风险和人员风险。

3

安全控制措施:

使用方安全

为有效防范远程办公安全风险,使用方应从管理和技术两方面采取安全控制措施。

管理要求应考虑到供应方和远程办公系统的选择、运维管理及管理制度的制定与落实。其中,使用方采用的远程办公系统应满足GB/T 22239《信息安全技术网络安全等级保护基本要求》、GB/T 31168 《信息安全技术云计算服务安全能力要求》、GB/T 35273《信息安全技术个人信息安全规范》的相关要求。

技术要求应考虑到远程办公系统安全、访问控制、业务系统安全、数据安全、个人信息保护、通信安全及安全审计。

其中,对于个人信息保护方面,使用方应按照GB/T 35273《信息安全技术个人信息安全规范》要求保护个人信息。

用户安全

用户在开展远程办公时,应了解本实践指南第四章中的安全风险,遵守使用方制定的远程办公安全管理制度。需要重点关注设备安全、数据安全、环境安全以及提高安全意识。

爱加密可提供的服务

NO.1 源代码审计平台

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.7 安全审计

使用方应定期对办公系统进行安全审计,审计内容包括但不限于对敏感数据的操作、访问控制权限变更等。

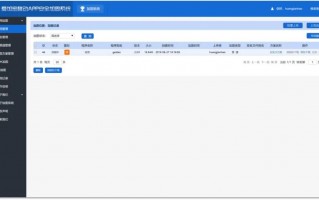

爱加密源代码检测平台是针对软件开发生命周期阶段早期及时发现问题,找到问题的根源,改进代码质量,提高攻击门槛。该平台提供了:源代码安全检测、自动化测试任务、项目源代码安全评级、安全漏洞协同审计、安全漏洞趋势报告、安全测试数据统计、安全漏洞测试标准发布、安全漏洞测试策略管理、安全漏洞知识学习、安全编码经验分享等多项功能。可以使开发者、测试者和管理者在一个平台上都能够方便地、简单地完成相关软件安全测试。

NO.2 移动应用安全检测平台

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.1 远程办公系统安全

3.1.1 服务端安全

3.1.1.5 接入安全

远程办公系统具备功能扩展模块的:

a) 应在接入远程办公系统前进行安全审核,例如,漏洞修复情况审核、内容安全审核

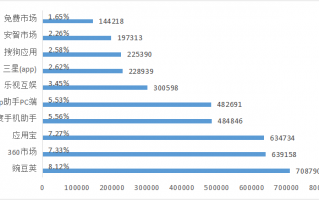

爱加密APP安全检测平台提供多方位全面检测,检测移动应用内部存在的安全风险,对发现的安全问题给出解决建议。提供高效、准确、完整的移动应用安全分析报告,帮助开发者在APP上线前发现应用中存在的漏洞,掌控移动应用中存在的安全风险,有效提高移动应用开发的安全性,同时可为移动应用开发商提供专业的安全加固数据依据。

NO.3 移动应用安全加固平台

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.1 远程办公系统安全

3.1.2 客户端安全

3.1.2.1 应用程序安全

远程办公系统的应用程序:

a) 应具备运行环境安全和程序完整性检测功能,例如,防篡改检测、模拟器检测等;

b) 应使用安全加固措施,例如,防止反编译、重打包等;

c) 应对使用过程中产生的数据(包括但不限于数据文件、日志文件、数据库文件、配置文件、密钥文件等)进行保护,例如,使用加密存储、安全沙箱等技术;

d) 应保护身份鉴别信息,例如,使用设备登陆检测等技术;

e) 应使用安全协议,例如,传输层安全协议(TLS)、因特网安全协议(IPSec)等,保护传输的保密性和完整性;

f) 应具备权限管理功能,允许使用方和用户根据远程办公需求调整权限;

g) 宜使用多因素鉴别方法对用户身份进行鉴别;

h) 宜具备信息防窃取和数据溯源措施;

i) 宜使用安全组件,例如,安全键盘等。

爱加密可提供移动客户端安全加固服务,对移动应用客户端进行安全加固,包括防逆向、防篡改、反调试、防劫持、数据防泄漏、页面数据防护、安全键盘、数据加密存储、传输协议加密等功能。

NO.4 个人隐私信息保护

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.5 个人信息保护

使用方应按照GB/T 35273《信息安全技术个人信息安全规范》要求保护个人信息。

爱加密移动应用个人信息安全检测平台,是针对移动应用可能出现的个人信息安全风险而推出的专业检测平台,该平台针对个人信息安全安全问题对移动应用移动应用提供多维度的验证,并出具专业的个人信息安全检测报告。本平台检测依据主要参考《App违法违规收集使用个人信息自评估指南》以及GB/T 35273《信息安全技术个人信息安全规范》。其检测报告可以作为移动应用开发商针对个人信息安全方面的合规依据。此外,除了平台化交付方式,爱加密也可以提供个人隐私检测的安全服务。

NO.5 通信协议加密SDK

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.6 通信安全

使用方:

a) 应使用安全协议,例如,传输层安全协议(TLS)、因特网安全协议(IPSec)等,保护业务系统传输的保密性和完整性;

b) 宜在通信过程中对设备的安全性进行持续验证。

爱加密可提供通信协议加密技术,将加密算法和密钥进行了整体融合性的高强度保护,不但加密强度更强,而且以相对更安全的方式保护密钥。同时此支持一次一密,安全强度更高。

NO.6 移动应用态势感知平台

《实践指南》原文:

五、安全控制措施

(一)使用方安全

3 技术要求

3.1 远程办公系统安全

3.1.2 客户端安全

3.1.2.1 应用程序安全

h) 宜具备信息防窃取和数据溯源措施;

五、安全控制措施

(二)用户安全

4 环境安全

在居家环境,用户:

a) 应使用路由器厂商提供的固件,并及时更新固件版本;

b) 宜在路由器中开启局域网防护等安全功能。

在公共场所,用户:

c) 在环境无法满足远程办公安全性要求时,应停止远程办公;

d) 不应在公共场所离开设备;

e) 不应使用不安全的网络,例如,无口令或公开口令的无线网络;

f) 宜防止设备屏幕被窥视,例如,使用防窥屏。

爱加密可提供移动应用威胁感知平台,通过对移动应用客户端在用户本地运行时的实时数据采集、数据汇总,可以做到对移动应用客户端环境安全风险的实时监测、安全威胁实时处理响应以及数据溯源。对于环境安全爱加密可提供清场SDK产品,通过采集威胁行为数据和安全事件日志,帮助客户对终端上存在危险环境以及危险行为进行预知判断并回调给自身应用。

NO.7 EMM企业移动化管理平台

《实践指南》原文:

四、安全风险分析

设备风险。用于远程办公的设备,特别是用户自有设备,在接入远程办公系统时,由于未安装或及时更新安全防护软件,未启用适当的安全策略,被植入恶意软件等原因,可能将权限滥用、数据泄露等风险引入使用方内部网络。

爱加密EMM企业移动化管理平台,可协助企业IT部门,对访问企业内网的所有移动终端设备进行统一管理,根据不同场景配置相对应的安全管控策略,不管是BYOD(员工自带设备办公)还是企业专用配发设备都能有针对性地定义安全管控模式,使接入的移动终端设备符合企业安全访问标准。

标签: 移动安全

还木有评论哦,快来抢沙发吧~