概述

2019年8月,韩国安全厂商ESTsecurity[1]披露了KONNI APT组织使用Android端木马的新攻击活动,并称其与APT组织Kimsuky存在关联。

而在近期,奇安信威胁情报中心红雨滴团队在日常的高级威胁监测过程中,发现多起疑似针对韩国地区Android用户的恶意代码攻击活动。攻击者通过将恶意安卓应用伪装成韩国常用移动应用,从而诱导受害者安装使用。经关联分析,我们发现此次攻击活动无论从攻击手法还是木马框架都与ESTsecurity披露的KONNI Android木马一致。红雨滴团队针对该样本及样本传播的渠道进行了详细分析和关联,并通过技术手段深度挖掘了攻击活动使用的网络资产及其背后的攻击者的相关背景信息,希望提供奇安信威胁情报中心视野内更多的信息来构成该APT组织更大的拼图。

木马投递方式

本次攻击所使用的恶意APK主要是通过短信和即时通信工具投递,攻击者会通过短链接的形式发送一个链接,该链接有可能直接指向APK的下载链接或者仿冒的APK软件下载页面。

1、 直接投递指向APK下载链接的短链接:

hxxp://bit[.]ly/2CZnAqD->hxxp://oaass-torrent[.]com/KakaoTalk.APK

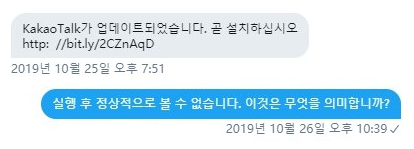

下图为攻击者通过短信方式投递短链接的方式:

图 2.1 攻击者通过短信投递短链接

图 2.1 攻击者通过短信投递短链接

2、 投递指向钓鱼页面的短链接,诱导用户下载钓鱼页面的APK木马,钓鱼页面链接为:

hxxp://download-apks[.]com/KaokaoTalk/

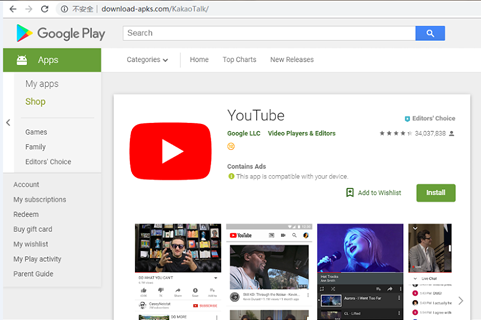

下图为假冒的GooglePlay中YouTube应用的下载页面:

图 2.2 伪造GooglePlay的下载页面

图 2.2 伪造GooglePlay的下载页面

且hxxp://download-apks[.]com/上还存在其他公开目录,而这些公开目录同样也是伪装成韩国其他常用应用的恶意程序:

图 2.3 攻击者的网站空间

图 2.3 攻击者的网站空间

从Android设备访问每个文件夹下的文件时,页面会显示该伪装应用的正常界面,并下载恶意APK文件诱导受害者安装使用,如下:

图 2.4 诱导APK下载页面

图 2.4 诱导APK下载页面

把上述页面提供的APK木马全部下载到本地,分析后发现它们使用了同一个C2,而且签名时间都为2019年9月17日:

样本分析

对其中一个名为KaokaoTalk的木马详细分析后发现,该木马首先会查找并打开官方的KakaoTalk应用以隐藏自身。无论是否成功打开,木马都会在后台偷偷运行;木马程序运行后会窃取上传用户手机的一些机密信息,包括通信录、短信记录、APP安装记录、sd卡目录以及在用户手机上采集到的录音信息等。

而「Kakao Talk」是一款来自韩国的由中国腾讯担任第二大股东的免费聊天软件,类似于QQ微信的聊天软件,可供iPhone、Android、WP、黑莓 等智能手机之间通讯的应用程序。本应用程序以实际电话号码来管理好友,借助推送通知服务,可以跟亲友和同事间快速收发信息,图片,视频,以及语音对讲。类似国内QQ,即使好友不在线,好友也能接收你的kakao talk消息,就跟发短信一样。在韩国使用者众多。

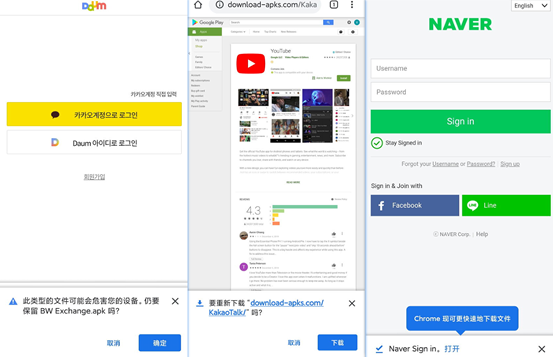

木马程序和真实KakaoTalk程序安装后对比如下(左为木马程序):

图 3.1 真假KakaoTalk对比

图 3.1 真假KakaoTalk对比

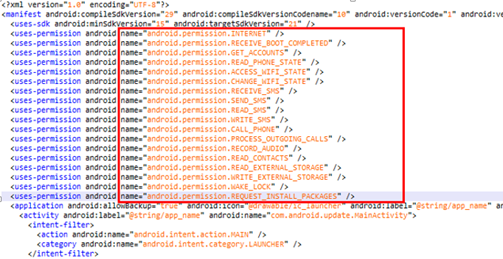

安装该APK需要的手机的所有权限如下:

图 3.2 APK安装权限清单

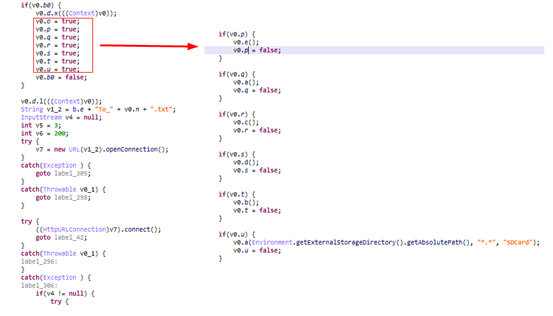

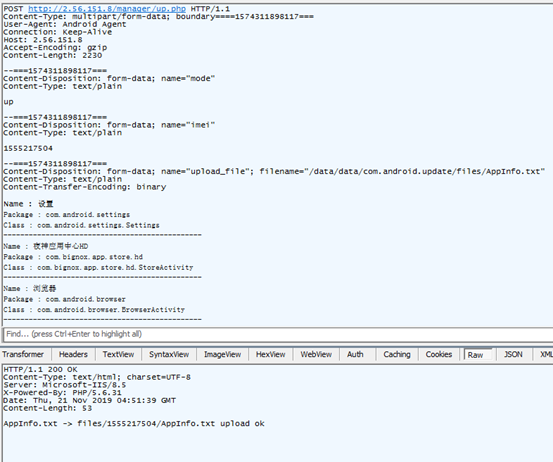

该APK木马执行起来后会每隔3秒请求“http://[C2]/manager/files/To_[IMEI].txt” ,然后根据返回的数据执行攻击者下发的指令,把执行后的结果通过上传接口回传到服务器;木马启动的时候会统一把电话信息、SDCard的文件目录和安装应用列表等信息上传到C2服务器。

图 3.3 执行起来默认收集的信息

该木马从远程控制者那里接收的指令列表所对应的功能如下:

| Token | 意义 |

|---|---|

| del_file | 删除指定文件 |

| del_sms | 删除指定短信 |

| download | 下载文件 |

| get_account | 获取用户账户信息,写入数据到AccountInfo.txt |

| get_app | 采集用户安装的所有APP信息,结果写入到AppInfo.txt |

| get_clipboard | 获取剪切板的数据并上传 |

| get_contact | 获取联系人数据 |

| get_keylog | 获取键盘记录数据 |

| get_record | 获得录音数据 |

| get_sdcard | 获得sd卡的文件目录 |

| get_sms | 获取短信内容 |

| get_time | 获取时间 |

| get_user | 获取手机基本系信息如IMEI、用户手机号、OSType、OSAPI,结果写入到PhoneInfo.txt |

| install_APK | 安装APK |

| open_app | 打开APP |

| open_dlg | 弹框 |

| open_web | 打开网页 |

| screen | 截屏 |

| send_sms | 发送短信 |

| set_server | 设置新c2 |

| start_recording | 开始录音 |

| stop_recording | 停止录音 |

| uninstall_app | 卸载APP |

| upload | 上传文件 |

| volume | 获取文件系统主目录 |

攻击者下发指令后,木马会根据不同的指令把执行后的结果存储在不同的文件里,然后上传到C2,下表是存储的缓存文件的用途:

| 文件名 | 文件内容 |

|---|---|

| Starter.txt | 恶意样本初始化信息 |

| AccountInfo.txt | 用户账户信息 |

| TotalMsg.txt | 用短信内容,包括收件箱、发件箱、草稿箱等。 |

| AppInfo.txt | 用户设备上其他APP信息,报告应用名称,包名和主类名 |

| BoardInfo.txt | 用户剪贴板信息 |

| ManInfo.txt | 用户通信录信息 |

| NewMsg.txt | 收到的新短信 |

| RecordInfo.mp4 | 录音记录 |

| CardInfo.txt | SD卡信息 |

| CurTime.txt | 开始时间 |

| PhoneInfo.txt | IMEI、用户手机号、OSType、OSAPI |

图 3.4 上传受害者信息抓包截图

图 3.4 上传受害者信息抓包截图

该APK木马是通过http的协议建立的Ctext-align:left">[1].https://blog.alyac.co.kr/2486

![[AI安全论文] 21.SP21 Survivalism经典离地攻击(Living-Off-The-Land)恶意软件系统分析](https://www.konghaidashi.com/zb_users/cache/thumbs/b5066e882cc131220180607c222b62b4-320-200-1.png)

![[系统安全] 三十七.APT系列(2)远控木马详解与防御及APT攻击中的远控](https://www.konghaidashi.com/zb_users/cache/thumbs/195df601fa52f465fc983ca788a52a9d-320-200-1.jpeg)

还木有评论哦,快来抢沙发吧~