嵌入ole对象

首先打开wps,裹上面包糠,炸至两面金黄,隔壁白帽子都馋哭了!

再上面工具栏中找到“插入”然后在插入中找到“对象”(55555连wps都能插入对象,我TM连对象都没有)

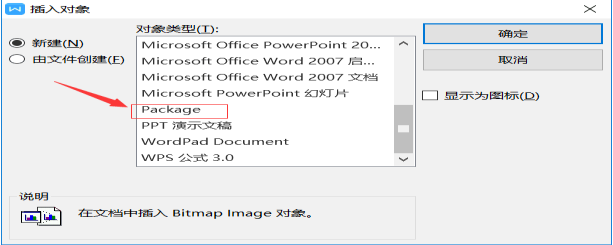

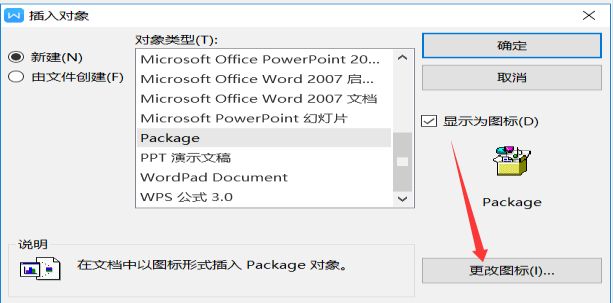

然后在它众多对象中找到它的宠妃“Package”

点击确定,选对象QAQ

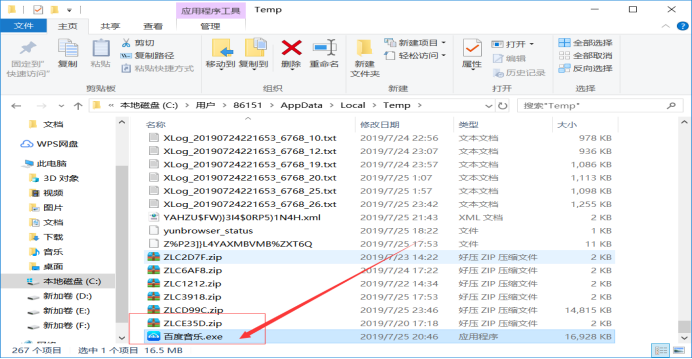

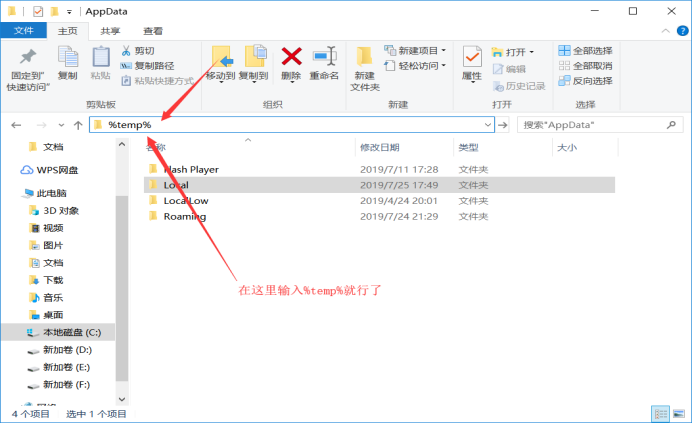

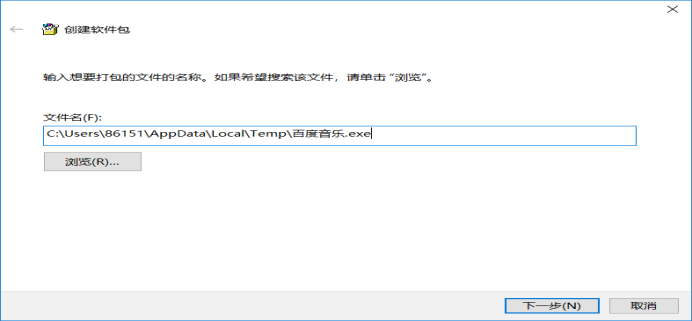

然后先不管它,我们先将需要捆绑的文件放在临时目录里 %temp%

这里我放的是我以前写的一款恶搞软件 (做成了百度音乐的样子)QAQ

如果找不到临时目录的的可以这样操作:在地址栏输入%temp%就行了

回到正题

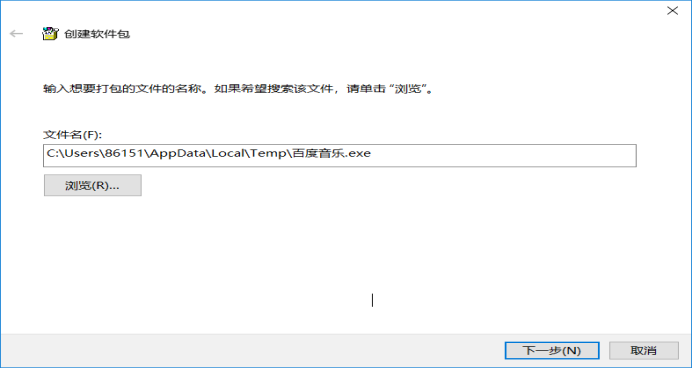

又回到它对象这一步,选定“Package”这里选中,然后选择文件(临时目录里你存放的要捆绑的文件)

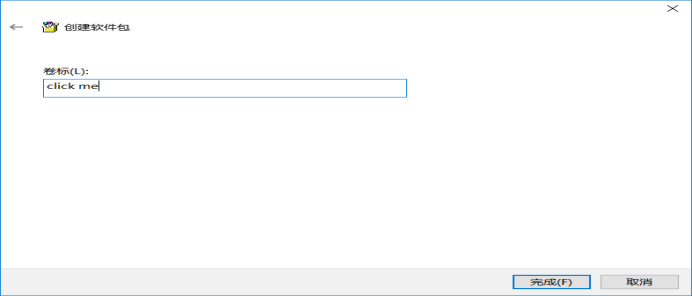

点击下一步,然后把名字改成“click me”

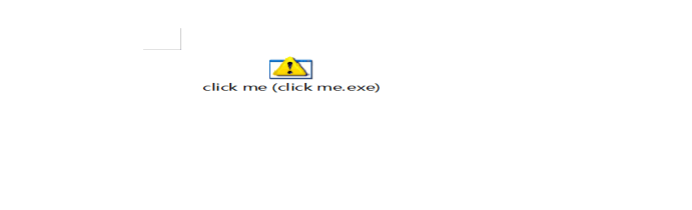

完成后word文档上就会出现一个文件

但是这个文件没有误导能力,我们暂且不管它

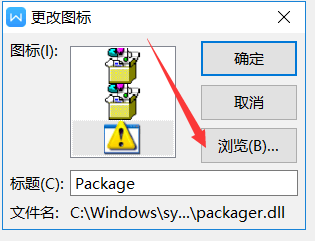

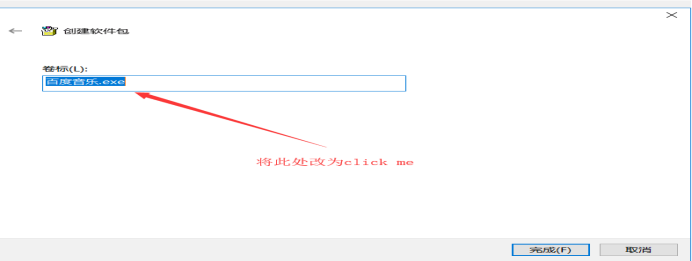

继续重复上面步骤“插入”“对象”“Package”这里不要点确定,我们点击更换图标

然后点击浏览

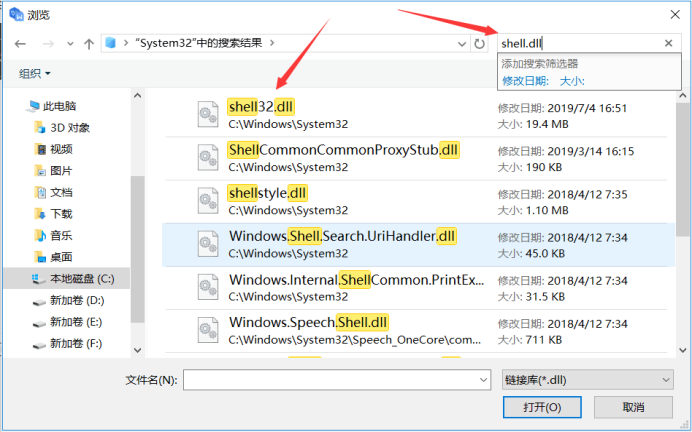

然后搜索user.dll或者shell.dll,这里我们用shell.dll,然后选择shell32.dll

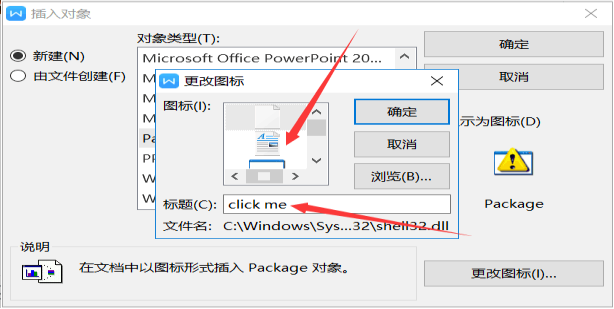

如上图,我们选择第二个系统图标,因为它看起来像文档

然后再标题处把标题改成“click me”

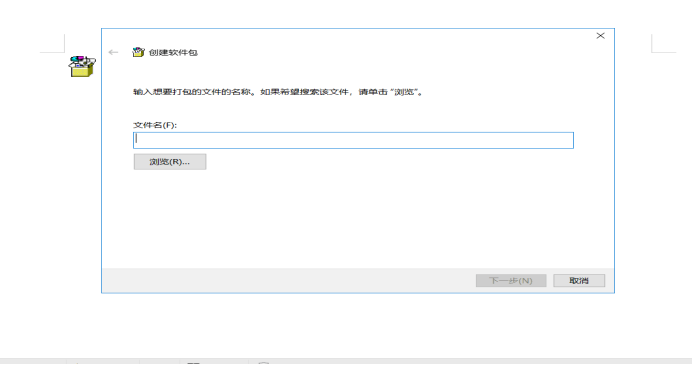

然后点击确认后,会出现页面,我们把捆绑的文件的路劲输入进去

点击下一步,把名字改成“click me”

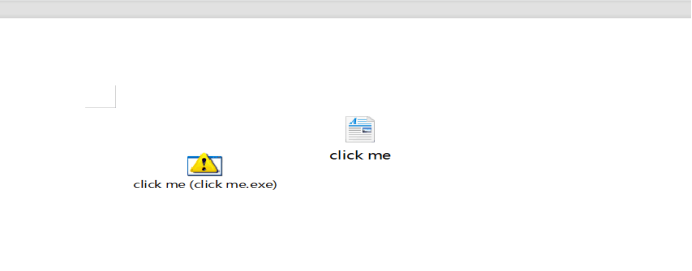

完成后我们就会看到下图

我们把第一个删除

留下第二个

然后把它拉大点位于第二行居中

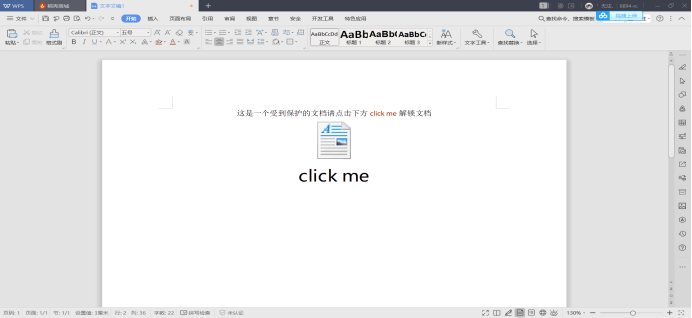

在第一行写文字:这是一个受到保护的文档请点击下方click me解锁文档

文字居中

然后保存,接下来删除临时目录下那个捆绑文件,然后再打开我们做好的文档,点击图标

如若弹出uac警告代表已经成功,如无法运行,那就把删除的文件放回临时目录,然后再把文档另存为改名保存,再删除临时目录捆绑文件,然后打开,点击图标如弹出uac警告,证明成功

由于我捆绑的文件是我写的恶搞软件,会将桌面打乱

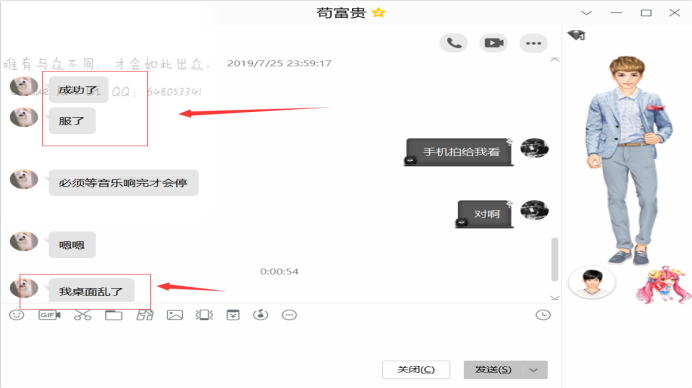

现在我找一个人实验,我把目标看向了团队的师傅,我把做好的文档发给他。

最终成功了,自己动手做的时候课捆绑点远控木马(你懂的)但是别做坏事,uac警告可以绕过的,但是空白师傅没有教我,绕过uac后就可以为所欲为!

标签: 嵌入ole对象

还木有评论哦,快来抢沙发吧~