来自网络安全和基础设施安全局(CISA),联邦调查局(FBI)和更广泛的美国政府的联合报告提供了有关由复杂的外国网络攻击者利用的众所周知的漏洞的信息。

对于企业和组织而言,过时的软件和硬件仍然是最重要的安全问题,这是攻击者寻找入侵方法的主要途径。除此之外,攻击者也通常会寻找其它尚未修补的漏洞,即利用零日漏洞。

联合报告指出,“公共部门和私营部门可以通过更多的努力来修补他们的系统,保持操作系统和第三方应用程序最新,可以降低外国网络威胁对美国政府的攻击能力。”

“为修补这些漏洞而开展的协调运动将给外国攻击者的作战手法造成障碍,并迫使他们开发或获取成本更高,效果较差的漏洞利用程序。协调一致的补丁运动也可以通过将稀缺的防御资源集中于观察到的外国攻击者的活动来增强网络安全性。”

部署补丁通常需要IT安全专业人员在缓解漏洞的需求与保持系统运行并确保已安装的补丁与其他软件兼容的需求之间取得平衡。这可能需要投入大量的精力,尤其是在同时缓解多个缺陷时。

2016年至2019年之间利用最多的漏洞是:

CVE-2017-11882,CVE-2017-0199,CVE-2017-5638,CVE-2012-0158,CVE-2019-0604,CVE-2017-0143,CVE-2018- 4878,CVE-2017-8759,CVE-2015-1641和CVE-2018-7600。

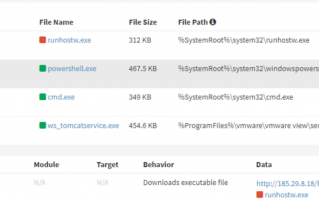

技术细节

2016-2019年最受利用的十大漏洞

美国政府报告确定了2016年至2019年各州,非州和未归因网络参与者的十大最易利用漏洞,分别为:CVE-2017-11882,CVE-2017-0199,CVE-2017-5638,CVE-2012-0158 ,CVE-2019-0604,CVE-2017-0143,CVE-2018-4878,CVE-2017-8759,CVE-2015-1641和CVE-2018-7600。

2016-2019年TOP 10漏洞的缓解措施

CVE-2017-11882

漏洞产品:Microsoft Office 2007 SP3 / 2010 SP2 / 2013 SP1 / 2016

产品相关恶意软件:Loki,FormBook,Pony / FAREIT

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https://nvd.nist.gov/vuln/detail/CVE-2017-11882

危害指标:https://www.us-cert.gov/ncas/analysis-reports/ar20-133e

CVE-2017-0199

漏洞产品:Microsoft Office 2007 SP3 / 2010 SP2 / 2013 SP1 / 2016,Vista SP2,Server 2008 SP2,Windows 7 SP1,Windows 8.1

相关恶意软件:FINSPY,LATENTBOT,Dridex

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https : //nvd.nist.gov/vuln/detail/CVE-2017-0199

危害指标:

https://www.us-cert.gov/ncas/analysis-reports/ar20-133g,https://www.us-cert.gov/ncas/analysis-reports/ar20-133h,

https://www.us-cert.gov/ncas/analysis-reports/ar20-133p

CVE-2017-5638

漏洞产品:Apache Struts 2 2.3.x之前的2.3.x和2.5.10.1之前的2.5.x

相关恶意软件:JexBoss

缓解措施:升级到Struts 2.3.32或Struts 2.5.10.1

更多详情:

https://www.us-cert.gov/ncas/analysis-reports/AR18-312A

https://nvd.nist.gov/vuln/detail/CVE-2017-5638

CVE-2012-0158

漏洞产品:Microsoft Office 2003 SP3、2007 SP2和SP3,以及2010 Gold和SP1;Office 2003 Web组件SP3;SQL Server 2000 SP4、2005 SP4和2008 SP2,SP3和R2; BizTalk Server 2002 SP1;Commerce Server 2002 SP4、2007 SP2和2009 Gold和R2; Visual FoxPro 8.0 SP1和9.0 SP2; 和Visual Basic 6.0

相关恶意软件:Dridex

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详情:

https://www.us-cert.gov/ncas/alerts/aa19-339a

https://nvd.nist.gov/vuln/detail/CVE-2012-0158

危害指标:

https://www.us-cert.gov/ncas/analysis-reports/ar20-133i,

https://www.us-cert.gov/ncas/analysis-reports/ar20-133j,

https://www.us-cert.gov/ncas/analysis-reports/ar20-133k,

https://www.us-cert.gov/ncas/analysis-reports/ar20-133l,

https://www.us-cert.gov/ncas/analysis-reports/ar20-133n,

https: //www.us-cert.gov/ncas/analysis-reports/ar20-133o

CVE-2019-0604

漏洞产品:Microsoft SharePoint

相关恶意软件:中国菜刀

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https : //nvd.nist.gov/vuln/detail/CVE-2019-0604

CVE-2017-0143

漏洞产品:Microsoft Windows Vista SP2;Windows Server 2008 SP2和R2 SP1; Windows 7 SP1;Windows 8.1; Windows Server 2012 Gold和R2;Windows RT 8.1;Windows 10 Gold,1511和1607;以及 和Windows Server 2016

关联的恶意软件:使用EternalSynergy和EternalBlue Exploit Kit进行多次攻击

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https : //nvd.nist.gov/vuln/detail/CVE-2017-0143

CVE-2018-4878

漏洞产品:28.0.0.161之前的Adobe Flash Player

关联的恶意软件:DOGCALL

缓解措施:将Adobe Flash Player安装更新到最新版本

更多详细信息:https : //nvd.nist.gov/vuln/detail/CVE-2018-4878

危害指标:https ://www.us-cert.gov/ncas/analysis-reports/ar20-133d

CVE-2017-8759

漏洞产品:Microsoft .NET Framework 2.0、3.5、3.5.1、4.5.2、4.6、4.6.1、4.6.2和4.7

相关恶意软件:FINSPY,FinFisher,WingBird

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https://nvd.nist.gov/vuln/detail/CVE-2017-8759

危害指标:https: //www.us-cert.gov/ncas/analysis-reports/ar20-133f

CVE-2015-1641

易受攻击的产品:Microsoft Word 2007 SP3,Office 2010 SP2,Word 2010 SP2,Word 2013 SP1,Word 2013 RT SP1,Mac版Word 2011,Office兼容包SP3,SharePoint Server 2010 SP2和2013 SP1上的Word Automation Services和Office Web Apps Server 2010 SP2和2013 SP1

相关恶意软件:UWarrior Toshliph

缓解措施:使用最新的安全补丁更新受影响的Microsoft产品

更多详细信息:https://nvd.nist.gov/vuln/detail/CVE-2015-1641

危害指标:https://www.us-cert.gov/ncas/analysis-reports/ar20-133m

CVE-2018-7600

易受攻击产品:7.58之前的Drupal,8.3.9之前的8.x,8.4.6之前的8.4.x和8.5.1之前的8.5.x

相关恶意软件:猫咪

缓解措施:升级到Drupal 7或8核心的最新版本。

更多详细信息:https : //nvd.nist.gov/vuln/detail/CVE-2018-7600

2020年利用的漏洞缓解措施

CVE-2019-11510

易受攻击的产品:Pulse Connect Secure 9.0R1-9.0R3.3、8.3R1-8.3R7、8.2R1-8.2R12、8.1R1-8.1R15和Pulse Policy Secure 9.0R1-9.0R3.1、5.4R1-5.4R7、5.3 R1-5.3R12、5.2R1-5.2R12、5.1R1-5.1R15

缓解措施:使用最新的安全补丁更新受影响的Pulse Secure设备。

更多详情:

https://www.us-cert.gov/ncas/alerts/aa20-107a

https://nvd.nist.gov/vuln/detail/CVE-2019-11510

https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

CVE-2019-19781

易受攻击的产品:Citrix应用程序交付控制器,Citrix网关和Citrix SDWAN WANOP

缓解措施:使用最新的安全补丁更新受影响的Citrix设备

更多详情:

https://www.us-cert.gov/ncas/alerts/aa20-020a

https://www.us-cert.gov/ncas/alerts/aa20-031a

https://www.fireeye.com/blog/products-and-services/2020/01/fireeye-and-citrix-tool-scans-for-iocs-related-to-vulnerability.html

https://nvd.nist.gov/vuln/detail/CVE-2019-19781

https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

Microsoft Office365安全配置中的洞察

漏洞产品:Microsoft O365

缓解措施:遵循Microsoft O365安全建议

更多详细信息:

https://www.us-cert.gov/ncas/alerts/aa20-120a

组织网络安全弱点

脆弱产品:系统,网络和数据

缓解措施:遵循网络安全最佳实践

更多详细信息:https : //www.cisa.gov/cyber-essentials

据美国政府的网络安全专家称,黑客经常漏洞利用Microsoft的对象链接和嵌入(OLE)技术,其次是Apache Struts的Web框架。

来自中国,伊朗,朝鲜和俄罗斯的外国攻击者经常使用漏洞利用,他们正在寻找尚未修复上述漏洞的公司和组织。

最后,2020年的情况看起来有些不同,网络攻击者利用Citrix VPN或Pulse Secure VPN的未修补VPN漏洞。同样,在家中工作的犯罪分子数量激增,将目标对准那些匆忙部署Microsoft O365而未实施必要安全措施的组织。

阅读美国政府报告原文:

https://www.us-cert.gov/ncas/alerts/aa20-133a

Bitdefender如何帮助您修复漏洞?

Bitdefender GravityZone企业安全解决方案内置漏洞扫描和补丁修复功能,GravityZone补丁管理可帮助您在整个Windows基础上保持操作系统和应用程序的最新状态 – 支持工作站,物理服务器和虚拟服务器。

下载Bitdefender补丁管理白皮书:

标签: 黑客 漏洞利用 fbi Bitdefender

还木有评论哦,快来抢沙发吧~