工具介绍

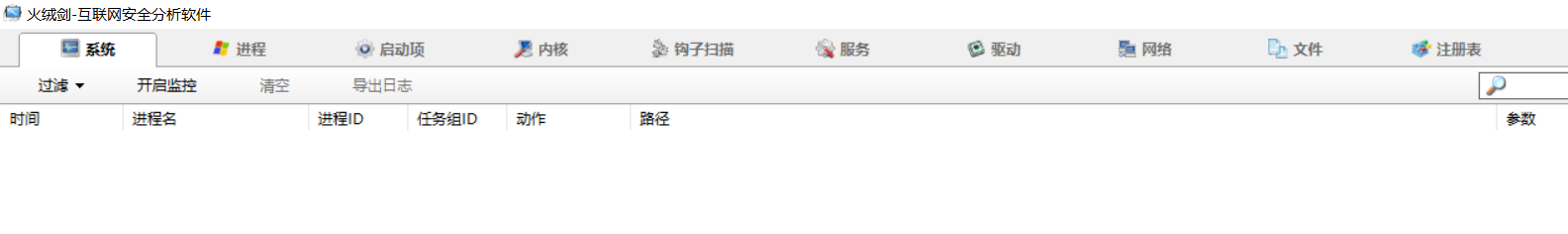

火绒剑是一款很实用的软件监控,分析样本行为的软件。火绒剑顶部分为了10个选项卡,分别是系统、进程、启动项、内核、钩子扫描、服务、驱动、网络、文件、注册表。

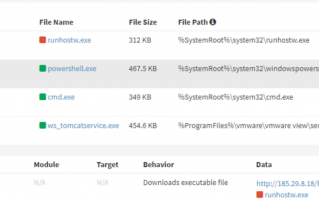

火绒剑最独特的功能还是系统行为分析。 可以监控系统中所有进程的文件、注册表、进程以及网络动作;可以通过拖入程序到监控页面来监控该程序及其子进程的全部动作和行为; 提供对程序行为的抽象并高亮显示,例如:自我复制行为、自我删除行为、进程入侵行为、注册自启动项等; 对监控到的所有程序动作记录详细的动作信息,包括:动作发起者进程信息;程序动作详细参数信息;发起动作时的调用栈信息;按照进程关系组织的任务组详细信息;可以通过对进程信息、程序动作和程序动作参数设置过滤规则,快速定位到需要关注的程序动作和行为等

系统:

系统这个选项卡在分析样本时是特别常用的,在这下面又分成了过滤、开启监控、清空、导出日志几项。

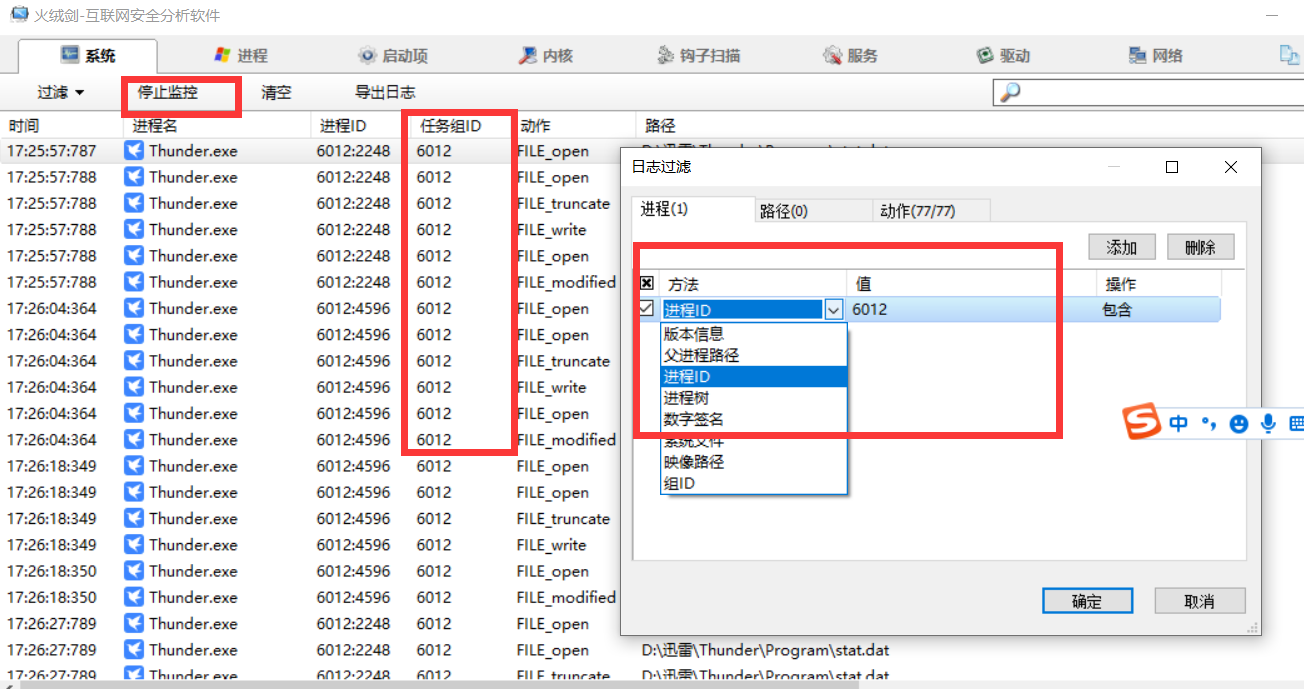

以迅雷为例,拉入火绒剑中点击开启监控,进程过滤就是根据任务组ID来进行过滤

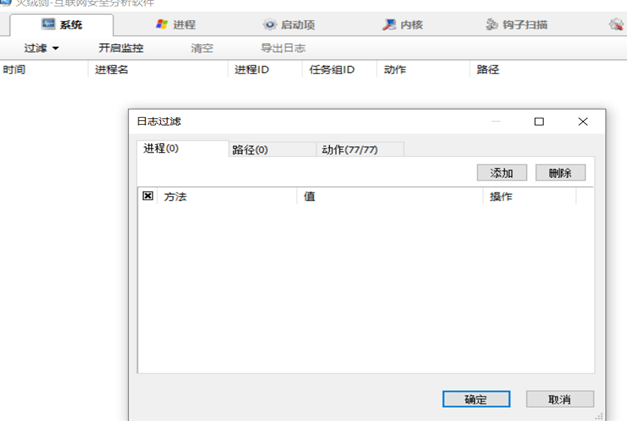

事件一般都非常多,所以需要用到过滤

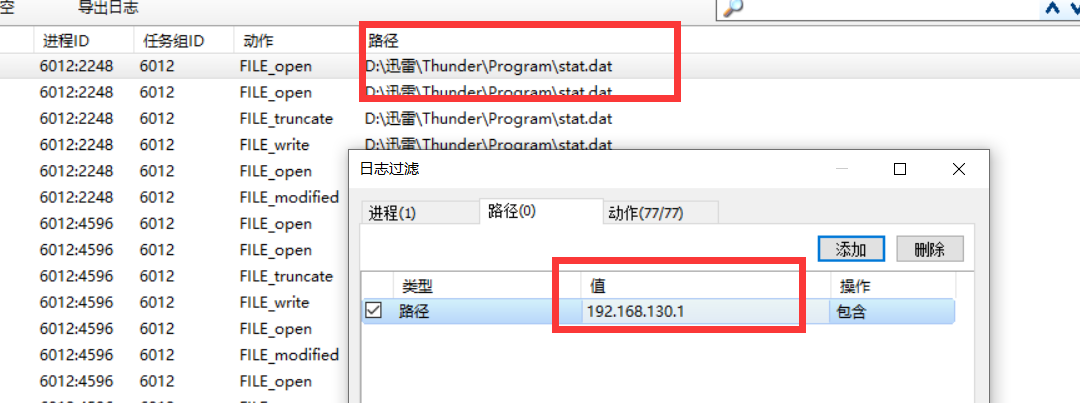

路径过滤有两种方法,写端口和不写端口

这里的路径指的是远程通信的服务器路径或者进程进行读写的一些文件或者是注册表路径都是可以的

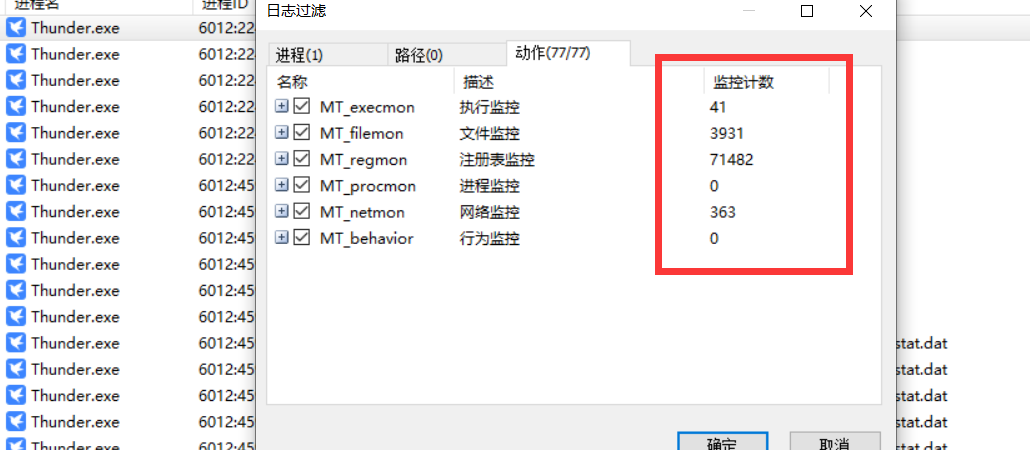

根据动作来过滤事件, 监控计数显示了每类行为的事件数量

如果是检测中了木马、病毒的程序,想看看隐私文件上传到那个服务器,就选后两个

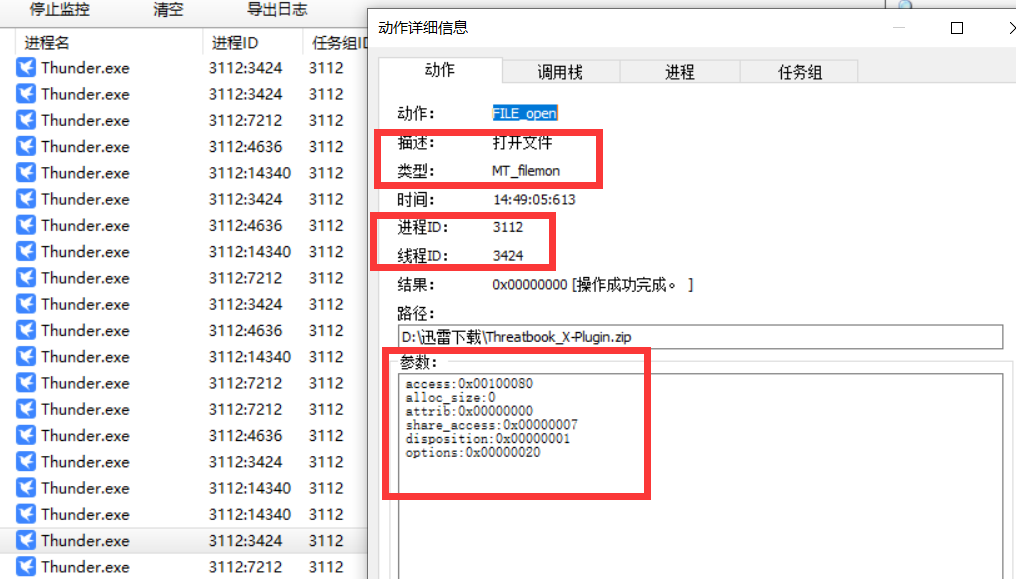

点开一个迅雷的进程,默认自动打开的选项卡是“动作”选项卡。该选项卡显示了关于当前动作的详细信息,

用户可以获取关于选中动作的描述、类型、时间、进程ID、线程ID、结果、涉及的路径和具体参数等数据,

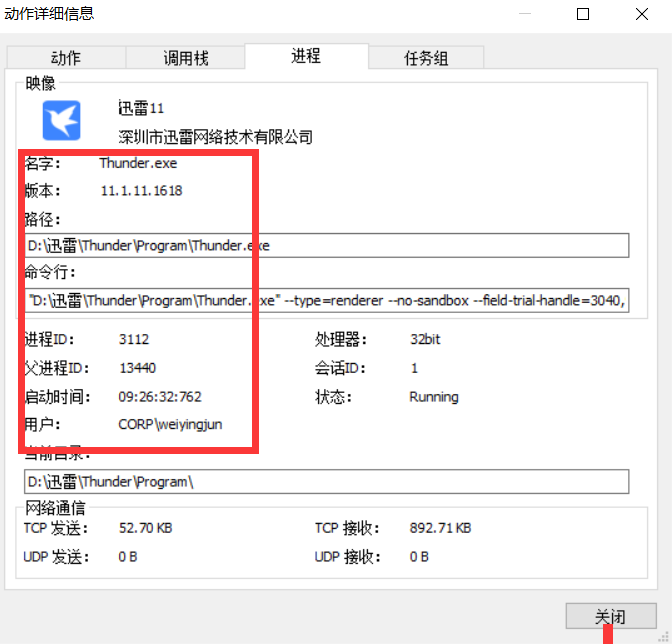

“进程”选项卡提供了该进程的关键信息。软件名称、所在路径、版本、命令行、进程、父进程、启动时间、用户、处理器、会话ID、状态。

以及该程序通过TCP和UDP协议收发的数据量都会直接显示。用户也可以通过该程序的数字签名(显示在顶部)和图标进行判断。

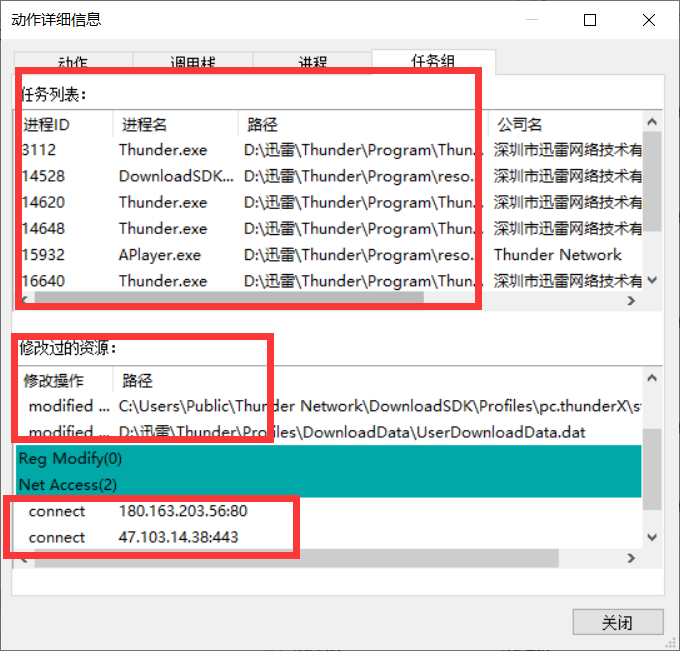

在任务组 能查看同一个任务组的其他进程,包括进程ID和名称、路径

该任务组所做的操作,包括

注册表修改、网络的连接和数据

进程

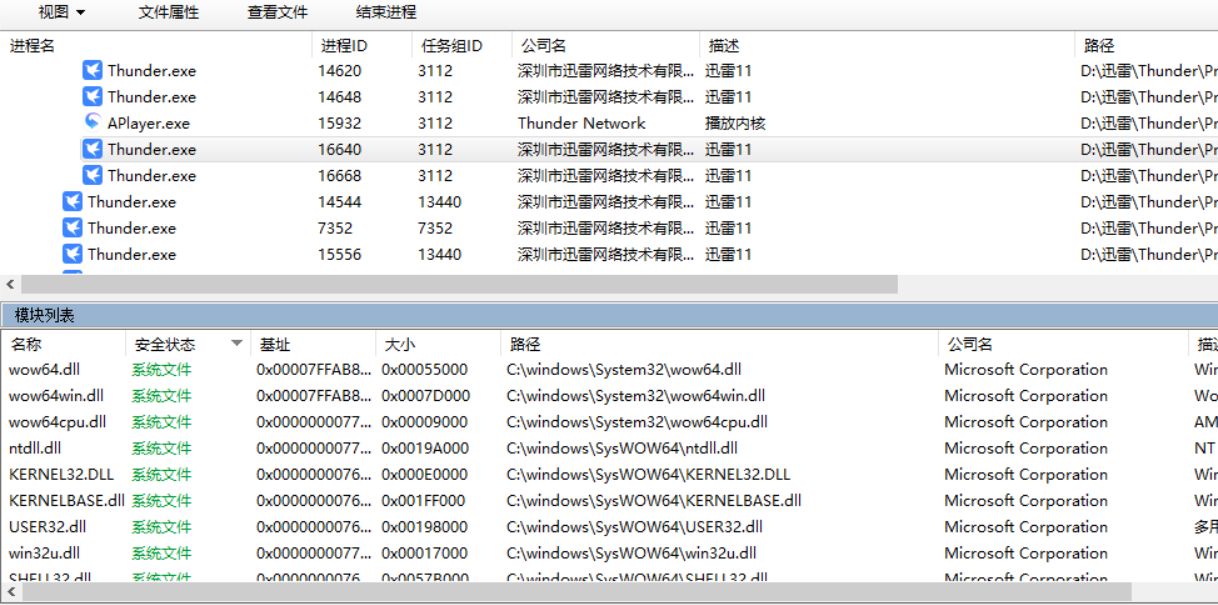

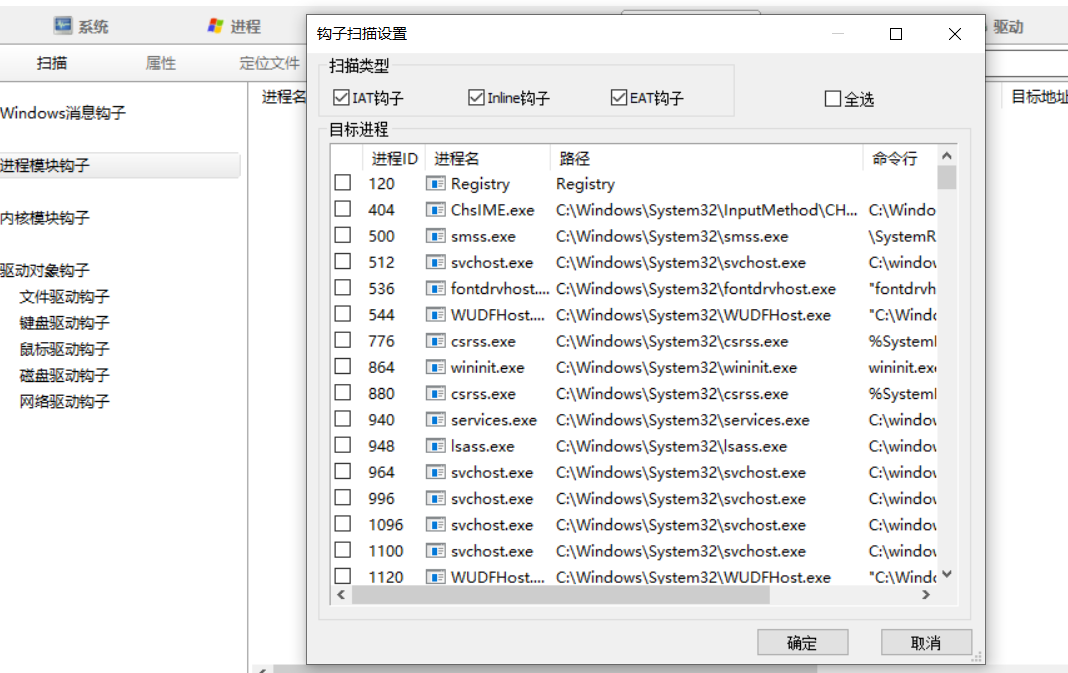

进程类似于任务管理器,但比任务管理器强大

迅雷加载的系统模块

迅雷加载的自带模块列表

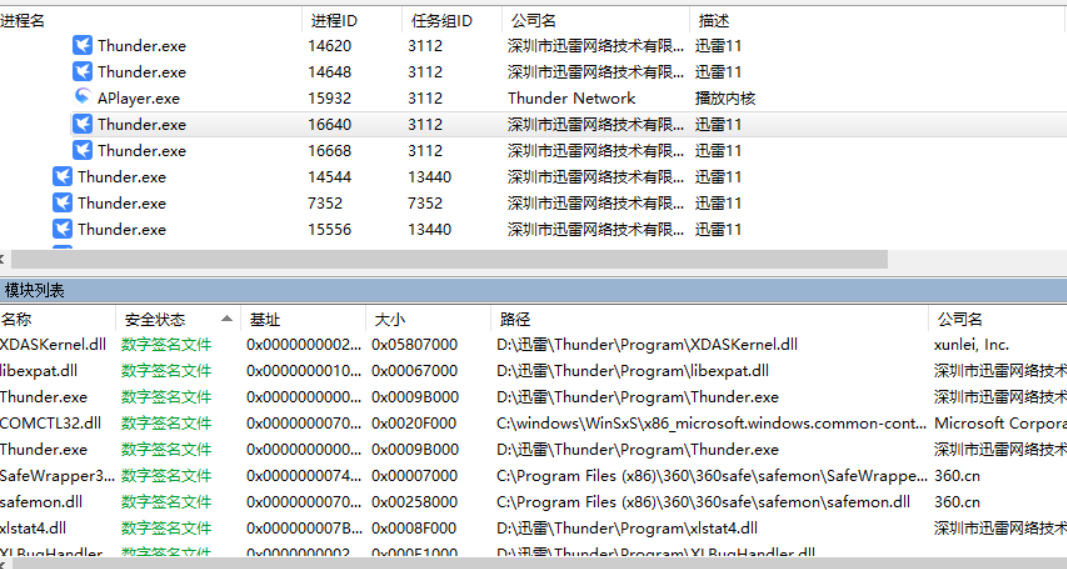

启动项

自启动技术主要有注册表、计划任务、系统服务和快速启动目录。

火绒剑中启动项中提取到的启动项也是基于这几种技术,查看启动项可以让我们知道什么程序、服务等设置了自启动,当分析恶意样本时,也可以查看恶意样本是否设置了开机自启动等。

火绒剑将启动项的类型分的很细,便于查看

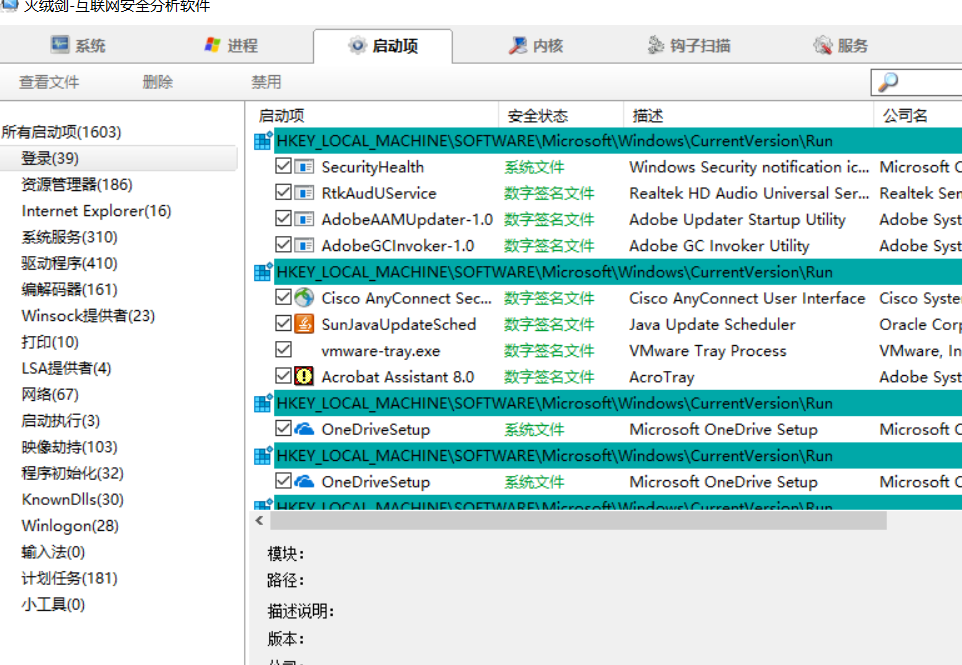

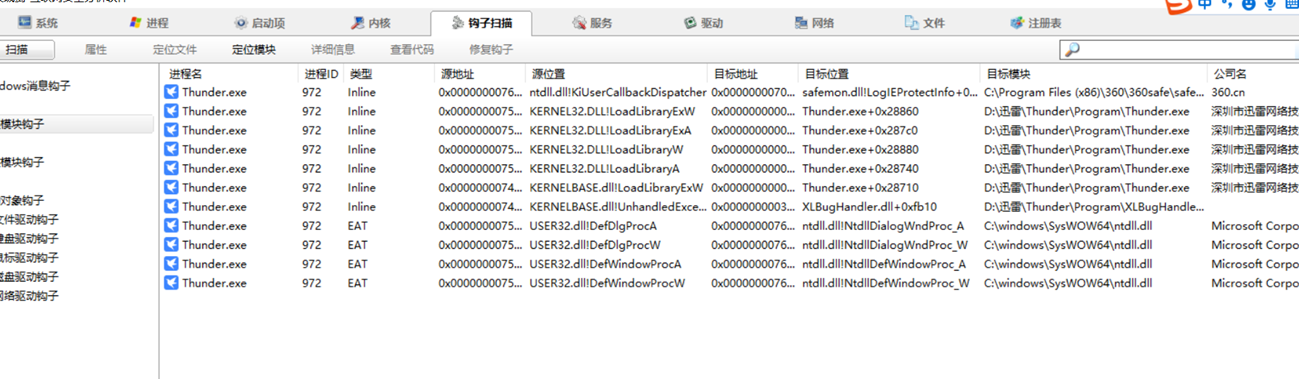

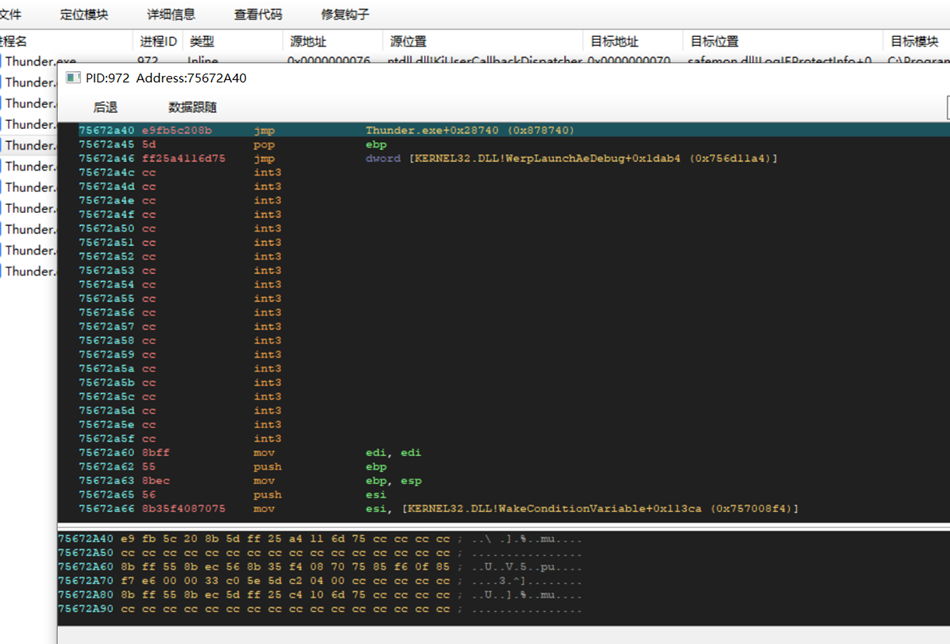

钩子扫描

首先打开上方选项栏的钩子扫描,然后选择左侧的列表,对想要搜索的内容进行扫描,一些已经开启的软件,可以在进程中查找,想要查找键盘鼠标相关的则可以查找相应内容,

这次查询进程模块,选择后点扫描

选择想要扫描的进程后,确定,即可找出所有和该进程相关的钩子,即关联的模块内容

可以点击查看钩子的运行详情、代码,也可以定位到文件位置进行确认

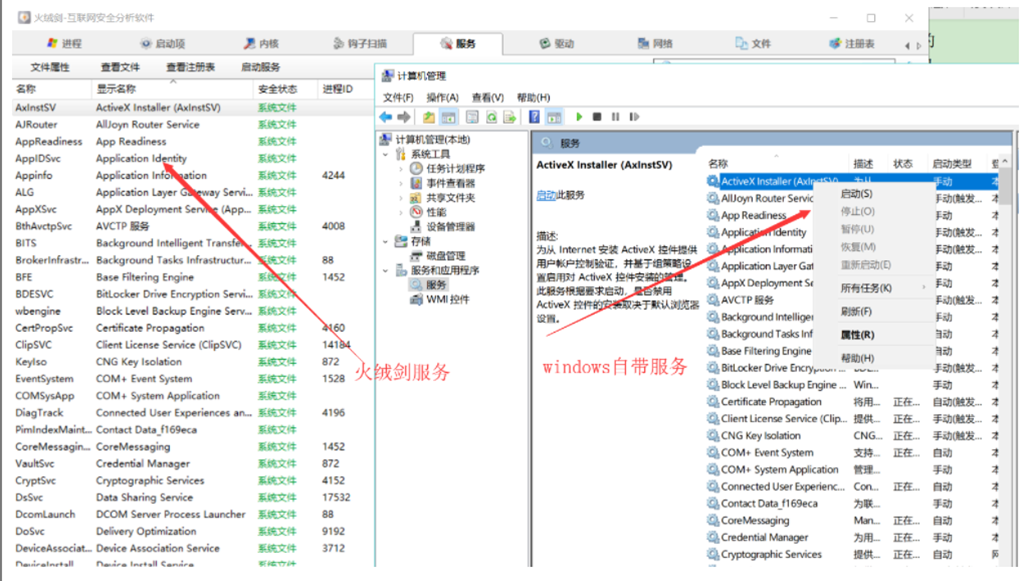

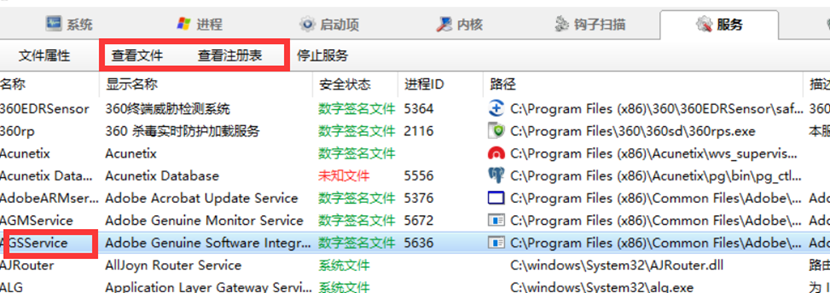

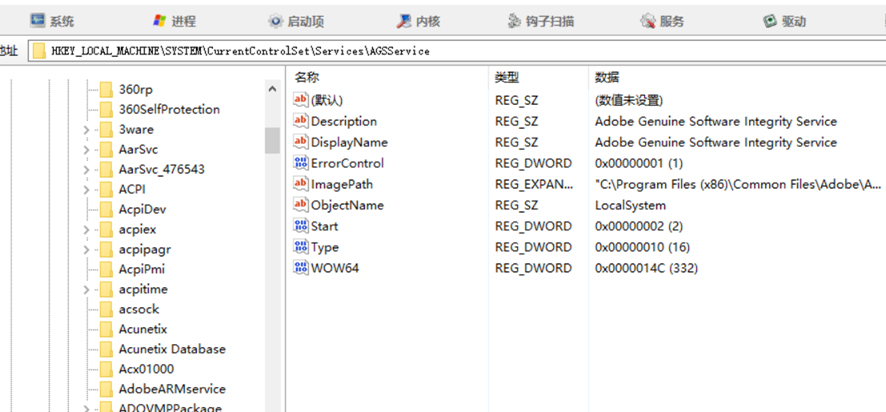

服务

在windows系统中,有一个服务控制管理器,这个管理器中保存着电脑上所有服务的信息和状态,

只要能够操作这个服务控制管理器,就能够得到所有服务的信息和状态,并且能加载、启动、停止、关闭服务。

火绒剑的服务信息更全,还能快速转到文件、注册表。

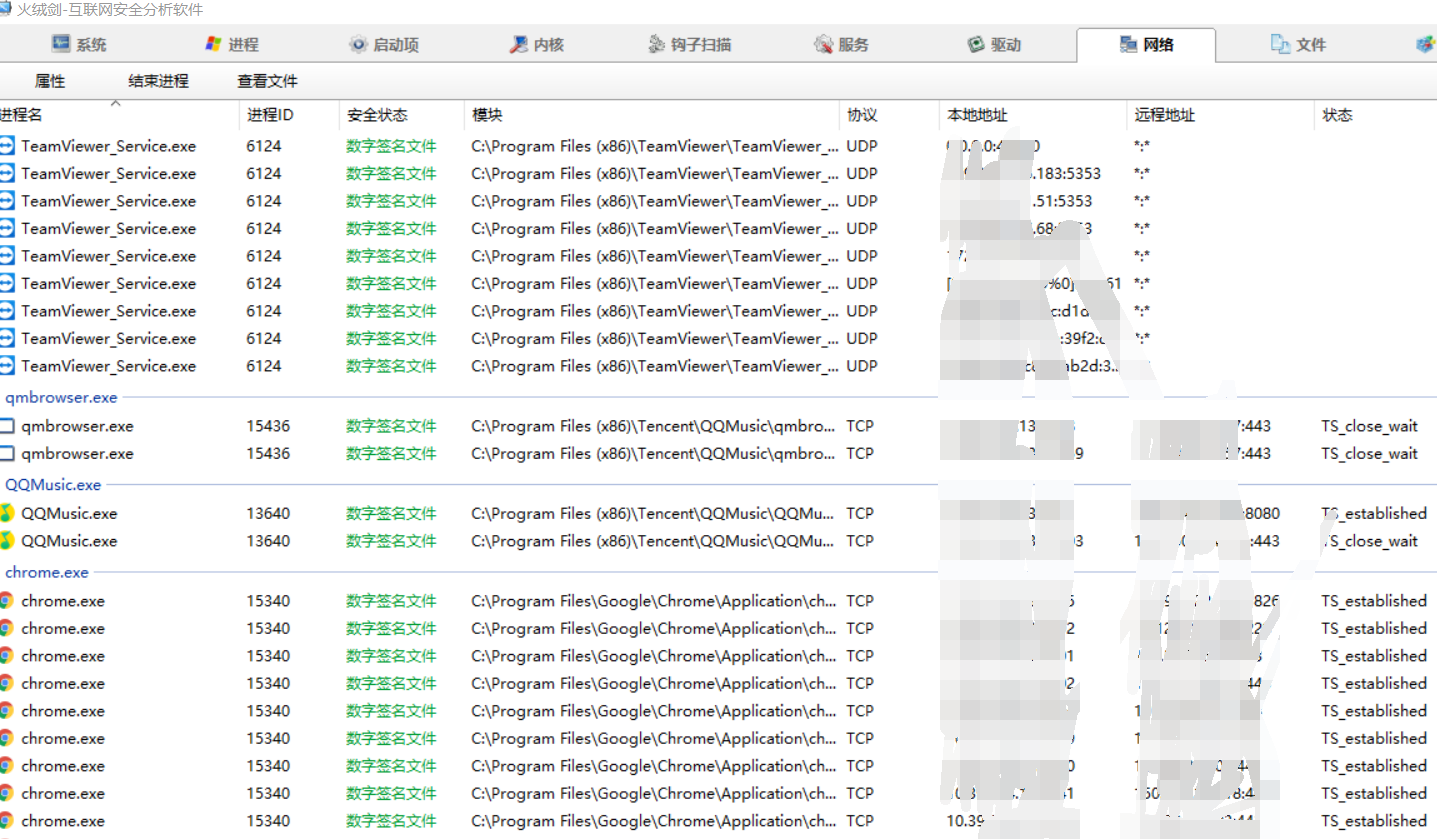

网络

可以查看所有联网程序的一些信息,包括进程id、安全状态、路径、使用的传输层协议、本地地址、远程地址等。

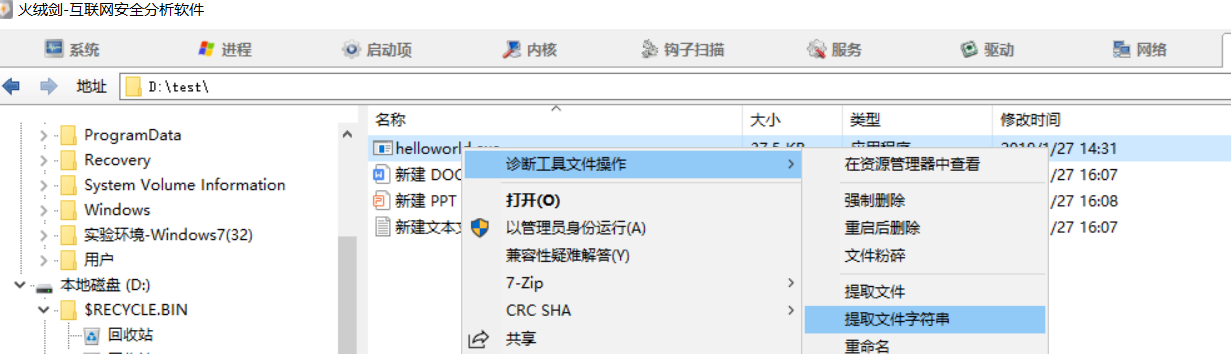

文件

点开文件,打开C盘,可以看出文件一项显示出了隐藏文件。

对之前的PE文件进行提取字符串

注册表

火绒剑的注册表和windows系统自带的注册表并无太大区别

还木有评论哦,快来抢沙发吧~