一周情报摘要

金融威胁情报

美国发布保险行业网络安全调查报告

澳大利亚金融行业成为网络攻击的新目标

政府威胁情报

疑似伊朗威胁组织 Agrius 针对以色列开展攻击活动

日本政府机构因 ProjectWEB 平台入侵,导致数据泄露

能源威胁情报

世界经济论坛(WEF)发布增强石油和天然气等能源行业网络弹性的白皮书

工控威胁情报

- 美国邮政服务的 iCOP 计划:通过面部识别、伪造身份和数字监视工具等窃取隐私信息

流行威胁情报

流行勒索病毒分析总结(下)

CNCERT 发布《2020年我国互联网网络安全态势综述》报告

Phorpiex 僵尸网络目标转向全球化

国家网信办通报:抖音、快手等105款 APP 违法违规收集使用个人信息

STRRAT 恶意软件伪装成勒索软件窃取用户敏感信息

高级威胁情报

CryptoCore:归因于朝鲜 Lazarus 组织的加密货币攻击活动

疑似 APT29 开展以选举欺诈为主题的网络钓鱼活动

新类型的 APT 组织“ privateers”崛起

漏洞情报

苹果公司修复了多个 macOS 0day 漏洞

蓝牙核心规范和网格配置文件规范爆出漏洞,易遭模拟攻击、AuthValue 泄露

金融威胁情报

美国发布保险行业网络安全调查报告

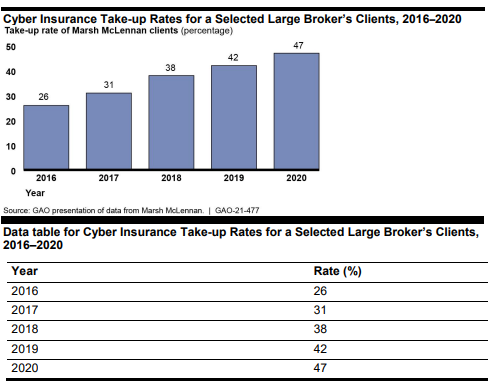

美国政府问责局(GAO)于近期发布美国保险业网络安全专项研究报告,报告中对以往网络保险市场的主要趋势进行了详细阐述,网络攻击致使美国保险行业面临多重挑战,越来越多的网络安全事件导致许多保险公司提高了保险费用,有些保险公司则限制了医疗保健和教育等特殊风险领域的承保范围。这些恶意的网络攻击活动给美国联邦政府、企业和重要的基础设施带来了巨大的风险,每年造成多达数十亿美元的损失。随着网络攻击的增加和复杂化,网络保险使用率增加、保险费用增高、行业承保范围降低、保险政策明确化等变化越来越凸显了人们对稳定网络保险市场的需求。此外,报告中还阐述了网络保险市场当前面临的挑战,并对如何应对这些挑战给出了解决方案。

来源:https://www.gao.gov/assets/gao-21-477.pdf

澳大利亚金融行业成为网络攻击的新目标

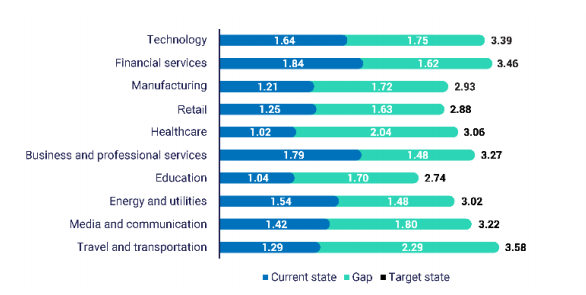

《2021年全球威胁情报报告》报告披露,在全球范围内针对医疗、制造业和金融业的攻击均有所增加(分别为200%、300%和53%),而这三大行业合计比例占全部攻击的62%, 2020年同比2019年增长11%。在澳大利亚,受攻击最多的行业是金融行业(占澳大利亚全部攻击的46%)。澳大利亚金融行业具有充裕的个人信息和财务数据,通常被黑客视为攻击的首选“金矿”,该行业2020年受到攻击率比2019年增长了三倍多(13%),数据显示了澳大利亚的金融部门吸引着高水平的网络攻击。随着澳大利亚的经济状况的更加稳定和繁荣,澳大利亚金融行业逐渐成为网络攻击的主要目标,大量的在线业务和不断增加的活动,亦为网络攻击者提供了绝佳的利用机会。

如果您想查阅完整报告内容,可在“微步在线研究响应中心”公众号回复“530”获取完整版报告。

来源:https://www.csoonline.com/article/3619873/australia-sees-cyber-attacks-against-finance-industry-more-than-triple.html#tk.rss_all

政府威胁情报

疑似伊朗威胁组织 Agrius 针对以色列开展攻击活动

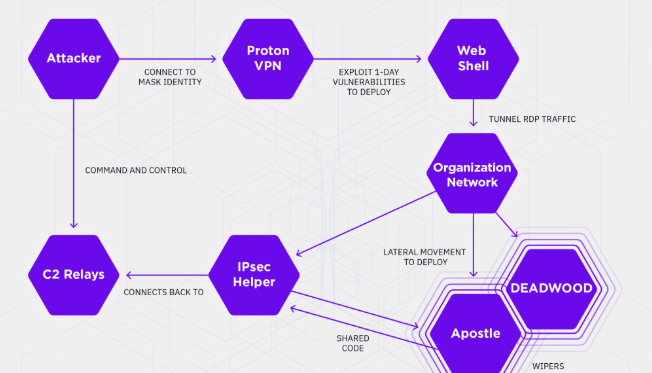

SentinelLabs 于近期报告了 Agrius 威胁组织针对以色列的攻击活动。该活动始于2020年,研究人员在攻击活动中观察到威胁组织将 Apostle 擦除器(wiper)改造成功能齐全的勒索软件,并取代了原有擦除器的功能。Apostle 擦除器曾被用来瞄准阿联酋的国有关键基础设施,在中东的一次攻击活动中也曾发现其踪迹。Agrius 威胁组织利用 VPN 服务(主要是 ProtonVPN)进行匿名化,并使用目标组织的 VPN 解决方案来部署 WebShell 或简单地访问目标,Agrius 威胁组织部署的 WebShell 主要是 ASPXSpy 的变体。Agrius 威胁组织在受到破坏的账户中使用 RDP 通道进行横向移动,使用各种公开可用的工具进行凭据收集,并在受害者主机上部署 .NET 编写的后门,并将自身注册为服务在受害者主机上实现长久维持。SentinelLabs 研究人员指出,虽然不能将 Agrius 威胁组织进行明确归因,但从国家利益角度、VT 样本提交地区的属性、基础设施服务器位置等线索可以将 Agriuse 威胁组织高度归于伊朗背景的威胁组织。

来源:https://labs.sentinelone.com/from-wiper-to-ransomware-the-evolution-of-agrius/

日本政府机构因 ProjectWEB 平台入侵,导致数据泄露

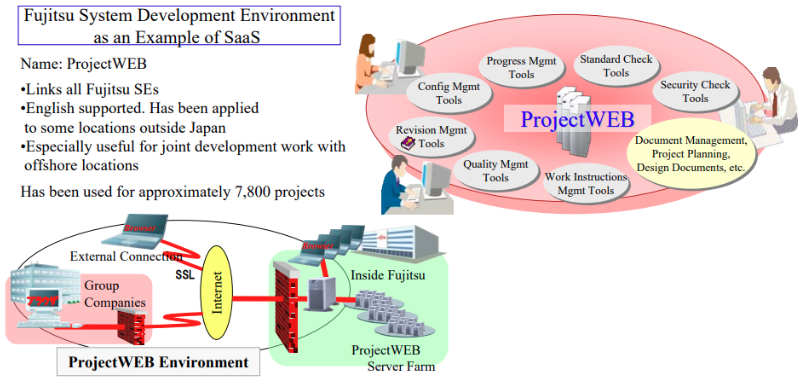

据日本广播协会 NHK 报道,黑客入侵了日本科技巨头富士通开发的 ProjectWEB 平台,导致其客户政府机关的数据被访问。ProjectWEB 是富士通旗下的企业协作和文件共享的云平台,如今已被日本政府机构广泛使用。日本内阁网络安全中心称,富士通于5月24日检测到了这一入侵,在检测到攻击的第二天,富士通暂时关闭了 ProjectWEB 平台。此次攻击事件受影响的政府机构有国土交通省、内阁秘书处、成田机场等。据报道,此次事件中至少泄漏了76,000个员工和业务合作伙伴的电子邮件地址,以及有关该部门内部邮件和互联网设置的数据;成田机场的空中交通管制数据也被盗。日本政府机构在今年早些时候也遭到类似攻击,攻击针对的是被日本政府机构广泛使用的 Soliton 制造的 FileZen 文件共享服务器。目前,尚无关于黑客入侵 ProjectWEB 的其他信息,微步情报局将对该攻击事件进行持续关注。

来源:https://www.documentcloud.org/documents/20791612-japanese-cabinet-cyber-security-center-warning-about-projectweb-leaks-part-1

能源威胁情报

世界经济论坛(WEF)发布增强石油和天然气等能源行业网络弹性的白皮书

石油和天然气等能源行业因其自身业务和资产的复杂性,每天都在面临着网络安全的严峻挑战。为了帮助能源行业提高抵御网络风险的能力,世界经济论坛(WEF)联合西门子公司、沙特阿美公司、荷兰皇家壳牌、新加坡网络安全局、美国网络安全和基础架构安全局(CISA)、Dragos 等40家单位及企业,为能源行业建立网络风险评估的蓝图,并于5月发表了相关白皮书。该白皮书阐述了一些网络弹性原则和6项特定原则(网络弹性治理、设计弹性、网络弹性的企业责任、整体风险管理方法、全生态系统协作和全生态系统网络弹性计划),旨在帮助董事会、企业高管及其他领导人更好的管理网络风险,创造新的解决方案,加强能源行业的网络弹性和网络安全态势。

来源:http://www3.weforum.org/docs/WEF_Board_Principles_Playbook_Oil_and_Gas_2021.pdf

工控威胁情报

美国邮政服务的 iCOP 计划:通过面部识别、伪造身份和数字监视工具等窃取隐私信息

据《雅虎新闻》报道,美国邮政检验局的一项互联网秘密行动计划(iCOP)受到美国国会的严密审查。该计划旨在追踪美国社交媒体上的帖子,并与其他执法机构共享该信息。资料显示美国邮政检验局使用 Clearview AI(一种面部识别软件,可从公共网站上删除图像)的超过30亿图像的面部识别数据库,帮助识别调查中的未知目标或找到已知个人的其他社交媒体帐户。同时,有内部文件指出,自2018年10月28日起, iCOP 项目将负责监督所有互联网秘密行动的政策和程序,管理秘密行动者的身份和用于促进互联网秘密行动安全的技术,该项目还将负责与所有秘密互联网和秘密在线调查有关的情报分析和报告。根据 Yahoo News 查阅的 DHS 和 USPIS 文件,iCOP 的情报公告已进入美国国土安全部的情报共享门户,并分发给执法部门、政府、任务小组和国土安全部融合中心。该门户网站还存储 USPIS 和 iCOP 情报公告,以供执法机构或政府机构将来访问和使用。Yahoo News 认为,美国邮政检查局是国土安全情报共享网络的一部分,但国土安全部对此未回予以回应。此外,拜登政府预计在未来几周内发布关于美国国内暴力极端主义的评估报告,目前尚不清楚 iCOP 是否会受其影响。

来源:https://news.yahoo.com/facial-recognition-fake-identities-and-digital-surveillance-tools-inside-the-post-offices-covert-internet-operations-program-214234762.html

流行威胁情报

流行勒索病毒分析总结(下)

从AIDS trojan事件被披露,经过时间的洗礼,勒索软件正在一步步进化。当前的勒索事件背后从开发、销售到攻击,早已成为一个供销分明的产业链,虽然人们一直在想方设法遏制其发展,但是不可否认的是这条产业链规模不仅没有缩小反而越来越流行。随着勒索软件的形式越来越多样,其在今后的发展将何去何从?微步情报局于近期撰写的流行勒索病毒分析总结(下)专题报告对Sodinokibi/Revil、Stop等常见的勒索软件分析(常见后缀、传播方式、特征、勒索信),勒索软件的发展趋势,响应措施及日常防范进行了详细的描述。该专题报告分为上下两篇,上篇文章详情可在《流行勒索病毒分析总结(上)》查看,如果您想查阅完整版《流行勒索病毒分析总结》报告,可在“微步在线研究响应中心”公众号回复关键词“RS”获取完整版报告。

来源:https://mp.weixin.qq.com/s/CGSmfExP2wQvbKBfw4OEZA

CNCERT 发布《2020年我国互联网网络安全态势综述》报告

国家互联网应急中心(CNCERT)自2010年以来,每年都会发布前一年度网络安全态势情况综述,至今已连续发布12年。年度态势综述报告帮助党政机关、行业企业及社会了解国家网络安全形势,提高网络安全意识,为做好网络安全工作提供了有力参考。《2020年我国互联网网络安全态势综述》报告于2021年5月26日正式发布。2020年态势报告以 CNCERT 宏观网络安全监测数据与工作实践为基础,综合各类安全威胁、事件信息、网络安全事件应急处置以及网络安全威胁治理实践等内容。报告主要分为三个部分:1)总结2020年我国互联网网络安全状况;2)预测2021年网络安全热点;3)是梳理网络安全监测数据。

如果您想查阅完整报告,可在“微步在线研究响应中心”公众号回复关键词“530”获取完整报告。

来源:https://mp.weixin.qq.com/s/a2nFajrBk3bxCynfC6hdQQ

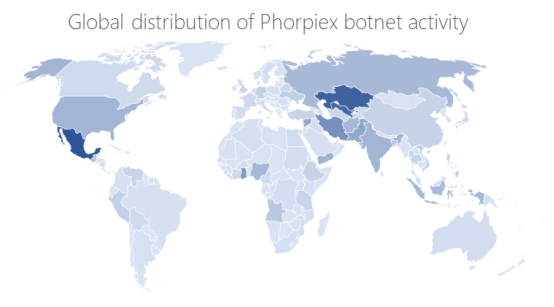

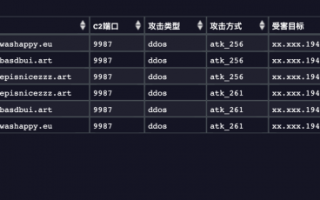

Phorpiex 僵尸网络目标转向全球化

Phorpiex 是一个僵尸网络,以运营勒索病毒和使用可移动 USB 驱动器、即时通讯应用程序传播蠕虫而闻名,Phorpiex 近年来的攻击活动表明该恶意程序在逐渐多样化,目标地理范围由日本向全球化发展,攻击活动也由传统的勒索活动和垃圾邮件活动扩展到加密货币挖掘活动。Phorpiex 主要通过基于图像或视频进行勒索网络钓鱼活动和垃圾邮件活动。自2019年以来,Phorpiex 活动一直使用相同的诱饵、主题和附件文件名,向目标投递电子邮件的主题通常引用随机生成的女性名称,内容中使用不健康的照片,附加 .zip 或 .js 文件。微软研究人员发现,2020年12月到2021年2月期间,在 Phorpiex 运营的服务器上出现 Knot 勒索软件在内的多个恶意软件,墨西哥、哈萨克斯坦、乌兹别克斯坦等160多个国家的计算机上检测到了 Phorpiex 僵尸网络的加载器,种种迹象表明 Phorpiex 正在积极开发新的加载程序来牟取利益,其活动范围正在逐渐全球化。

来源:https://www.microsoft.com/security/blog/2021/05/20/phorpiex-morphs-how-a-longstanding-botnet-persists-and-thrives-in-the-current-threat-environment/

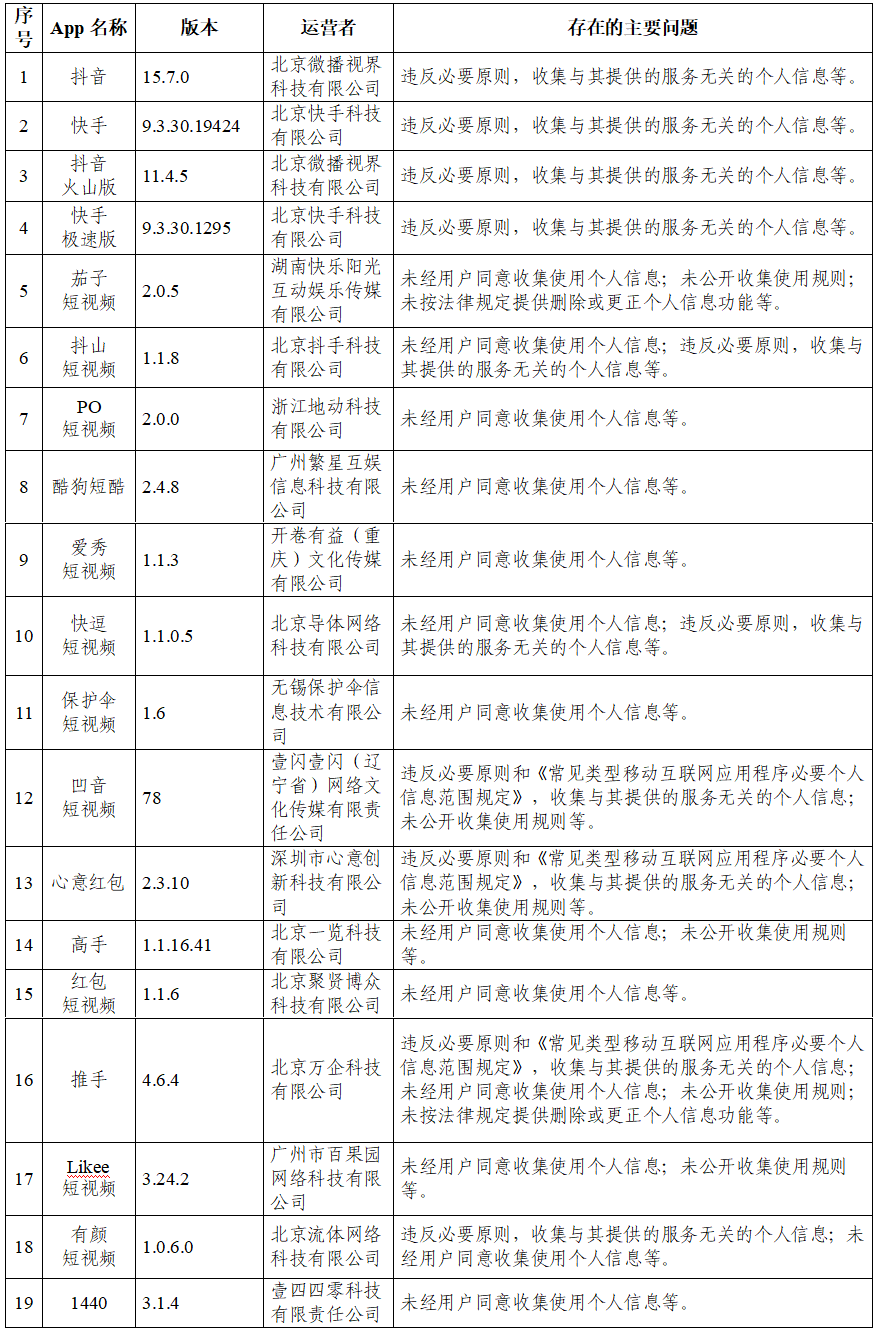

国家网信办通报:抖音、快手等105款 APP 违法违规收集使用个人信息

国家网信办于近期对违法违规收集使用个人信息的抖音、快手、百度、360浏览器等105款 APP 进行点名通报。据人民群众反映多款 APP 非法获取、超范围收集、过度索权等形式侵害个人信息,国家网信办依据《APP 违法违规收集使用个人信息行为认定方法》等法律和有关规定,对短视频、浏览器、求职招聘等常见类型大量使用的部分 APP 的个人信息收集使用情况进行了检测,并发表了通报。通报显示快手、抖音、搜狗浏览器违反了必要原则,收集与其提供的服务无关的个人信息;360 浏览器和 vivo 浏览器未经用户同意收集使用个人信息;百度浏览器未公开收集使用规则,未按法律规定提供删除或更正个人信息功能等。根据本月多次通报的数据显示,非法收集个人信息呈现逐渐增加的趋势。此次通报中,国家网信办针对检测发现的问题,要求相关 APP 运营者应当于本通报发布之日起15个工作日内完成整改,并将整改报告加盖公章发至其电子邮箱。

来源:http://news.cctv.com/2021/05/21/ARTIHaIvJ64p3nymgVhHn286210521.shtml

STRRAT 恶意软件伪装成勒索软件窃取用户敏感信息

微软于上周发表推文,称在大规模的网络钓鱼活动发现了 STRRAT 恶意软件(1.5)的最新版本。STRRAT 恶意软件是一个用 Java 语言编写的特洛伊木马,通常在受感染的机器上窃取机密信息并诱导受害者关注虚假的威胁。攻击者向目标发送包含恶意 PDF 文件的电子邮件,诱使受害者打开附件,将受害者重定向至恶意域名下载 STRRAT 恶意软件,下载成功后, STRRAT 恶意软件与 C2 通信,该恶意软件具备收集浏览器密码、运行远程命令和 PowerShel l、记录键盘记录等功能。研究人员指出,STRRAT 1.5 版本比以前的版本明显更混乱和模块化,但是后门功能保持不变。微步情报局建议您使用防病毒软件进行检测和识别威胁,避免恶意邮件未经检测直接发送到邮箱,尽量不要打开陌生邮件和链接。

来源:https://www.zdnet.com/article/this-massive-phishing-campaign-delivers-password-stealing-malware-disguised-as-ransomware/

高级威胁情报

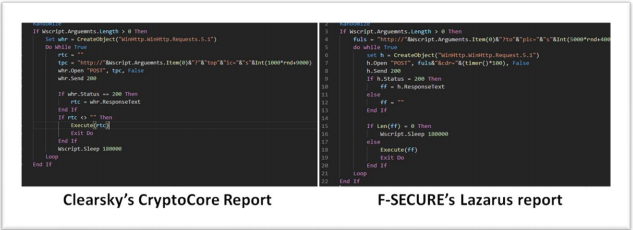

CryptoCore:归因于朝鲜 Lazarus 组织的加密货币攻击活动

ClearSky 研究人员发现 CryptoCore 加密货币攻击活动已经持续进行了三年,并将此活动归属于具有朝鲜背景组织 Lazarus 。CryptoCore 活动又被称为 CryptoMimic 、Dangerous Password 和 Leery Turtle,旨在窃取加密货币。在过去三年中针对美国、以色列、欧洲和日本的加密货币交易所进行了攻击活动,窃取了数亿美元。ClearSky 最新报告指出,CryptoCore 活动归因 Lazarus 组织基于两个阶段,第一个阶段是将不同 CryptoCore 研究报告中的脚本、代码、YARA 规则等进行对比分析,找到相似之处,将这些与 CryptoCore 活动联系起来,证明它们都属于同一个攻击活动。第二阶段就是研究人员采用 F-SECURE 将该活动归因于 Lazarus 组织的观点,通过将该攻击活动中的 YARA 规则与 ESET 、Kaspersky 报告中关于 Lazarus 组织工具的 YARA 规则进行匹配,发现了相似之处。据 ClearSky 研究表明,朝鲜国家赞助的 Lazarus 组织对以色列及全世界的加密货币交易所进行了至少三年的攻击活动。此外,该组织还入侵了世界各地的众多公司和组织。

来源:https://www.clearskysec.com/wp-content/uploads/2021/05/CryptoCore-Lazarus-Clearsky.pdf

疑似 APT29 开展以选举欺诈为主题的网络钓鱼活动

Volexity 于近期发现了疑似 APT29 针对位于美国和欧洲的多个组织的网络钓鱼活动。攻击者向目标投递一个伪装成来自美国国际开发署的电子邮件,当目标收件人点击邮件中引用的常用联系人 URL 时,他们的网络请求将被重定向到恶意 URL ,下载恶意 ISO 文件“ICA-declass.iso”。恶意的 ISO 文件中嵌入了 LNK 文件和恶意 DLL 文件,以及一个引用外国对 2020 年美国联邦选举的威胁的诱饵文件。受害者一旦打开 LNK 文件,LNK 文件的元数据将删除。恶意 DLL 文件具备反沙箱和反虚拟机检查功能,还会使用受感染主机名的特定属性来解密和执行从远程 C2 服务器接收的命令。迄今为止,已观察到非政府组织、研究机构、政府机构、国际代理商成为该组织攻击的目标。Volexity 表示,此次攻击活动许多攻击属性与 APT29 之前使用的策略一致:1)使用包含 LNK的存档文件格式来交付初始有效载荷(2018);2)使用从伪造的美国政府地址发送的以美国选举为主题的诱饵文件(2016);3)将 CobaltStrike 与自定义可塑性配置文件一起用作初始有效载荷(2018);4)该活动的性质相对广泛,许多目标同时收到相同的鱼叉式网络钓鱼内容。

来源:https://www.volexity.com/blog/2021/05/27/suspected-apt29-operation-launches-election-fraud-themed-phishing-campaigns/

新类型的 APT 组织“ privateers”崛起

思科 Talos 表示网络威胁格局正在改变,对威胁组织的定义也应广泛化,不应再局限于将威胁组织明确化的定义为国家赞助团体或犯罪软件团体两部分。在当今形势下,有些团体尽管其作案手法(MO)与犯罪软件团体保持一致,但其行为却像国家政府资助的团体一样。随着这些组织变得越来越普遍和越来越危险,便衍生出了一个新的团体。思科提出了一个新的词汇“ privateers”,用来描述那些既能从政府对其行为视而不见的决定中获益,又能从更多的物质支持中获益,但政府不一定会对其行为施加直接控制行为的组织。政府会保护这些组织,或者只是睁一只眼闭一只眼。思科还对“privateers”进行了明确的定义,“privateers”必须具备以下条件:

1)直接或间接受益于国家保护/容忍;

2)该国不与外国执法部门、情报机构合作,也不提供引渡;

3)大猎物狩猎受害者学(Big-game hunting victimology),即大型企业或政府机构;

4)它必须有一个复杂的组织,即有附属机构或第三方参与;

5)可能造成社会动荡。

来源:https://blog.talosintelligence.com/2021/05/privateer-groups.html

漏洞情报

苹果公司修复了多个 macOS 0day 漏洞

苹果公司于近期发布了多个补丁程序,以解决一系列的安全漏洞,其中包括影响 tvOS 的两个漏洞和存在于 macOS Big Sur 操作系统的一个漏洞。macOS Big Sur 操作系统中的漏洞(CVE-2021-30713)允许攻击者绕过 TCC 框架(Transparency Consent and Control Framework,透明度同意和控制框架),该框架可阻止已安装的应用程序访问用户的敏感信息,而无需通过弹出消息请求明确权限。

攻击者可以使用恶意程序利用该漏洞绕过隐私首选项并访问用户敏感数据,研究人员表示 XCSSET 恶意软件使用 macOS 0day 漏洞(CVE-2021-30713)来规避 Apple 所设计的 TCC 隐私保护机制,获得屏幕录制权限和其他权限而无需用户明确同意。

影响 Apple TV 系列产品的两个 0day 漏洞为 CVE-2021-30663 和 CVE-2021-30665 ,存在于 WebKit 组件中,该组件是 Safari 浏览器、Mail 和各种软件使用的 Apple 开源 Web 浏览器引擎。CVE-2021-30663 是整数溢出错误, CVE-2021-30665 是内存损坏缺陷,攻击者可以利用这些缺陷,执行任意代码等恶意操作。苹果公司除了发布关于这三个 0day 漏洞的补丁程序,还发布了针对 macOS Catalina 、Mojave、iOS 、iPadOS 、Safari 浏览器和 watchOS 等的补丁程序 。

来源:https://www.welivesecurity.com/2021/05/25/apple-macos-zero-day-malware-screenshots/

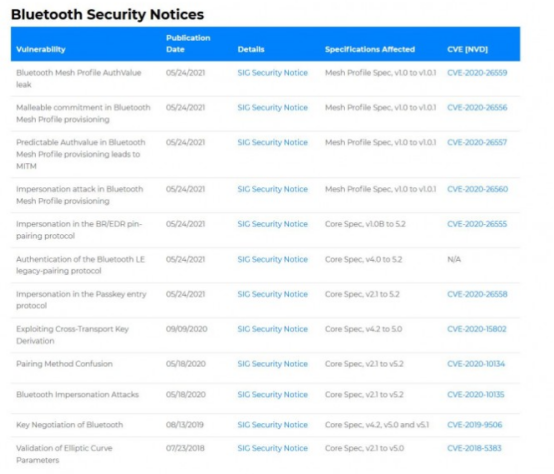

蓝牙核心规范和网格配置文件规范爆出漏洞,易遭模拟攻击、AuthValue 泄露

CERT Coordination Center 于周一发布报告,披露蓝牙核心规范(Bluetooth Core)和蓝牙网格配置文件(Mesh Profile)规范存在安全漏洞,漏洞会影响支持 Bluetooth Core 和 Mesh 规范的设备。这两个蓝牙规范实现了多对多的通信协议,使设备之间可以通过临时网络共享数据。

攻击者可以利用这些漏洞冒充合法设备进行中间人(man-in-the-middle)攻击和 AuthValue 泄露。蓝牙冒充攻击也称为 BIAS ,允许攻击者与受害者建立链接,有效绕过蓝牙认证机制。蓝牙规范版本1.0和1.0.1发现的漏洞为 CVE-2020-26555、CVE-2020-26558、CVE-2020-26558、CVE-2020-26557、CVE-2020-26559、CVE-2020-26560。

据卡内基梅隆 CERT 协调中心称,截至目前 Android 开源项目(AOSP)、思科、英特尔、红帽、 Microchip Technology 和 Cradlepoint 的产品都受到了安全漏洞的影响,这些公司正在努力解决漏洞对产品造成的影响。

来源:https://kb.cert.org/vuls/id/799380

声明:本文内容援引自国外媒体,不代表微步在线立场和观点。

还木有评论哦,快来抢沙发吧~